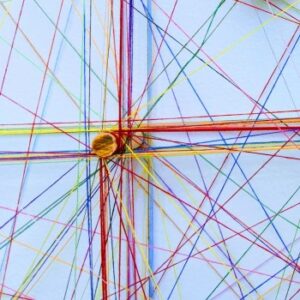

Schwierige Aufgabe: Netzwerksicherheit über mehrere Standorte

Für Unternehmen und seine Sicherheitsverantwortlichen ist Netzwerksicherheit bei verteilten Standorten eine heikle Aufgabe. Wie ein Kaspersky-Report zeigt: mehr als jedes 2. Unternehmen sieht den verteilten Schutz als große Herausforderung. Für Entscheidungsträger in Unternehmen in Deutschland ist die Verwaltung und der Schutz von Netzwerken, die mehrere Standorte verbinden, eine zunehmende Herausforderung: den Aufbau einer kohärenten IT-Infrastruktur (58 Prozent) sowie den Schutz aller Informationen (58 Prozent) sehen sie dabei als die größten Herausforderungen an. Diese Ergebnisse gehen aus dem aktuellen Kaspersky-Report „Managing geographically distributed businesses: challenges and solutions“ hervor. Vernetzte Welt bringt…