m-privacy entwickelt ferngesteuerten Webbrowser für höchste Internetsicherheit in Industrie, Gesundheitswesen und Behörden. ProSoft präsentiert sicheres Surfen mit TightGate-Pro, wobei die Bildschirmdarstellung des Browsers als Videodatenstrom geliefert wird.

Die Nutzung des Internets ist fester Bestandteil des Arbeitslebens. Allerdings ist sicheres Surfen mittlerweile nur noch bedingt möglich, da Cyberkriminelle speziell den Webbrowser nutzen, um gefährliche Schadsoftware auf Arbeitsplatzrechner zu schleusen. Unter dem Slogan „Abstand schafft Sicherheit“ präsentiert ProSoft für sicheres Surfen nun TightGate-Pro der Firma m-privacy GmbH, der eine neue Form der Internet-Sicherheit bietet: Bei TightGate-Pro wird der Browser auf hochgradig gehärteten Servern außerhalb des internen Netzwerks ausgeführt. Der Arbeitsplatzcomputer erhält lediglich die Bildschirmdarstellung des Browsers als Videodatenstrom über ein funktionsspezifisches Protokoll.

Surfen bei voller Abschottung des internen Netzwerks

„TightGate-Pro ermöglicht die vollfunktionale Nutzung des Internets bei gleichzeitiger Abschottung des internen Netzes vor den damit verbundenen Gefahren“, berichtet Robert Korherr, Geschäftsführer der ProSoft GmbH. TightGate-Pro der m-privacy GmbH ist ein Remote-Controlled Browser System (ReCoBS), wörtlich übersetzt „ferngesteuerter Webbrowser“. Dieser trennt die Ausführungsumgebung des Webbrowsers physisch vom Arbeitsplatzrechner. Das System schirmt so das interne Netzwerk vom Internet ab und verhindert zuverlässig und präventiv Angriffe, die Sicherheitslücken in Internetbrowsern ausnutzen.

Ferngesteuerte Bildschirmausgabe als Videodatenstrom

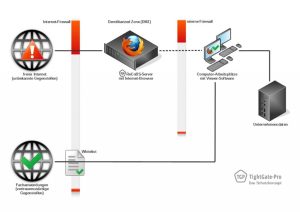

Dies bedeutet, dass der Webbrowser nicht mehr auf dem Arbeitsplatzrechner ausgeführt wird. Stattdessen übernimmt der dedizierte, in der DMZ (Demilitarisierte Zone) aufgestellte, TightGate-Server die Ausführung des Browsers. Der Arbeitsplatzcomputer erhält lediglich die Bildschirmausgabe des Browsers als Videodatenstrom über ein funktionsspezifisches Protokoll. Die Anzeige der Bildschirmausgabe sowie die Soundausgabe erfolgen auf dem Monitor bzw. Lautsprecher des Arbeitsplatzcomputers. Zugleich kann der virtuelle Browser vom Arbeitsplatz aus per Maus und Tastatur ferngesteuert werden. Bezüglich des „Look & Feel“ besteht praktisch kein Unterschied zum lokalen Browser. Ein Paketfilter zwischen TightGate-Pro und den Computer-Arbeitsplätzen sorgt dafür, dass tatsächlich nur der Bilddatenstrom von TightGate-Pro zu den Klienten gelangen kann, nicht jedoch andere Netzwerkzugriffe.

Physische Trennung schafft präventive Sicherheit

Das Prinzip TightGate Pro: der Nutzer erhält nur ein Livevideo seiner Fernnutzung des Browsers (Bild: m-privacy).

Aufgrund dieser physischen Trennung bleibt selbst der Aufruf einer kompromittierten Internetseite für das interne Netzwerk folgenlos. „Damit ist TightGate-Pro jeder anderen Lösung auf der Basis einer lokalen Virtualisierung oder Sandbox in Puncto Sicherheit weit überlegen. Nur die physische Trennung der Ausführungsumgebung des Webbrowsers schafft eine präventive Sicherheit, die moderne Infrastrukturen angesichts des steigenden Angriffsdrucks im Internet benötigen“, so der Geschäftsführer.

Klientenprogramme für Steuerung und Dateiaustausch

TightGate-Pro besteht aus dem dedizierten ReCoBS-Server und den Klientenprogrammen TightGate-Viewer, TightGate-Schleuse und MagicURL (Linkweiche). Der TightGate-Pro-Server stellt dabei die Ausführungsumgebung für den Browser dar, während die Klientenprogramme für die Anzeige, die Steuerung und den Dateiaustausch verantwortlich sind. Wichtig dabei ist, dass der Viewer dem Stand der Technik entspricht und keine Angriffsvektoren offenlässt. Anstelle mächtiger Übertragungsprotokolle wie RDP, ICA, HDX oder dem lokalen X-Server setzt TightGate-Pro auf ein funktionsspezifisches Protokoll, sodass kein Schadcode zum Klienten übertragen werden kann.

TightGate-Pro ist BSI-zertifiziert nach Common Criteria EAL3+ und DSGVO-konform. Das Tool wird bereits seit 15 Jahren in Behörden, Finanzinstituten, Industriebetrieben und Kritischen Infrastrukturen erfolgreich eingesetzt.

Mehr bei ProSoft.de

Über ProSoft ProSoft wurde 1989 als Anbieter von komplexen Softwarelösungen im Großcomputer-Umfeld gegründet. Seit 1994 fokussiert sich das Unternehmen auf Netzwerk-Management- und IT-Sicherheitslösungen für moderne, heterogene Microsoft-Windows-Infrastrukturen, inklusive Mac-OS, Linux sowie mobile Umgebungen und Endgeräte. Die Experten führen effiziente Soft- und Hardware für Konzerne und mittelständische Unternehmen und haben sich als Spezialisten für IT-Security etabliert. Darüber hinaus unterstützt ProSoft als Value-Added-Distributor (VAD) Hersteller beim „Go-to-Market“ und der Markteinführung neuer Lösungen im deutschsprachigen Teil Europas.