F5-Studie: Vorfälle mit Zugangsdaten seit 2016 verdoppelt. Credential Stuffing Report untersucht umfassend Missbrauch von Anmeldedaten. Die Anzahl der jährlichen Vorfälle im Zusammenhang mit Zugangsdaten hat sich von 2016 bis 2020 fast verdoppelt. Das zeigt der aktuelle Credential Stuffing Report von F5.

Die umfangreichste Studie ihrer Art verzeichnete im gleichen Zeitraum einen Rückgang der Anzahl gestohlener Anmeldedaten um 46 Prozent. Die durchschnittliche Datenmenge sank von 63 Millionen Datensätzen im Jahr 2016 auf 17 Millionen im vergangenen Jahr. Die mittlere Größe stieg 2020 (2 Millionen Datensätze) auf 234 Prozent gegenüber 2019 und war die höchste seit 2016 (2,75 Millionen).

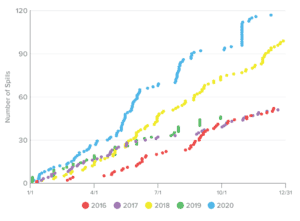

Erfasste kompromittierte Zugangsdaten

Bei Credential Stuffing werden große Mengen an kompromittierten Paaren aus Benutzername und/oder E-Mail-Adresse sowie Passwort ausgenutzt. Laut FBI machte diese Bedrohung zwischen 2017 und 2020 den größten Anteil an Sicherheitsvorfällen im US-Finanzsektor aus (41%).

„Angreifer sammeln schon seit Jahren Milliarden von Anmeldedaten“, sagt Sara Boddy, Senior Director von F5 Labs. „Gestohlene Zugangsdaten sind wie ein Ölteppich: Einmal ausgelaufen, sind sie sehr schwer zu beseitigen, da unbedarfte Nutzer sie nicht ändern und nur wenige Unternehmen Credential-Stuffing-Lösungen einsetzen. So verwundert es nicht, dass wir während dieses Studienzeitraums eine Verschiebung des Haupt-Angriffstyps von HTTP-Attacken zu Credential Stuffing feststellen konnten.“

Sander Vinberg, Threat Research Evangelist bei F5 Labs und Mitverfasser der Studie, mahnt Unternehmen zur Wachsamkeit. „Interessanterweise sind das Gesamtvolumen und die Größe der ausgespähten Anmeldeinformationen im Jahr 2020 gesunken. Es ist aber höchst unwahrscheinlich, dass Sicherheitsteams den Kampf gegen Datendiebstahl und Betrug gewinnen. Zumindest scheint sich der bislang chaotische Markt mit zunehmender Reife zu stabilisieren.“

Schlechte Passwort-Speicherung – raffiniertere Angreifer

Gemäß der Studie bleibt unzureichende Passwort-Speicherung ein großes Problem. Obwohl die meisten Unternehmen ihre Passwort-Hashing-Algorithmen nicht offenlegen, konnten die F5-Experten 90 spezifische Vorfälle untersuchen.

In den letzten drei Jahren hatten 42,6 Prozent der gestohlenen Zugangsdaten keinen Schutz und die Passwörter waren im Klartext gespeichert. Danach folgten Zugangsdaten mit einem nicht sauber definierten Passwort-Hash-Algorithmus SHA-1 (20%). An dritter Stelle lag der bcrypt-Algorithmus (16,7%). Der umstrittene Hash-Algorithmus MD5 führte überraschenderweise nur zu einem kleinen Teil der gestohlenen Anmeldedaten.

Angreifer nutzen „Fuzzing“-Techniken

Bemerkenswert ist auch, dass Angreifer zunehmend „Fuzzing“-Techniken einsetzen, um den Erfolg bei der Ausnutzung von Zugangsdaten zu optimieren. Bei Fuzzing werden Schwachstellen durch wiederholtes Testen des Parsers mit modifizierten Eingaben gefunden. Laut F5 finden die meisten Fuzzing-Angriffe vor der Veröffentlichung kompromittierter Anmeldedaten statt. Demnach ist diese Praxis eher unter erfahrenen Angreifern verbreitet.

Diebstahl erkennen

Im Credential Stuffing Report 2018 berichtete F5, dass es im Durchschnitt 15 Monate dauerte, bis ein Diebstahl von Zugangsdaten öffentlich bekannt wurde. Aktuell liegt die durchschnittliche Zeit zur Entdeckung von Vorfällen bei nur noch elf Monaten. Allerdings wird dieses Ergebnis durch einige Vorfälle verzerrt, bei denen die Zeitspanne drei Jahre oder länger betrug. Der Mittelwert der Zeit zur Entdeckung von Vorfällen liegt bei 120 Tagen. Dabei werden jedoch häufig gestohlene Daten im Dark Web entdeckt, bevor Unternehmen den Vorfall bekannt geben.

Das Dark Web im Rampenlicht

Die Veröffentlichung eines Diebstahls hängt typischerweise mit dem Auftauchen von Zugangsdaten in Dark Web-Foren zusammen. Für den Credential Stuffing Report 2020 analysierte F5 den Zeitraum zwischen dem Diebstahl von Anmeldedaten und deren Veröffentlichung im Dark Web.

Die Forscher führten eine historische Analyse mit einer Stichprobe von fast 9 Milliarden Zugangsdaten aus Tausenden Datenschutzverletzungen durch, die als „Sammlung X“ bezeichnet wird. Die Zugangsdaten wurden Anfang Januar 2019 in Dark-Web-Foren gepostet.

Fortune-500-Kunden unter den Opfern

F5 verglich diese Anmeldedaten mit den Benutzernamen, die bei Credential Stuffing-Angriffen gegen Kunden sechs Monate vor und nach dem Datum der öffentlichen Bekanntgabe verwendet wurden. Unter den vier Fortune-500-Kunden waren zwei Banken, ein Einzelhändler und ein Lebensmittelunternehmen. Mit Hilfe der Technologie von Shape Security konnten die Forscher gestohlene Anmeldedaten vom Diebstahl über den Verkauf bis zur Ausnutzung verfolgen.

Häufigkeit der Nutzung von entwendeten Anmeldeinformationen in jedem Kalenderjahr 2016-2020 (Grafik: F5).

Im Laufe von 12 Monaten wurden 2,9 Milliarden verschiedene Anmeldedaten sowohl für legitime Transaktionen als auch für Angriffe auf die vier Websites verwendet. Fast ein Drittel (900 Millionen) der Zugangsdaten waren kompromittiert. Die gestohlenen Zugangsdaten tauchten am häufigsten bei legitimen menschlichen Transaktionen mit den Banken auf (35% bzw. 25% der Fälle). 10 Prozent der Angriffe zielten auf den Einzelhändler und etwa 5 Prozent auf das Lebensmittelunternehmen.

Fünf Phasen des Missbrauchs

Der Credential Stuffing Report 2020 ermittelte dabei fünf Phasen des Missbrauchs von Anmeldedaten.

- Still und heimlich: Kompromittierte Zugangsdaten wurden bis einen Monat vor einer öffentlichen Bekanntgabe heimlich verwendet. Im Durchschnitt kam jede Zugangsberechtigung 15 bis 20 Mal pro Tag bei Angriffen auf den vier Websites zum Einsatz.

- Starker Anstieg: In den 30 Tagen vor der Veröffentlichung zirkulierten die Anmeldedaten im Dark Web. Mehr Cyberkriminelle nutzten sie, weshalb die Anzahl der Angriffe pro Tag stetig stieg.

- Der Höhepunkt: Nach Veröffentlichung der Zugangsdaten probierten sie „Skript-Kiddies“ und andere Amateure an den größten Websites aus. Die erste Woche war besonders heftig, wobei jedes Konto im Durchschnitt über 130 Mal pro Tag angegriffen wurde.

- Der Rückgang: Nach dem ersten Monat stellte F5 ein neues Niveau von etwa 28 Angriffen pro Nutzername und Tag fest. Interessanterweise ist es höher als der ursprüngliche Status von 15 Angriffen während der ersten Phase. Dies liegt an unerfahrenen Angreifern, die immer noch „veraltete“ Informationen nutzen.

- Wiederverwendung: Nach der Durchführung von „Credential Stuffing“-Angriffen auf viele Websites machte sich eine Untergruppe von Kriminellen daran, gültige Anmeldedaten umzuverpacken und sie erneut zu verwenden.

Minimierung der Bedrohung

„Credential Stuffing wird so lange eine Gefahr darstellen, wie sich Nutzer online bei Konten anmelden müssen“, ergänzt Boddy. „Die Angreifer werden ihre Attacken weiterhin an Betrugsschutztechniken anpassen, wodurch ein großer Bedarf und eine Chance für adaptive, KI-basierte Kontrollen in Bezug auf Credential Stuffing und Betrug entsteht. Es ist unmöglich, sämtliche Angriffe sofort zu erkennen. Es ist jedoch möglich, Angriffe so kostspielig zu machen, dass Betrüger aufgeben. Denn auch für Cyberkriminelle gilt: Zeit ist Geld.“

Direkt zum Report bei F5.com

Über F5 Networks F5 (NASDAQ: FFIV) gibt den weltweit größten Unternehmen, Dienstleistern, Behörden und Verbrauchermarken die Freiheit, jede App sicher, überall und mit Vertrauen bereitzustellen. F5 bietet Cloud- und Sicherheitslösungen, die es Unternehmen ermöglichen, die von ihnen gewählte Infrastruktur zu nutzen, ohne Geschwindigkeit und Kontrolle zu beeinträchtigen. Weitere Informationen finden Sie unter f5.com. Sie können uns auch auf LinkedIn und Facebook besuchen, um weitere Informationen über F5, seine Partner und Technologien zu erhalten.