Gerade hat Hersteller Progress Software das 2. Update für MOVEit Transfer und MOVEit Transfer Cloud veröffentlicht, so schiebt das Unternehmen heute schnell noch einen Patch für eine 3. Schwachstelle nach. Nur einen Tag zuvor hieß es noch, dass keine weiteren Schwachstellen erwartet werden. Wieder ist es eine SQL Injection Schwachstelle – ein Patch unabdingbar!

Gerade ist die Meldung zur 2. Schwachstelle hier auf B2B-Cyber-Security.de erschienen, da gibt es gleich die Meldung zur 3. Schwachstelle. Unternehmen die MOVEit Transfer einsetzen müssen unbedingt die Schwachstelle patchen. Der passende Patch steht sogar schon bereit. Viele Nutzer und Administratoren dürften schon verwirrt sein, welche Patch-Versionen nun die richtigen sind. Progress Software stellt eine Anleitung bereit, welche Versionen entsprechend welchen Patch benötigen.

Admins kommen mit dem patchen kaum noch nach

Progress Software hat nach eigenen Angaben mit externen Cybersicherheitsexperten zusammengearbeitet, um den vorhandenen Code weiteren Überprüfungen zu unterziehen. Dabei fand man am 09. Juni 2023 die 2. Schwachstelle. Da diese vom ersten Patch nicht geschlossen wird, müssen die Unternehmen dringend den zweiten Patch einspielen – bei MOVEit Transfer und MOVEit Cloud. Der 3. Patch bezieht sich nun wohl wieder auf MOVEit Transfer. Folgende Lücken sind zu schließen:

Patch 1: CVE-2023-34362 (31. Mai 2023)

Patch 2: CVE-2023-35036 (9. Juni 2023)

Patch 3: CVE-2023-35708 (15. Juni 2023)

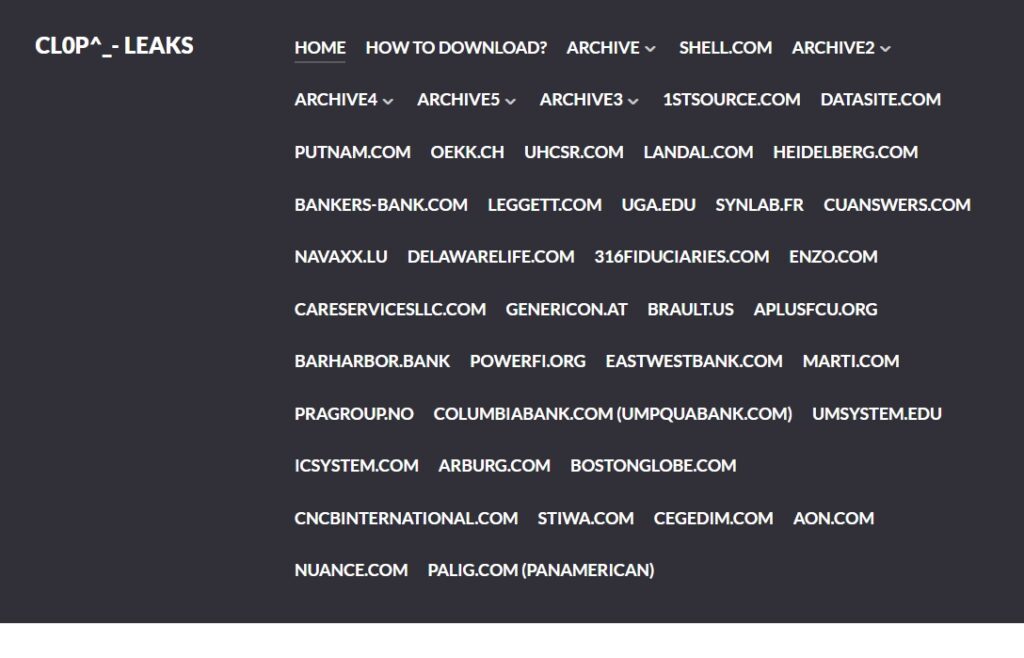

CLOP APT-Gruppe veröffentlicht erste Unternehmensnamen

Progress Software stellt online alle Abhängigkeiten und den zeitlichen Verlauf der Schwachstellen dar. Da der Code immer noch geprüft wird, kann es sein, dass noch weitere Patches folgen. In der Zwischenzeit aktualisiert die CLOP APT-Gruppe ständig ihre Leak-Seite. Dort finden sich immer mehr Namen von Unternehmen die betroffen sein sollen. Ob dies wirklich so ist, können nur die Unternehmen bestätigen.

🔎 Laut der CLOP Gruppe hätten die aufgeführten Unternehmen durch die MOVEit Transfer-Schwachstelle Daten verloren, wären aber nicht bereit Lösegeld zu zahlen. Ob dies der Wahrheit entspricht ist unbestätigt. Die Unternehmen selbst haben auch noch keine Statements veröffentlicht (Bild: B2B-C-S).

Gleichzeitig teilt die Gruppe mit, dass sie viele E-Mails von Behörden erhalten hätten, da auch dort Daten abgeflossen sind. CLOP würde diese Daten sofort löschen, da sie „ausschließlich finanziell motiviert sind und sich nicht um Politik kümmern“. Inzwischen haben Cybersecurity-Unternehmen wie Tenable gemeldet, dass CLOP auch Daten der US-Regierung abgeschöpft hätte.

Mehr bei Progress.com