Armis identifiziert die riskantesten OT- und ICS-Geräte der kritischen Infrastruktur und veröffentlicht dazu eine Studie. Sie zeigt die Bedrohungen für kritische Infrastrukturen in der Fertigung, für Versorgungsunternehmen und im Transportwesen.

Die von der Armis Asset Intelligence and Security-Plattform analysierten Daten, die mehr als drei Milliarden Assets überwacht, ergaben, dass die Geräte der Betriebstechnologie (OT) und der industriellen Kontrollsysteme (ICS), die das größte Risiko für diese Branchen darstellen, technische Workstations, SCADA-Server, Automatisierungsserver, Data Historians und speicherprogrammierbare Steuerungen (SPS) sind.

Prioritätensetzung und Schwachstellenmanagement bleiben ein Thema

🔎 Der Report ermittelt die Top5 der am meisten gefährdeten OT und ICS Geräte im Unternehmen (Bild: Armis).

Eine Untersuchung ergab, dass technische Workstations in den letzten zwei Monaten die meisten Angriffsversuche in der Branche verzeichneten, gefolgt von SCADA-Servern. 56 Prozent der technischen Workstations haben mindestens eine ungepatchte kritische Schwachstelle (Common Vulnerabilities and Exposures, CVEs) und 16 Prozent sind anfällig für mindestens eine gefährliche CVE, die vor mehr als 18 Monaten veröffentlicht wurde.

Unterbrechungsfreie Stromversorgungen (USV) sind der dritte Gerätetyp, auf den in den letzten zwei Monaten die meisten Angriffsversuche erfolgten. Obwohl sie für die Kontinuität im Falle eines Stromausfalls von entscheidender Bedeutung sind, zeigten die Daten, dass 60 Prozent der USV-Geräte mindestens eine ungepatchte CVE-Schwachstelle mit kritischem Schweregrad aufweisen, die, wie TLStorm gezeigt hat, Cyberkriminelle dazu verleiten könnte, das Gerät selbst oder andere daran angeschlossene Assets zu beschädigen.

SPS: 40 Prozent der Steuerungen sind ungepatcht

Ein weiteres Beispiel sind speicherprogrammierbare Steuerungen (SPS), von denen 41 Prozent mindestens eine ungepatchte CVE mit kritischem Schweregrad aufweisen. Diese älteren Geräte sind von großer Bedeutung, da ein Angriff zu einer Unterbrechung der zentralen Abläufe führen könnte. Die Untersuchung hat jedoch gezeigt, dass sie für hohe Risikofaktoren anfällig sein können. Ein Beispiel dafür ist Hardware oder Firmware, die nicht mehr unterstützt wird.

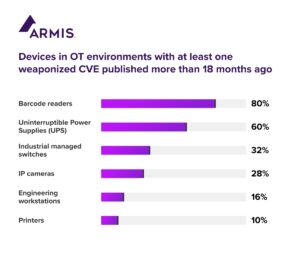

Eine Reihe weiterer Geräte stellt ein Risiko für Produktions-, Transport- und Versorgungsumgebungen dar, da für sie mindestens eine gefährliche CVE vor Januar 2022 veröffentlicht wurde: 85 Prozent der Barcode-Lesegeräte, 32 Prozent der industriellen Managed Switches, 28 Prozent der IP-Kameras und 10 Prozent der Drucker.

Auch IP-Kameras und Drucker sind gefährdet

🔎 Auch einfache Geräte im Unternehmen haben Schwachstellen die immer wieder angegriffen werden (Bild: Armis).

OT-Unternehmen zeichnen sich branchenübergreifend dadurch aus, dass sie über mehrere Standorte, mehrere Produktionslinien und komplexe Verteilungslinien mit einer großen Anzahl von verwalteten und nicht verwalteten Geräten in ihren Netzwerken verfügen. In diesem Zusammenhang ist es eine große Herausforderung, zu verstehen, woher das Risiko kommt und welche Abhilfemaßnahmen erforderlich sind. Dies kann ein Hindernis für das Schwachstellenmanagement sein und stellt einen Einstiegspunkt für Bedrohungsakteure dar.

„In einer ICS-Umgebung sind anfällige Geräte üblich, so dass Fachleute sehen müssen, welche Assets sich in ihrem Netzwerk befinden und zusätzliche Informationen darüber, was diese Geräte tatsächlich tun“, erläutert Nadir Izrael, CTO und Mitbegründer von Armis. „Mit kontextbezogenen Daten können Teams definieren, welches Risiko jedes Gerät für die OT-Umgebung darstellt, so dass sie die Behebung kritischer und/oder ausnutzbarer Schwachstellen priorisieren können, um die Angriffsfläche schnell zu reduzieren.“

Es besteht ein Bedarf an Zusammenarbeit zwischen OT- und IT-Teams

Branchen mit OT haben sich in den letzten Jahren durch die Konvergenz von OT und IT erheblich verändert. Diese Angleichung leitet eine neue Phase des Industriezeitalters ein und ermöglicht eine bereichsübergreifende Zusammenarbeit, doch in der Praxis muss eine einheitliche Verwaltung beider Umgebungen erst noch erfolgen. Da sich die OT-Teams auf die Wartung industrieller Kontrollsysteme, die Abschwächung von Risiken für die OT und die Sicherstellung der Gesamtintegrität innerhalb der Betriebsumgebungen konzentrieren, wurden die eher IT-bezogenen Aufgaben vernachlässigt.

Vier der fünf risikoreichsten Geräte laufen mit Windows-Betriebssystemen, was zeigt, dass ein grundlegendes Verständnis des Anlagenrisikos und der Sicherung gefährdeter Anlagen immer noch eine Herausforderung für IT- und OT-Teams darstellt.

Schwachstelle SMBv.1-Protokoll weiter zu finden

Armis untersuchte die Gerätetypen und stellte fest, dass viele von ihnen anfälliger für bösartige Aktivitäten sind, weil sie das SMBv.1-Protokoll, nicht mehr unterstützte Betriebssysteme und viele offene Ports verwenden. SMBv.1 ist ein veraltetes, unverschlüsseltes und kompliziertes Protokoll mit Schwachstellen, die bei den berüchtigten Wannacry- und NotPetya-Angriffen ins Visier genommen wurden. Sicherheitsexperten rieten Unternehmen zuvor, dieses Protokoll nicht mehr zu verwenden, die Daten zeigen aber, dass es noch in diesem Bereich eingesetzt wird.

„Aus organisatorischer Sicht muss ein risikobasierter Ansatz für das Schwachstellenmanagement Hand in Hand mit der Zusammenarbeit von OT- und IT-Abteilungen gehen, um die Bemühungen zur Schadensbegrenzung zu koordinieren“, führt Izrael aus. „Abteilungsübergreifende Projekte tragen dazu bei, Prozesse und Ressourcenmanagement zu rationalisieren und die Einhaltung von Vorschriften und die Datensicherheit zu verbessern. Um die Herausforderungen des neuen Industriezeitalters zu meistern, benötigen Sicherheitsexperten eine IT/OT-Konvergenz-Sicherheitslösung, die alle mit dem Netzwerk verbundenen Anlagen schützt.“

Eine Plattform die alle gefährdeten Geräte sucht

Die Armis Unified Asset Intelligence-Plattform erkennt alle angeschlossenen Assets, stellt die Kommunikation und die Beziehungen zwischen ihnen dar und fügt kontextbezogene Informationen hinzu, um ihren Kontext und das Risiko, das sie für das Unternehmen darstellen können, zu verstehen. Sie wurde speziell für den Schutz von OT- und IT-Umgebungen entwickelt und kann aussagekräftige Signale von Hunderten von IT- und OT-Plattformen aufnehmen. Die Cloud-basierte Bedrohungserkennungs-Engine nutzt maschinelles Lernen und künstliche Intelligenz, um zu erkennen, wenn ein Gerät außerhalb seines normalen, als gut bekannten Zustands arbeitet, und löst eine automatische Reaktion aus, um die Verwaltung der gesamten Angriffsfläche zu erleichtern.

Methodologie

Armis berechnete das Geräterisiko, indem es alle Geräte auf der Armis Asset Intelligence and Security Plattform betrachtete und feststellte, welche Typen den höchsten Risikofaktor und/oder die häufigsten Schwachstellen und Gefährdungen (CVEs) aufweisen. Darüber hinaus hatten der Grad der geschäftlichen Auswirkungen und der Schutz der Endgeräte einen gewichteten Einfluss auf die Ergebnisse.

Mehr bei Armis.com

Über Armis

Armis, das führende Unternehmen für Asset-Transparenz und -Sicherheit, bietet die branchenweit erste einheitliche Asset-Intelligence-Plattform, die auf die neue, erweiterte Angriffsfläche ausgerichtet ist, die durch vernetzte Assets entsteht. Fortune-100-Unternehmen vertrauen auf unseren Echtzeit- und kontinuierlichen Schutz, um alle verwalteten und nicht verwalteten Assets in den Bereichen IT, Cloud, IoT-Geräte, medizinische Geräte (IoMT), Betriebstechnologie (OT), industrielle Kontrollsysteme (ICS) und 5G mit vollem Kontext zu sehen. Armis bietet passives Cyber Asset Management, Risikomanagement und automatische Durchsetzung. Armis ist ein privates Unternehmen mit Hauptsitz in Kalifornien.