Microsoft ist seinen eigenen Konfigurationsherausforderungen von Azure Active Directory – AAD zum Opfer gefallen. Durch die Fehlkonfiguration gelang es Experten einige Bing-Suchergebnisse mit Schadcode zu versehen, womit Microsoft 365-Nutzer offengelegt wurden.

Die Experten von Wiz Research haben die Konfigurationsfehler gefunden und für Tests ausgenutzt. Microsoft hat die Experten mit einer BugBounty-Prämie belohnt und die Fehler sofort behoben. Was war passiert? Die Experten beschreiben den Vorfall:

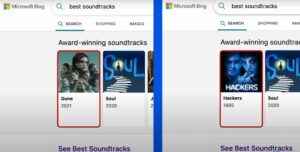

Manipulierte Bing-Suchergebnisse samt Schadcode

„Diese Anwendungen ermöglichten es uns, verschiedene Arten sensibler Microsoft-Daten anzuzeigen und zu ändern. In einem bestimmten Fall konnten wir Suchergebnisse auf Bing.com manipulieren und XSS-Angriffe auf Bing-Benutzer durchführen, wodurch möglicherweise Office 365-Daten von Kunden wie E-Mails, Chats und Dokumente offengelegt wurden.“

Azure Active Directory (AAD)

🔎 Mit der Sicherheitslücke konnten die WIZ-Researcher das Suchergebnis in Bing verändern (Bild: Wiz Research).

Microsoft bietet seinen eigenen SSO-Dienst in AAD, an, einer der gebräuchlichsten Authentifizierungsmechanismen für Apps die in Azure App Services oder Azure Functions erstellt wurden. AAD bietet verschiedene Arten des Kontozugriffs: Single-Tenant, Multi-Tenant, persönliche Konten oder eine Kombination der beiden letzteren. Single-Tenant-Anwendungen erlauben nur Benutzern desselben Mandanten, ein OAuth-Token für die App auszustellen. Multi-Tenant-Anwendungen hingegen ermöglichen es jedem Azure-Mandanten, ein OAuth-Token für sie auszustellen. Daher müssen App-Entwickler die Token in ihrem Code überprüfen und entscheiden, welcher Benutzer sich anmelden darf.

„Im Fall von Azure App Services und Azure Functions sehen wir ein Lehrbuchbeispiel für Verwirrung bei geteilter Verantwortung. Diese verwalteten Dienste ermöglichen es Benutzern, eine Authentifizierungsfunktion mit einem Klick auf eine Schaltfläche hinzuzufügen, ein scheinbar reibungsloser Prozess für den Anwendungseigentümer. Der Dienst stellt jedoch nur die Gültigkeit des Tokens sicher. Anwendungseigentümern ist nicht klar, dass sie dafür verantwortlich sind, die Identität des Benutzers über OAuth-Ansprüche zu validieren und den Zugriff entsprechend bereitzustellen.“

Microsoft hat schnell reagiert und die Lücke repariert

„Wir haben mehrere hochwirksame, anfällige Microsoft-Anwendungen gefunden. Eine dieser Apps ist ein Content-Management-System (CMS), das Bing.com antreibt und es uns ermöglichte, nicht nur Suchergebnisse zu ändern, sondern auch wirkungsvolle XSS-Angriffe auf Bing-Benutzer zu starten. Diese Angriffe könnten die persönlichen Daten der Benutzer gefährden, einschließlich Outlook-E-Mails und SharePoint-Dokumente.“

Alle Probleme wurden dem MSRC-Team gemeldet. Es wurden die anfälligen Anwendungen repariert, die Kundenanleitung aktualisiert und einige AAD-Funktionen gepatcht, um die Gefährdung der Kunden zu verringern. Der technische Ablauf der Attacke wird in einem Blog geschildert.

Mehr bei WIZ.io