Aus den Ergebnissen eines neuen Reports geht hervor, dass unternehmensinterne Security Operation Center (SOCs) Detection & Response auf den OT-Bereich ausweiten wollen. Fehlende Sichtbarkeit und mangelnde Kenntnisse der Mitarbeiter stellen jedoch erhebliche Hindernisse dar, so eine Studie von Trend Micro.

Laut der Studie des japanischen Cybersecurity-Anbieters verfügt mittlerweile die Hälfte der Unternehmen über ein SOC, das ein gewisses Maß an ICS/OT-Transparenz (Industrial Control Systems / Operational Technology, dt. Industrielle Steuerungssysteme / Betriebstechnologie) aufweist. Doch auch bei befragten Unternehmen, die über ein umfassenderes SOC verfügen, speist nur etwa die Hälfte (53 Prozent) ihrer OT-Umgebung Daten für Erkennungszwecke ein.

OT-Umgebung im SOC nicht sichtbar

Dieses Defizit zeigt sich auch in einem anderen Studienergebnis. Demnach ist die Erkennung von Cybervorfällen (63 Prozent) die wichtigste Fähigkeit, die Befragte über IT- und OT-Silos hinweg integrieren wollen. Dem folgen die Bestandsaufnahme der vorhandenen Assets (57 Prozent) sowie das Identitäts- und Zugangsmanagement (57 Prozent). Ereignisse in IT- und OT-Umgebungen übergreifend und frühzeitig zu erkennen, ist für die Ursachenidentifikation und die Bedrohungsabwehr entscheidend.

Der Bericht betont die Bedeutung, die Endpoint Detection and Response (EDR) und das interne Network Security Monitoring (NSM) haben, indem sie Daten über die Grundursachen von Cyberangriffen liefern. Allerdings wird EDR nur bei weniger als einem Drittel (30 Prozent) der befragten Unternehmen sowohl auf Engineering-Systemen als auch Produktionsanlagen eingesetzt. NSM kommt auf der Ebene der physischen Prozesse und der grundlegenden Kontrolle in OT-Umgebungen noch seltener (<10 Prozent) zum Einsatz.

Schwierige Ausweitung von SecOps auf IT- und ICS/OT-Umgebungen

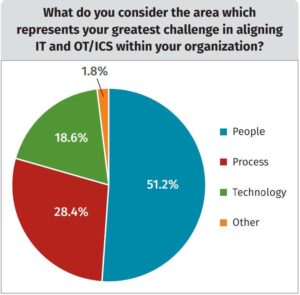

Abgesehen von den Lücken in der Sichtbarkeit zeigt die Studie außerdem, dass die Ausweitung von Security Operations (SecOps) auf IT- und ICS/OT-Umgebungen mit großen personellen und verfahrenstechnischen Herausforderungen verbunden ist. Vier der fünf größten Hindernisse, die von den Befragten genannt wurden, adressieren das Thema Personal:

- Schulung von IT-Mitarbeitern in OT-Security (54 Prozent)

- Kommunikationssilos zwischen relevanten Abteilungen (39 Prozent)

- Einstellung und Mitarbeiterbindung von Cybersecurity-Experten (38 Prozent)

- Schulung von OT-Mitarbeitern in IT (38 Prozent)

- Unzureichende Risikotransparenz zwischen IT- und OT-Bereichen (38 Prozent)

Auch veraltete Technologie bereitet Schwierigkeiten bei der Visibilität: Die technischen Einschränkungen von Altgeräten und Netzwerken (45 Prozent) sowie IT-Technologien, die nicht für OT-Umgebungen konzipiert sind (37 Prozent), kristallisieren sich, neben dem mangelnden OT-Wissen der IT-Mitarbeiter (40 Prozent), als größte Probleme heraus.

Umfrage klar: OT muss sichtbarer werden

🔎 Herausforderungen für die IT-OT-Ausrichtung basierend auf Menschen, Prozessen und Technologie (Bild: Trend Micro).

In Zukunft wollen die Befragten ihre Anstrengungen für eine bessere Security-Konvergenz über IT und OT hinweg verdoppeln und so einen besseren Einblick in OT-Bedrohungen erlangen. Zwei Drittel (67 Prozent) planen, ihr SOC zu erweitern und diejenigen, die bereits EDR einsetzen (76 Prozent), wollen dies in den kommenden 24 Monaten auch auf den ICS/OT-Bereich übertragen. Darüber hinaus planen 70 Prozent der Unternehmen, die bereits NSM-Funktionen eingeführt haben, eine Ausweitung dieser Technologie im gleichen Zeitrahmen.

„Die IT-OT-Konvergenz treibt in vielen Industrieunternehmen bereits die digitale Transformation voran. Um Risiken in diesen Umgebungen effektiv zu managen, müssen jedoch auch die IT- und OT-SecOps konvergieren.“, erklärt Udo Schneider, IoT Security Evangelist bei Trend Micro. „OT-Sicherheitsprogramme hinken vielleicht noch hinterher, bieten aber die Gelegenheit, die Transparenz- und Kompetenzlücke zu schließen, indem sie auf einer einzigen SecOps-Plattform wie Trend Vision One konsolidiert werden.“

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..