Das Darknet ist nicht nur eine Umschlagbörse für illegale Waren, sondern auch ein Ort, an dem Hacker neue Komplizen suchen oder enttäuschte Unternehmensmitarbeiter kriminellen Banden ihre Dienste als Insider anbieten.

Check Point Research wirft diesmal das Schlaglicht auf die Personal-Szene des Darknet. Dort werden nämlich nicht nur Drogen, Waffen, personenbezogene Daten, Bankkonten, Kreditkarten, Hacker-Tools, Malware und Ransomware gehandelt, sondern es bieten außerdem abtrünnige Mitarbeiter ihre Dienste als Insider an, oder Hacker-Banden suchen nach solchen Innentätern als Komplizen.

Hacker suchen Mitarbeiter, die Malware oder Ransomware verbreiten

„Cyber-Kriminelle nutzen häufig spezialisierte Foren und Marktplätze im Darknet, um Stellenangebote zu veröffentlichen. Diese können technisch versierte Nutzer anziehen, die vom traditionellen Arbeitsmarkt enttäuscht wurden oder bereit sind, für eine finanzielle Belohnung gegen das Gesetz zu verstoßen.

Die Angebote reichen von Hacking und Datendiebstahl bis hin zur Verbreitung von Malware und Ransomware-Kampagnen. Hacker erwarten von Insidern, dass sie Zugang zu Zielsystemen gewähren, bei der Überwindung von Sicherheitsmaßnahmen helfen und nützliche Informationen für einen erfolgreichen Angriff liefern, oder sie versuchen sogar, ein Unternehmen physisch zu sabotieren”, erklärt Sergey Shykevich, ThreatIntelligence Group Manager bei Check Point Research.

Hohe Belohnungen und Schulungen für neue Komplizen

Um die Innentäter anzulocken, bieten Hacker hohe Belohnungen und sogar oftmals Schulungen zu speziellen Zwecken an.Aufgrund dessen ist die Anwerbung solcher Innentäter oftmals teuer und außerdem gefährlich, weswegen Hacker sich in diesem Fall auf große, reiche und damit lukrative Branchen oder Firmen konzentrieren. Beliebte Ziele sind der Finanz-, Telekommunikations- oder Technologiesektor.Dennoch gibt es Dutzende solcher Anzeigen im Darknet. Oft stammen sie augenscheinlich aus Russland oder der Gemeinschaft Unabhängiger Staaten (GUS).

Insider bieten illegale Dienstleistungen an

Aber nicht nur Hacker suchen im Darknet nach Mitstreitern, auch Insider selbst schreiben ihre Dienste aus. So bot ein Mitarbeiter eines großen russischen Mobilfunkanbieters den Austausch von SIM-Karten und andere illegale Dienstleistungen an. Auch bezüglich US-amerikanischer Telekommunikationsanbieter gibt es zahlreiche ähnliche Angebote im Darknet.

Beliebt sind auch Insider-Angebote aus dem Finanzsektor und der Welt der Krypto-Währungen – auch in Europa.

Hacker-Banden unterhalten Insider-Netzwerke

In Russland und Osteuropa gibt es sogar Hacker-Banden, die Insider-Netzwerke in verschiedenen Unternehmen unterhalten. Einige von ihnen bieten auch eigene Insider an, die in anderen Ländern illegale oder zumindest fragwürdige Dienste offerieren. Einer dieser Insider ist ein Hacker mit dem Spitznamen Videntis.

Videntis veröffentlichte einen Katalog von über 11 Seiten, auf denen Innentäterdienste angeboten werden. Einige dieser Dienste sind sehr verbreitet, wie die Suche nach einer Handy-Nummer innerhalb von 48 Stunden für 2500 Rubel (26,07 Euro), die Auflistung aller Anrufe und SMS innerhalb von 72 Stunden für 25 000 Rubel (260,68 Euro) oder die Weiterleitung aller Anrufe von einer bestimmten Nummer für 19 000 Rubel (198,12 Euro).

Hacker bieten Kontakte zu unterschiedlichen Innentätern

Andere Dienste beziehen sich auf bestimmte russische Banken. Für 8000 Rubel (83,42 Euro) ist es möglich, innerhalb von 72 Stunden ein geheimes Wort herauszufinden oder für 9000 Rubel (93,84 Euro) einen Kontoauszug eines beliebigen Kontos zu erhalten.

Für 900 US-Dollar (826,83 Euro) verspricht ein Hacker, seine Kontakte zu nutzen, um innerhalb von 7 bis 30 Tagen das WhatsApp-Konto eines beliebigen Nutzers zu sperren, eine SIM-Karte bei einem beliebigen Anbieter zu sperren oder für 850 US-Dollar (781,12 Euro) ein persönliches Instagram- oder TikTok-Konto zu sperren. Einige Dienste sind vielseitiger, z. B. die Bestätigung von Impfungen im Ausland oder die Erstellung von Gesundheitsdokumenten für Reisen.

Für Innentäter ist die Zusammenarbeit mit Cyber-Kriminellen hoch riskant: Sie können strafrechtlich verfolgt werden und ihre berufliche Reputation verlieren. Dafür winken aber entsprechende Belohnungen, obwohl die Hauptmotivation für manche bloß Rache sein mag.Die Belohnung kann in Form einer direkten Zahlung oder einer Beteiligung an den Gewinnen aus den gestohlenen Daten erfolgen. In einigen Fällen kann die Belohnung vom Erfolg des Angriffs oder von der Menge der erbeuteten Daten abhängen.

Belohnungen bis zu 10.0000 US-Dollar möglich

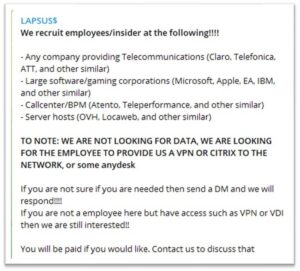

🔎 Die Lapsus-Hacker-Bande suchte gezielt nach Innentäter in der Telekommunikation (Bild: Check Point Software Technologies).

Die berüchtigte Hacker-Gruppe LAPSUS$ suchte nach Insidern in Telekommunikationsunternehmen und bot eine Belohnung bei einem geringen Risiko. Eine andere Gruppe stellte zwischen 2000 (1837,93 Euro) und 5000 US-Dollar (4594,82 Euro) für Mitarbeiter in Aussicht, die Zugang zu Fahrern verschiedener Lebensmittel-Lieferdienste hatten. Aber auch höhere Beträge wie bis zu 100000 US-Dollar(91896,50 Euro) für Insider in Technologie-Unternehmen sind keine Ausnahme. Die Auswirkungen solcher Innentäterangriffen können verheerend sein. Laut dem Cost of Insider Threats Global Report des Ponemon Institute waren die durchschnittlichen Kosten je Insider-Vorfall im Jahr 2021 auf 15,38 Millionen US-Dollar (14,13 Milliarden Euro) gestiegen.

Die Zusammenarbeit von Hackern und Innentätern im Darknet stellt somit eine ernsthafte Bedrohung für die Datensicherheit und die Infrastruktur von Unternehmen dar. Dieses Phänomen erfordert höchste Aufmerksamkeit.

Mehr bei CheckPoint.com

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.

Passende Artikel zum Thema