Die Sicherheitsexperten der Bitdefender Labs haben mehrere Schwachstellen in den verbreiteten Smart Kameras von EZVIZ entdeckt. Hacker können sie kombinieren und damit die Kontrolle über Systeme und Zugriffe auf Inhalte erlangen. Es sind geschätzt zehn Millionen Geräte betroffen.

Dafür umgehen die Täter vorhandene Authentifizierungsmechanismen. Bitdefender hat den Hersteller informiert und dieser Updates bereitgestellt. Nutzer sollten ihre Kameras unbedingt patchen und aktualisieren. Geschätzt sind rund zehn Millionen Geräte betroffen. Die Schätzung basiert auf bekannten Android- und iOS-Installationen.

Zugriff auf den Video-Feed

Hacker können bei ungepatchten Kameras über die Lücken zum einem auf den API-Endpunkten verschiedene Aktionen durchführen und erhalten Zugriff auf den Video-Feed. Außerdem können sie den Code für das Entschlüsseln der Bilder extrahieren. Zuletzt sind sie in der Lage, dass Administrator-Passwort wiederherzustellen und erhalten so die vollständige Kontrolle über eine Kamera.

API-Endpunkt-Schwächen

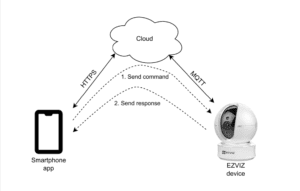

Die Experten diagnostizierten verschiedene Schwachstellen in den intelligenten EZVIZ-Geräten und ihren API-Endpunkten. Die Angreifer nutzen die ständig aktiven und offenen Kommunikationskanäle zwischen der Smartphone-App und dem Gerät über die Cloud via MQTT-Tunnel bzw. HTTPS.

Während einer der Kanäle den Audio-Video-Stream übernimmt, übermittelt der zweite Kanal Kontrollkommandos und Konfigurationsbefehle, die ein Nutzer über die Smartphone App an den API-Endpunkt sendet. Der /api/device/configMotionDetectArea API-Endpunkt, der die Bewegungsüberwachung konfiguriert, überprüft nicht, ob ein Befehl vom Cloud-Server die im lokalen Stack Buffer vorgesehene Länge hat. Im Fall des Buffer Overflows können die Hacker Code aus der Ferne ausführen.

Weitere API-Endpunkte weisen Schwachstellen durch eine unsicheren direkten Verweis auf Objekte auf. Cyberkriminelle können auf Ressourcen anderer Anwender zugreifen und benötigen einfach nur die ID der Ressource. Eine Kontrolle der Zugriffsrechte der Person findet nicht statt. Da die IDs seriell vergeben sind, brauchen die Angreifer diese nur hochzuzählen, um auf andere Ressourcen zugreifen zu können. In der Folge senden die Angreifer ihren Payload und können – wie schon geschildert – nach einem Buffer Overflow den Code direkt ausführen.

Blick auf verschlüsselte Bilder

Die von der Kamera beim Speichern verschlüsselten Bilder sind eigentlich nur über einen zufälligen Verifikationscode zu entschlüsseln. Jede Kamera hat ihren eigenen Code. Die kurzen Codes lassen sich aber leicht durch Brute-Force-Attacken erschließen. Zusätzliche Passwörter zum Verschlüsseln des aufgezeichneten Materials lassen sich allein mit Kenntnis der Seriennummer eines Gerätes aufrufen.

Zugriff auf das Administratoren-Passwort

Ein Dienst über den Port 8000 zur Kontrolle und Konfiguration der Kamera im selben lokalen Netzwerk ermöglicht es Angreifern unter gewissen Bedingungen, das Administratoren-Passwort nach einer Anfrage zu erhalten und so die Kamera vollständig zu kontrollieren. Das ist etwa dann der Fall, wenn sich nach Inbetriebnahme kein Nutzer authentifiziert hatte.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de

Passende Artikel zum Thema

[starbox id=USER_ID] <🔎> ff7f00

Die Analyse ist Teil eines laufenden Projekts, in dem die Experten der Bitdefender- Labs die konkrete Sicherheit von IoT-Hardware untersuchen. Den kompletten Report finden Sie unter: https://www.bitdefender.com/files/News/CaseStudies/study/423/Bitdefender-PR-Whitepaper-EZVIZ-creat6311-en-EN.pdf .

Die Abbildungen in höherer Auflösung zum Download finden Sie hier: https://www.dropbox.com/sh/zm5bu7tp137vfed/AABg8UQcO54h0NBdY44M6Gwca?dl=0 .

Bildrechte für alle Abbildungen: Bitdefender.

Abbildung 1: Kommunikation zwischen App und Smartphone über die Cloud.

Abbildung 2: Remote Execution über APIs: Nach Anfrage einer Panorama-Aufnahme können Dritte die Bilder herunterladen.