Eine Umfrage zeigt den fatalen Irrglauben bei der Dauer zwischen Cyberattacke und erkennbaren Auswirkungen: Viele Mitarbeiter in Deutschlang glauben, dass sich Auswirkungen eines Cyberangriffs innerhalb einer Woche zeigen, etwa durch eine Datenverschlüsselung mit anschließender Lösegeldforderung.

Cyberkriminelle spionieren Firmendaten aus, lesen die Kommunikation mit und verschaffen sich über Mitarbeitende oder Schwachstellen Zugang zu Systemen. Dabei agieren sie meist lange im Verborgenen und bleiben über Monate unbemerkt. Jeder zweite Arbeitnehmer in Deutschland denkt jedoch, dass eine Cyberattacke nach wenigen Tagen erkennbar und die Dauer von einem Angriff bis hin zu spürbaren Anzeichen eines IT-Sicherheitsvorfalls eine Woche beträgt.

Irrglaube: Attacke nach einer Woche bemerkt

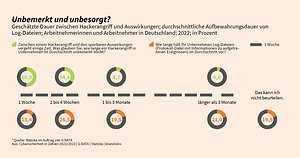

🔎 Mehr als die Hälfte der Mitarbeiter glauben, dass sich Auswirkungen eines Cyberangriffs innerhalb einer Woche zeigen (Bild: G DATA).

Das ist ein Ergebnis der exklusiven Umfrage „Cybersicherheit in Zahlen“ von G DATA CyberDefense, Statista und brand eins. Ein Irrtum, denn verschlüsselte Systeme mit einer Lösegeldforderung sind nur die sichtbare Spitze des Eisbergs. Sobald sich Kriminelle im Netzwerk eines Unternehmens bewegen, hinterlassen sie Spuren, zum Beispiel in Logdateien. In diesen sind automatisch protokollierte Informationen über Aktionen und Prozesse auf einem Computersystem enthalten. Solange es keine kontinuierliche Überwachung und Auswertungen gibt, bleiben diese Spuren unentdeckt und verhindern ein frühzeitiges Eingreifen.

Spuren der Kriminellen rechtzeitig erkennen

Ein weiteres Umfrage-Ergebnis: Zwei von fünf Unternehmen bewahren Logdateien zwischen einer und vier Wochen auf. Jeder fünfte Befragte weiß nicht, wie lange Logdateien gespeichert werden. Dabei spielen sie eine wichtige Rolle bei der Früherkennung von Cyberangriffen oder bei der IT-Forensik. Eine kurze Aufbewahrungszeit, fehlendes Fachpersonal und unzureichendes Fachwissen im Bereich IT-Security machen es IT-Abteilungen schwer, verdächtige oder schädliche Vorgänge in Logdateien frühzeitig zu erkennen und Angriffe abzuwehren, bevor ein größerer Schaden entsteht.

Unternehmen sind daher auf externe Dienstleister und entsprechende Lösungen, wie Managed Endpoint Detection and Response (MEDR), angewiesen, um Cyberangriffe bei den kleinsten Anzeichen zu erkennen und zu stoppen. IT-Spezialisten können Auffälligkeiten in Systemen bereits früh erkennen, indem sie die IT-Systeme laufend überwachen und zum Beispiel Logdateien kontinuierlich auswerten.

Studie „Cybersicherheit in Zahlen“

Die Studie „Cybersicherheit in Zahlen“ zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Mehr als 5.000 Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Experten von Statista haben die Befragung durchgeführt und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Heft „Cybersicherheit in Zahlen“ präsentieren.

Mehr bei GData.de

Über G Data Mit umfassenden Cyber-Defense-Dienstleistungen macht der Erfinder des AntiVirus Unternehmen verteidigungsfähig gegen Cybercrime. Über 500 Mitarbeiter sorgen für die digitale Sicherheit von Unternehmen und Anwendern. Made in Germany: Mit über 30 Jahren Expertise in Malwareanalyse betreibt G DATA Forschung und Softwareentwicklung ausschließlich in Deutschland. Höchste Ansprüche an den Datenschutz sind oberstes Gebot. 2011 hat G DATA mit dem Vertrauenssiegel „IT Security Made in Germany“ des TeleTrust e.V. eine „No-Backdoor“-Garantie abgegeben. G DATA bietet ein Portfolio von AntiVirus und Endpoint Protection über Penetrationstests und Incident Response bis zu forensischen Analysen, Security-Status-Checks und Cyber-Awareness-Trainings, um Unternehmen wirksam zu verteidigen. Neue Technologien wie DeepRay schützen mit Künstlicher Intelligenz vor Malware. Service und Support gehören zum G DATA Campus in Bochum. G DATA Lösungen sind in 90 Ländern erhältlich und wurden vielfach ausgezeichnet.