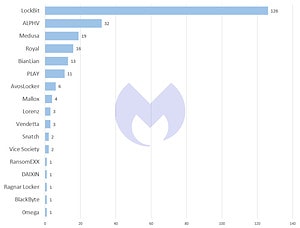

LockBit prägt nach wie vor die Ransomware-Szene. Die Ransomware-Gruppe führt erneut die Liste der Gruppen an, die Ransomware-as-a-Service (RaaS) verkaufen. Im Februar 2023 meldete LockBit insgesamt 126 Opfer auf ihrer Leak-Seite, so die Analyse des Threat-Intelligence-Teams von Malwarebytes.

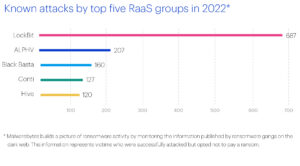

Nicht umsonst benannte das Threat-Intelligence-Team von Malwarebytes LockBit in seinem Bericht „2023 State of Malware“ als eine der fünf größten Cyberbedrohungen für Unternehmen im Jahr 2023. Schon 2022 erwies sich LockBit kontinuierlich als die mit Abstand aktivste Ransomware-Gruppe. Laut Malwarebytes war sie allein im letzten Jahr für fast ein Drittel aller bekannten RaaS-Angriffe verantwortlich. Auf ihr Konto gehen zudem fast 3,5-mal so viele Angriffe wie auf das der nächstgrößeren Ransomware-Gruppe ALPHV (alias BlackCat). So konnte Malwarebytes LockBit im Jahr 2022 insgesamt 687 Angriffe zuschreiben, der Gruppe ALPHV nur 207 Angriffe.

LockBit: Neuer Rekord bei Lösegeldforderung

Auch bei der Höhe der Lösegeldforderungen bricht LockBit im Februar 2023 Rekorde. Betrug die höchste bekannte Lösegeldforderung von LockBit im Jahr 2022 noch 50 Millionen Dollar − damals gerichtet an den deutschen Automobilzulieferer Continental − forderte LockBit im letzten Monat 80 Millionen Dollar von der britischen Royal Mail.

Als Royal Mail diese Forderung ablehnte, veröffentlichte LockBit die vom Unternehmen gestohlenen Daten sowie den Chatverlauf, der die Verhandlungen zwischen den beiden Parteien offenlegte. Dieser gibt interessante Einblicke in den Ablauf professioneller Ransomware-Verhandlungen. Malwarebytes stellte die Vermutung an, dass Royal Mail nie die Absicht hegte, das Lösegeld über 80 Millionen Dollar zu zahlen. Stattdessen konnte Malwarebytes geschickte Verhandlungstaktiken seitens Royal Mail feststellen – beispielsweise, um in der Verhandlung auf Zeit zu spielen oder das Vertrauen von LockBit zu gewinnen. Mehr Einblick zu den Verhandlungen der Royal Mail liefert auch eine Diskussion zwischen Mark Stockley, Cybersecurity Evangelist bei Malwarebytes, David Ruiz, Senior Privacy Advocate bei Malwarebytes, und Zach Hinkle, Social Media Manager bei Malwarebytes.

Nach LockBit führten im Februar 2023 ALPHV (alias BlackCat), Medusa und Royal die Liste der bekannten Ransomware-Angriffe an. ALPHV schrieb das Threat-Intelligence-Team von Malwarebytes 32 Angriffe im Februar zu, Medusa 19 Angriffe und Royal 16 Angriffe.

ALPHV und Royal: Gefahr für den Gesundheitssektor

ALPHV und Royal gelten dabei aktuell als große Gefahr für Organisationen im Gesundheitswesen. Das US-Gesundheitsministerium (United States Department of Health and Human Services, abgekürzt HHS) veröffentlichte im Januar 2023 sogar einen detaillierten Bericht, der die Bedrohung, die die beiden Ransomware-Gruppen für den Gesundheitssektor darstellen, beschreibt. Im Februar 2023 haben die beiden Gruppen jedoch offenbar nur eine Gesundheitsorganisation angegriffen. Bekannt ist der Angriff von ALPHV auf das Lehigh Valley Health Network in Pennsylvania. Alle weiteren Opfer aus dem letzten Monat stammen aus anderen Branchen, darunter insbesondere der Fertigungs-, Logistik- und Dienstleistungssektor.

Medusa: Neue Aktivitäten im Februar

Die Ransomware-Gruppe Medusa ist im Februar 2023 mit 20 veröffentlichten Opfern auf ihrer Leak-Seite die drittaktivste Ransomware-Gruppe. Seit Malwarebytes die neue Ransomware-Gruppe Royal im November 2022 vorgestellt hatte, ist keine andere neue Gruppe mehr durch so hohe Aktivität aufgefallen. Zu den Opfern zählen zum Beispiel Tonga Communications Corporation (TCC), ein staatliches Telekommunikationsunternehmen des ozeanischen Königreichs Tonga, oder PetroChina Indonesia, ein Öl- und Erdgasunternehmen aus Indonesien.

USA: Am häufigsten von Ransomware-Angriffen betroffen

Bei der Verteilung der Ransomware-Angriffe nach Ländern sind die USA im Februar 2023 mit 115 Angriffen erneut mit Abstand das häufigste Ziel. In Europa waren folgende Länder betroffen: das Vereinigte Königreich mit zwölf Angriffen, Frankreich mit zehn Angriffen, Italien mit sieben Angriffen und Deutschland mit fünf Angriffen.

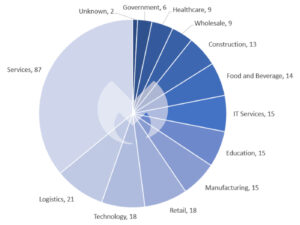

Industrien: Dienstleistungssektor im Visier

Bei den Industrien sticht, wie auch bereits im Januar 2023, der Dienstleistungssektor mit 87 Angriffen im Februar 2023 hervor. Auffällig sind zudem die Logistik-, Technologie- und Retail-Branche. Insgesamt scheint es zudem, als hätten es Ransomware-Gruppen wieder verstärkt auf große Organisationen abgesehen. So wurde im Februar 2023 beispielsweise die Bundesbehörde US Marshals Service (USMS) Opfer eines Ransomware-Angriffs. Den Angreifern gelang es, in die Behörde einzudringen und sensible Informationen über Mitarbeitende und flüchtige Personen zu erlangen.

Während lokale Behörden und Kommunen im Jahr 2022 oft von Ransomware heimgesucht wurden, sind Angriffe auf Bundesbehörden nach wie vor eher selten. Der Angriff auf USMS ist jedoch der Beweis dafür, dass keine Organisation vor Ransomware sicher ist. Bisher ist nicht bekannt, wer für den Angriff verantwortlich ist und ob eine Lösegeldforderung gestellt wurde.

Mehr bei Malwarebytes.com

Über Malwarebytes Malwarebytes schützt Privatanwender und Unternehmen vor gefährlichen Bedrohungen, Ransomware und Exploits, die von Antivirenprogrammen nicht erkannt werden. Malwarebytes ersetzt dabei vollständig andere Antivirus-Lösungen, um moderne Cybersecurity-Bedrohungen für Privatanwender und Unternehmen abzuwenden. Mehr als 60.000 Unternehmen und Millionen Nutzer vertrauen Malwarebytes innovativen Machine-Learning-Lösungen und seinen Sicherheitsforschern, um aufkommende Bedrohungen abzuwenden und Malware zu beseitigen, die antiquierte Security-Lösungen nicht entdecken. Mehr Informationen finden Sie auf www.malwarebytes.com.