Die Bedeutung von Netzwerkdaten für die Sicherung von Cloud-Workloads. Netzwerkdaten bieten einzigartige Einblicke und den erforderlichen Kontext, um Transparenz zu gewährleisten und Sicherheitslücken in der Cloud zu schließen via Network Detection und Response.

Es gibt viele Möglichkeiten, Cloud-Workloads zu überwachen und zu schützen, darunter agentenbasierte Lösungen von Drittanbietern, Überwachungs- und Protokollierungsdienste von Cloud-Anbietern, Cloud-Perimeter-Firewalls und WAFs. Wie alles im Leben haben auch die Sicherheitstechnologien bestimmte Vor- und Nachteile, so dass Unternehmen oft eine Vielzahl von Sicherheitslösungen für Cloud-Workloads einsetzen, die von ihrem regulatorischen Umfeld, der gewünschten Sicherheitslage und ihrer Risikobereitschaft abhängen.

Klassische Sicherheitstechnologien haben ihre Grenzen

Agentenbasierte Lösungen wie Cloud Workload Protection Platforms (CWPP) und Endpoint Detection and Response (EDR) eignen sich hervorragend zur Abwehr von Bedrohungen. Es kann jedoch problematisch sein, sie überall in einer Cloud-Umgebung einzusetzen, da sie in den DevOps-Workflow integriert oder ad hoc bereitgestellt werden müssen und mehrere Betriebssystemplattformen und -versionen unterstützen müssen. Agenten können Endpunkte auf Malware scannen, sehen aber nur ihren eigenen Netzwerkverkehr und haben keinen Einblick in die Aktivitäten anderer Workloads oder die Umgebung, in der sie ausgeführt werden. Entschlossene Angreifer deaktivieren häufig Sicherheitsagenten für Endgeräte oder werden einfach untätig, um eine Entdeckung zu vermeiden, wie es bei dem massiven SUNBURST-Malware-Angriff der Fall war.

Protokollierungslösungen sind oft nativ von Cloud-Anbietern verfügbar und können Cloud-Anbieter oder SIEM-Tools (Security Information and Event Management) von Drittanbietern füttern. Es kann jedoch wertvolle Zeit in Anspruch nehmen, bis ein SIEM die Protokolle speichert und verarbeitet, bevor es Warnmeldungen generiert, und der fehlende Kontext der Protokolle kann zu einer hohen Anzahl von Fehlalarmen führen. Angreifer deaktivieren häufig Protokollierungslösungen oder löschen Protokolldateien, um die Entdeckung und Untersuchung zu vereiteln und die Verweildauer zu erhöhen.

CSPM-Tools scheitern an Echtzeiterkennung

Cloud Security Posture Management (CSPM)-Tools können Workloads erkennen und ihre Sicherheitskonfiguration für Compliance-Zwecke bestimmen, aber sie können keine Bedrohungen oder Datenverletzungen in Echtzeit erkennen, den Netzwerkverkehr untersuchen oder laufende Angriffe stoppen.

Unternehmen, die sich des Modells der geteilten Verantwortung für die Cloud-Sicherheit bewusst sind, wissen, dass sie die volle Verantwortung für die Sicherheit ihrer Cloud-Workloads übernehmen müssen. Dies erfordert eine sorgfältige Bewertung der Sichtbarkeit und der Sicherheitslücken, die ihre bestehenden Cloud-Sicherheitslösungen hinterlassen, und schließlich eine Entscheidung darüber, welche zusätzlichen Sicherheitstechnologien sie einsetzen müssen, um diese Lücken zu schließen.

NDR bietet kontextabhängige Sicherheit in der Workload-Sicherheit

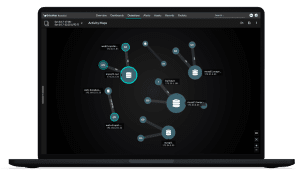

ExtraHop Reveal(x) 360 verfügen Sie über eine einheitliche Sicherheitslösung für Hybrid-, Multi-Cloud- und IoT-Umgebungen mit cloud-nativen Network Detection and Response-Funktionen (Bild: ExtraHop).

In den letzten Jahren wurde Network Detection and Response (NDR) in traditionellen Rechenzentrumsumgebungen weit verbreitet eingesetzt, vor allem um den Ost-West-Verkehr zwischen Workloads auf Bedrohungen und Anomalien zu untersuchen. Jetzt werden seine Vorteile auch von Unternehmen, die Workloads in Cloud-Umgebungen ausführen, voll ausgeschöpft. Mit ExtraHop Reveal(x) 360 verfügen Sie über eine einheitliche Sicherheitslösung für Hybrid-, Multi-Cloud- und IoT-Umgebungen mit cloud-nativen NDR-Funktionen (Network Detection and Response).

NDR benötigt keine Agenten, die DevOps-Workflows beeinträchtigen könnten, und nutzt kontextreiche Netzwerkdaten – die grundlegende Quelle der Wahrheit sowohl in Cloud- als auch in lokalen Rechenzentrumsumgebungen -, um umsetzbare Echtzeitwarnungen zu erzeugen. NDR bietet jederzeit Einblick in den gesamten Netzwerkverkehr, der zwischen allen Workloads, Geräten und Diensten in der Umgebung fließt.

Da NDR außerhalb des Bandes arbeitet, kann es von Angreifern weder gesehen noch ausgeschaltet werden. Damit bietet es eine stets aktive, unangreifbare Basis, von der aus SecOps- und SOC-Teams automatisch Angriffe und Versuche von Datenverletzungen in Echtzeit erkennen und darauf reagieren können. Auf diese Weise füllt NDR die Lücken, die andere Workload-Sicherheitstechnologien hinterlassen.

Mehr bei ExtraHop.com

Über ExtraHop

ExtraHop hat es sich zur Aufgabe gemacht, Unternehmen mit Sicherheit zu helfen, die nicht untergraben, überlistet oder kompromittiert werden kann. Die dynamische Cyber-Defense-Plattform Reveal(x) 360 hilft Unternehmen, komplexe Bedrohungen zu erkennen und darauf zu reagieren – bevor sie das Unternehmen gefährden. Wir wenden KI im Cloud-Maßstab auf Petabytes an Datenverkehr pro Tag an und führen eine Entschlüsselung der Leitungsrate und Verhaltensanalysen für alle Infrastrukturen, Workloads und Daten on the fly durch. Mit der vollständigen Transparenz von ExtraHop können Unternehmen schnell bösartiges Verhalten erkennen, fortschrittliche Bedrohungen jagen und jeden Vorfall zuverlässig forensisch untersuchen.