Auch wenn die befürchtete, massenhafte Ausnutzung der Log4j / Log4Shell-Schwachstelle bisher noch nicht stattgefunden hat, wird der Bug noch jahrelang ein Ziel für Angriffe sein, so Chester Wisniewski, Principal Research Scientist bei Sophos. Bis jetzt blieb das große Log4j / Log4Shell-Beben aus – ein forensischer Status-Befund.

Die Experten-Teams von Sophos haben die Ereignisse rund um die Log4Shell-Schwachstelle seit der Entdeckung im Dezember 2021 forensisch analysiert und eine erste Bilanz gezogen – inklusive einer Zukunftsprognose von Principal Research Scientist Chester Wisniewski sowie verschiedenen Grafiken, die die Ausnutzung der Schwachstelle zeigen. Das Resümee: Die große Krise aufgrund massenhafter Ausnutzung durch Cyberkriminelle blieb bisher aus, obwohl eine solche branchenweit befürchtet wurde. Allerdings bedeutet das Ausbleiben der erwarteten und verheerenden Auswirkungen keine Entwarnung. Denn der Log4Shell-Bug, der tief in vielen digitalen Anwendungen und Produkten verborgen ist, kann voraussichtlich noch jahrelang ein Ziel der Cyberkriminellen sein.

Schnelles Handeln verhinderte das Schlimmste

Die Sophos-Expert:innen sind der Meinung, dass die unmittelbaren und massenhaften Angriffe auf die Log4Shell-Lücke vor allem durch aktives Handeln aller Beteiligten bisher erfolgreich eingedämmt werden konnten. Die Tragweite der Schwachstelle hat die Digital- und Sicherheits-Community erfolgreich vereint. Ein gemeinschaftliches Vorgehen ist nicht neu, bereits im Jahr 2000 beim Y2K-Bug war dies der Fall, und es scheint auch hier einen großen Unterschied gemacht zu haben. Im Augenblick, als die Details der Log4j-Sicherheitslücke bekannt wurden, haben die weltweit größten und wichtigsten Cloud-Dienste, Softwareanbieter und Unternehmen Maßnahmen ergriffen, um sich von dem Eisberg fernzuhalten und eine Katastrophe zu verhindern. Möglich war dies auch durch die gemeinschaftliche Intelligenz und praktischen Anleitungen der Security-Gemeinschaft.

Begrenzte Massenausbreitung

Das Sophos Managed Threat Response Team (MTR) stellte fest, dass zwar viele Scans und Versuche, den Log4Shell-Exploit auszunutzen, entdeckt wurden, jedoch bis Anfang Januar 2022 nur wenige MTR-Kunden konkret mit Einbruchsversuchen via Log4j konfrontiert waren. Eine Erklärung dafür könnte die Notwendigkeit sein, dass der Angriff an jede Anwendung, die den anfälligen Apache Log4J-Code enthält, angepasst werden muss.

Daher werden die weit verbreiteten Anwendungen, die die Schwachstelle enthalten, in größerem Umfang auf automatisierte Weise ausgenutzt als andere. Ein Beispiel dafür ist VMware Horizon – hier fand der erste von Sophos MTR beobachtete Einbruch über die Log4Shell-Lücke statt.

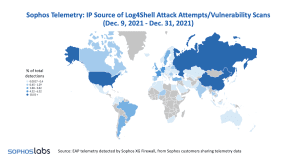

Die starke Gewichtung der USA und Deutschlands in den IP-Quelldaten spiegelt wahrscheinlich die großen Rechenzentren wider (Bild: Sophos).

Deutliche Verschiebungen in der Geo-Telemetrie

Die Sophos-Geo-Telemetrie seit der Entdeckung der Schwachstelle bis in die ersten beiden Januarwochen 2022 zeigt interessante Variationen bei den Quellen der Angriffsversuche und Scans. Die Karte im Dezember 2021 macht deutlich, dass Regionen wie die USA, Russland, China, Westeuropa und Lateinamerika stärker betroffen sind. Die starke Gewichtung der USA und Deutschlands in den geografischen IP-Quelldaten spiegelt wahrscheinlich die großen Rechenzentren wider, die dort angesiedelt sind, wie beispielsweise von Amazon, Microsoft und Google.

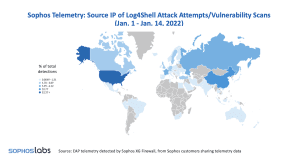

Das Lagebild bei Log4j und die Anzahl der erkannten Vorfälle ändern sich Anfang 2022 dramatisch (Bild: Sophos).

Das Lagebild bei Log4j und die Anzahl der erkannten Vorfälle ändern sich Anfang 2022 dramatisch (Bild: Sophos).Dieses Lagebild und die Anzahl der erkannten Vorfälle ändern sich Anfang 2022 dramatisch. Der auffälligste Unterschied ist, dass die anfängliche Dominanz Russlands und Chinas im Januar abgenommen zu haben scheint. Nach Erkenntnissen von Sophos spiegelt dies einen offensichtlichen Rückgang der Angriffsversuche durch eine kleine Anzahl hochaggressiver Kryptoanalysten in diesen Regionen wider.

Ein Fazit von Sophos

Die Experten-Teams von Sophos sind der Ansicht, dass Versuche, die Log4Shell-Schwachstelle auszunutzen, wahrscheinlich noch jahrelang andauern werden und ein beliebtes Ziel für Penetrationstester und für Nationalstaaten sowie deren Bedrohungsakteuren sein werden. Die Dringlichkeit, herauszufinden, wo die Schwachstelle eventuell im eigenen Netzwerk auftritt, und das Patchen entsprechender Anwendungen bleibt deshalb wichtigstes Ziel.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.