Bereits am 24. Mai 2022 bemerkte Cisco, dass die Login-Daten eines Mitarbeiters abgefischt und missbraucht wurden. Cisco hat zwar zu der Attacke Stellung bezogen, aber keine Angaben zu gestohlenen Daten gemacht. Die Yanluowang Ransomware-Bande will 2,8 GByte Daten erbeutet haben und bietet diese anscheinend zum Verkauf an.

Am 24. Mai 2022 wurde Cisco auf eine potenzielle Kompromittierung aufmerksam. Seitdem arbeiten Cisco Security Incident Response (CSIRT) und Cisco Talos an der Behebung des Problems. Während der Untersuchung wurde festgestellt, dass die Anmeldeinformationen eines Cisco-Mitarbeiters kompromittiert wurden, nachdem ein Angreifer die Kontrolle über ein persönliches Google-Konto erlangt hatte, mit dem die im Browser des Opfers gespeicherten Anmeldeinformationen synchronisiert wurden.

Erfolgreiche Voice-Phishing-Angriffe

Der Angreifer führte eine Reihe ausgeklügelter Voice-Phishing-Angriffe unter dem Deckmantel verschiedener vertrauenswürdiger Organisationen durch, die versuchten, das Opfer davon zu überzeugen, vom Angreifer initiierte Push-Benachrichtigungen mit Multi-Faktor-Authentifizierung (MFA) zu akzeptieren. Dem Angreifer gelang es schließlich, eine MFA-Push-Akzeptanz zu erreichen, die ihm Zugriff auf VPN im Kontext des Zielbenutzers gewährte.

CSIRT und Talos untersuchten das Ereignis und fanden keine Beweise dafür, dass der Angreifer Zugang zu kritischen internen Systemen erlangt hat und so wichtige Informationen abgreifen konnte. Nach Erhalt des ersten Zugriffs führte der Bedrohungsakteur eine Vielzahl von Aktivitäten durch, um den Zugriff aufrechtzuerhalten, forensische Artefakte zu minimieren und seinen Zugriff auf Systeme innerhalb der Umgebung zu erhöhen.

Angreifer erkannt und ausgesperrt

Laut Cisco wurde der Bedrohungsakteur erfolgreich aus der Umgebung entfernt. Allerdings zeigte er wohl Beharrlichkeit, indem er in den Wochen nach dem Angriff wiederholt versuchte erneut Zugriff zu erlangen; Diese Versuche waren jedoch erfolglos. Cisco schätzt mit mittlerer bis hoher Zuversicht, dass dieser Angriff von einem Angreifer durchgeführt wurde, der zuvor als Initial Access Broker (IAB) mit Verbindungen zur UNC2447-Cybercrime-Gang, der Lapsus$-Bedrohungsakteursgruppe und den Yanluowang-Ransomware-Betreibern identifiziert wurde. Cisco listet weitere Informationen auf seiner Cisco Response-Seite auf.

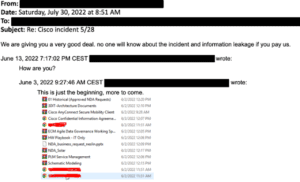

Die Seite Bleeping Computer berichtet allerdings, dass die Yanluowang Ransomware-Bande 2,8 GByte an Daten erbeutet hätte und diese nun im Darknet zum Verkauf anbietet. Einige Screenshot sollen dies belegen. Weiterhin hat die Gruppe Yanluowang am 10.08.22 auf ihrer Leakseite gepostet, dass die Zeit abgelaufen sei und dass es “auf ihrer Seite ab diesem Zeitpunkt interessantes geben wird”.

Mehr bei Cisco.com