Online-Banking-Trojaner-Gruppe Trickbot weiter aktiv. Analysen zeigen, dass neue VNC-Module mit zusätzlichen Funktionen für das Botnet entwickelt werden. Ein technischer Report von Bogdan Botezatu, Director of Threat Research & Reporting at Bitdefender.

Seit der ersten Entdeckung 2016 sind die Trickbot-Malware und das zugehörige Botnet aktiv. Die dahinterstehende Angreifergruppe hat es in dieser Zeit geschafft, mehrere Millionen PCs weltweit zu infizieren. Die Trickbot-Akteure, die aus dem Umfeld der Dyre-Malware hervorgingen, haben ein regelrechtes Ökosystem aus Plugin-Modulen und zusätzlichen Komponenten aufgebaut und arbeiten kontinuierlich an neuen Funktionalitäten: Die Experten beobachten aktuell die Weiterentwicklung des Virtual-Network-Computing- (VNC) Moduls vncDII. Angreifer können auf infizierten Rechnern über alternative Desktops umfangreiche Informationen abgreifen und neue Schadfunktionen nachladen.

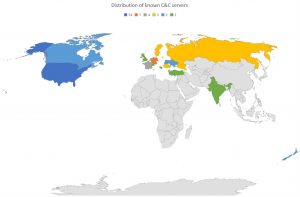

Die aktuellen Analysen der Bitdefender Labs beweisen, dass die Trickbot-Gruppe trotz zunehmenden Drucks durch die Strafverfolgungsbehörden mit großer Energie an ihrem Botnetz arbeitet. Die Cyberkriminellen-Bande, die von Russland, Weißrussland, der Ukraine und Surinam aus agiert, entwickelt ihre Command-and-Control-Serverinfrastruktur kontinuierlich weiter. Von 71 der ermittelten Command-and-Control-Server befinden sich aktuell 54 in den USA, sieben in Deutschland und drei in Frankreich.

Kontakt mit der Kommandozentrale

Das aktuelle Virtual-Network-Computing (VNC)-Modul tvncDll der Trickbot-Malware bietet neue Funktionen, um angegriffene Systeme zu überwachen und Informationen zu sammeln. tvncDll ist ein Update des vncDll-Moduls, mit dem die Gruppe bisher ausgewählte prominente Ziele angriff. Eine sehr hohe Frequenz von Updates und Bug Fixes zeigt, wie intensiv die kriminellen Entwickler an dem System arbeiten.

tvncDlI verwendet ein eigenes Kommunikationsprotokoll, das verschleiert, welche Daten das Modul ohne Wissen des Opfers an den Command-and-Control- (C2) Server überträgt.

Kurz nach der erfolgreichen Infektion

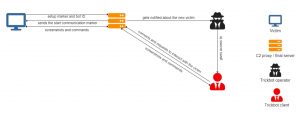

Nach einer erfolgreichen Infektion sendet der C2-Server über die Control-Funktion und das Kommando SetConf die Konfigurationsdatei vnconf an das Modul. Diese Konfigurationsdatei enthält bis zu neun IP-Adressen vordefinierter C2-Server. Die Server agieren dabei als Zwischenglieder zwischen Opfer und Angreifer und ermöglichen den Hackern zurzeit, auf Systeme von Opfern hinter einer Firewall zuzugreifen.

Im Verlauf des Setups informiert das Client-Modul zunächst durch einen versendeten Marker den als ersten verfügbaren C2-Server von seiner Existenz und wartet auf weitere Befehle. Dabei sendet es zudem die Bot-ID, welche das auf dem Rechner implementierte Modul eindeutig identifiziert.

Je nach Antwort des Servers

- bleibt das Modul entweder inaktiv und wartet auf ein Signal des C2-Servers, um in Aktion zu treten,

- beendet es seine Aktivität und fragt bei Trickbot nach, das Modul aus seinem Speicher zu löschen, oder

- es geht in den Betriebsmodus über. Damit beginnt der Nachrichtenaustausch zwischen Client und bösartigem Host. In Full Duplex werden vom Opfersystem Screenshots des alternativen Desktops und Clipboard-Informationen übermittelt.

Der Datenverkehr mit den C2-Servern läuft dabei über Port 443, um weniger Verdacht zu erzeugen. Während der Verkehr über diesen Port für gewöhnlich über SSL oder TLS abläuft, senden die Cyberkriminellen die Daten unverschlüsselt.

Alternatives Desktop unter Kontrolle des Moduls

Das Modul baut sein eigenes alternatives Desktop auf, dass der Angreifer vollkommen über das Modul kontrolliert (Bild 4). Über den Menüpunkt Cmd.exe können die Eindringlinge mehrere Aktionen mittels PowerShell durchführen. Dazu gehören:

- das Herunterladen neuer Payloads, um Attacken innerhalb des Netzwerks durchzuführen,

- das Öffnen verschiedener Dokumente oder der E-Mail-Inbox,

- sowie der Upload der Daten und Informationen vom Opferrechner auf den Command-and-Control-Server.

Die Schaltfläche „Native Browser“ ermöglicht das Offenlegen von Passwörtern in Password-Dumps. Die Entwicklung dieser Funktion ist im vollen Gange, was mehrere wöchentliche Updates zeigen. Der Linksklick auf „Native Browser“ zeigt einen eigenen Browser mit der Möglichkeit des Dumpings der Zugriffsdaten über den Internet Explorer (Bild 5). Offensichtlich ist aber daran gedacht, diese Möglichkeit unter Chrome, Firefox und Opera bereitzustellen. Die Schaltflächen dafür sind angelegt.

Komplexe Infrastrukturen im Hintergrund

Diese Analysen zeigen, wie cyberkriminelle Angreifer ständig ihre Angriffsmethoden verbessern und komplexe Trickbot-Infrastrukturen aufbauen und ihr Gefahrenpotential ausbauen. Die vollständige Analyse rund um die Neuentwicklungen zu Trickbot durch die Experten der Bitdefender Labs finden man bei Bitdefender auch online.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de