Seitdem Microsoft nun standardmäßig alle Makros blockiert, suchen Cyberangreifer neue Wege – und finden sie. Security-Forscher von Proofpoint haben das beobachtet und konnten so Einblicke in das Verhalten der Cyberkriminellen gewinnen.

Diese Verwerfungen sind größtenteils darauf zurückzuführen, dass Microsoft Makros nun standardmäßig blockiert. Alle Akteure in der cyberkriminellen Nahrungskette – vom kleinen, unbedarften Hacker bis hin zu den erfahrensten Cyberkriminellen, die große Ransomware-Angriffe durchführen – sind daher gezwungen, ihre Arbeitsweise anzupassen.

Keine Makros? Es gibt andere Wege!

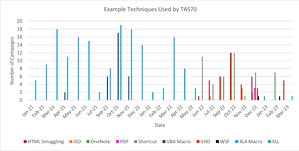

🔎 Da VBA- und XL4-Makros geblockt werden, steigen Angreifer wie Qbot auf andere Dateitypen um, wie HTML-Smuggling oder VHD (Bild: Proofpoint).

Die Security-Forscher von Proofpoint konnten wertvolle Einblicke in das veränderte Verhalten der Cyberkriminellen gewinnen. Demnach experimentieren die Angreifer nun in großem Umfang mit veralteten Dateitypen, unerwarteten Angriffsketten und einer Vielzahl von Techniken, um ihre Malware-Payloads zu verbreiten – einschließlich Ransomware.

Dabei konnte Proofpoint folgende Beobachtungen machen:

- Nach wie vor testen Cyberkriminelle verschiedene Ansätze, um die effektivste Methode zu finden, mit der sie via E-Mail ein Ziel kompromittieren können. Hier zeigt sich: Es gibt keine zuverlässige, einheitliche Methode, die von allen Akteuren des Cybercrime-Ökosystems angewandt wird.

- Sobald eine Gruppe Cyberkrimineller eine neue Technik nutzt, wird diese in den darauffolgenden Wochen bzw. Monaten auch von anderen Tätergruppen zum Einsatz gebracht.

- Besonders gerissene Cybercrime-Akteure verfügen über die Zeit und die Ressourcen, die notwendig sind, um neue Malware-Verbreitungstechniken zu entwickeln und zu testen.

Am Beispiel der cyberkriminellen Gruppe TA570, auch bekannt unter dem Namen „Qbot“, lässt sich gut erkennen, wie sehr die Täter nun in ihren Bemühungen variieren, Malware an ihre potenziellen Opfer auszuspielen.

Qbot ändert seine komplette Strategie

Ursprünglich, also vor Juni 2022, griff TA570 in seinen Kampagnen fast ausschließlich auf VBA-Makros und XL4-Makros zurück, um Malware-Payloads zu verbreiten. Hier handelte es sich in der Regel um Qbot, aber auch um IcedID. Im Juni 2022 konnten die Security-Forscher von Proofpoint erste Veränderungen beobachten. Die Gruppe wendete sich mehreren neuen Taktiken, Techniken und Verfahren (TTPs) zu, insbesondere nutzten sie erstmals HTML Smuggling.

In den folgenden Monaten griff TA570 zu immer neuen und unterschiedlichen TTPs, wobei in einem Monat bis zu sechs verschiedene und einzigartige Angriffsketten genutzt wurden und zahlreiche Dateitypen zum Einsatz kamen. Die Dateitypen umfassten unter anderem PDF, LNK, virtuelle Festplatten (VHD), ISO, OneNote, Windows Script File (WSF) und XLLs.

Die Proofpoint-Experten haben ihre Erkenntnisse rund um das Verschwinden von Makros als Angriffsvektor in einer detaillierten Untersuchung in einem PDF-Report zusammengestellt.

Direkt zum PDF-Report bei Proofpoint.com

Über Proofpoint Proofpoint, Inc. ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren.