Die Security-Experten von Proofpoint haben eine neue Cyberkampagne enttarnt, die insbesondere NATO-Alliierte ins Visier nimmt. Die Hackergruppe TA473, ein Advanced Persistent Threat (APT-) Akteur, nutzt für seine derzeitige Kampagne gezielt eine IT-Sicherheitslücke namens „Zimbra-Schwachstelle“ (CVE-2022-27926).

Ziel ihrer Attacken sind öffentlich zugängliche, von Zimbra gehostete Webmail-Portale (die Zimbra Collaboration Suite ist eine E-Mail- und Groupware-Lösung). Im Rahmen ihrer Aktivitäten versuchen die Angreifer, Zugang zu E-Mails von militärischen, staatlichen und diplomatischen Organisationen in Europa zu erhalten, die einen Bezug zum Krieg zwischen Russland und der Ukraine aufweisen. Die APT-Gruppe TA473 ist auch bekannt als Winter Vivern oder UAC-0114.

Starke Attacken auf westliche Ziele

Die Gruppe nutzt Scanning-Tools wie Acunetix, um ungepatchte Webmail-Portale entsprechender Organisationen zu identifizieren und Methoden zu finden, sich Zugriff zu verschaffen. Nach den ersten Scans versenden die Angreifer Phishing-E-Mails, die als Absender vertrauenswürdige staatliche Stellen imitieren und im E-Mail-Text auf bösartige URLs verweisen. Mittels dieser URLs sollen bekannte Sicherheitslücken ausgenutzt werden, um JavaScript auf den Webmail-Portalen der Zielorganisationen auszuführen.

Darüber hinaus scheinen die Angreifer viel Zeit darauf zu verwenden, die einzelnen Webmail-Portale ihrer Opfer zu untersuchen und maßgeschneiderte JavaScript-Payloads zu schreiben, um damit Cross-Site-Request-Forgery-Angriffe (CSRF) auszuführen. Diese arbeitsintensiven, maßgeschneiderten Payloads ermöglichen es den Angreifern, Benutzernamen und Passwörter zu stehlen sowie aktive Sitzungs- und CSRF-Tokens in Cookies zu speichern, die das Einloggen in öffentlich zugängliche Webmail-Portale von NATO-Organisationen erleichtern.

APT-Gruppe TA473 seit Jahren aktiv

„Wir verfolgen die Aktivitäten von TA473 seit etwa zwei Jahren. Die Gruppe zeichnet sich durch Hartnäckigkeit und hohes Engagement aus“, kommentiert Michael Raggi, Sicherheitsforscher bei Proofpoint. „Diese Gruppe hat es hartnäckig auf amerikanische und europäische Beamte sowie auf militärisches und diplomatisches Personal in Europa abgesehen. Seit Ende 2022 hat TA473 viel Zeit damit verbracht, die Webmail-Portale europäischer Regierungsstellen zu studieren und die öffentlich zugängliche Infrastruktur auf Schwachstellen hin zu scannen. Letztlich wollen sie sich Zugang zu den E-Mails derjenigen in Regierungskreisen verschaffen, die mit dem Krieg Russlands gegen die Ukraine in Verbindung stehen.“

So laufen die Attacken von TA473 ab

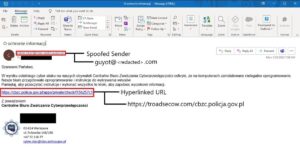

🔎 TA473-E-Mail mit einer URL, die auf eine vom Angreifer kontrollierte Ressource weiterleitet (Bild: Proofpoint).

Die folgenden Phishing-Taktiken wurden sowohl bei US-amerikanischen als auch bei europäischen Zielen sowie bei Kampagnen zum Diebstahl von Anmeldeinformationen, zur Verbreitung von Malware und zur Ausführung von Cross-Site Request Forgery beobachtet.

- TA473 versendet E-Mails von kompromittierten E-Mail-Adressen. Häufig stammen diese E-Mails von mit WordPress gehosteten Domains, die zum Zeitpunkt der Kompromittierung nicht gepatcht bzw. unsicher sind.

- TA473 fälscht das Absenderfeld der E-Mail, um sich als Benutzer der Zielorganisation auszugeben.

Oder TA473 fälscht das Absenderfeld der E-Mail, um sich als eine in der Weltpolitik gemeinhin bekannte Organisation auszugeben.

- TA473 nutzt eine unverdächtige URL entweder der Zielorganisation oder einer relevanten Partnerorganisation im Text der E-Mail.

- TA473 verlinkt sodann diese harmlose URL mit einer Infrastruktur, die von ihr kontrolliert oder kompromittiert wird, um eine Payload der ersten Stufe zu übermitteln oder auf eine Landing Page weiterzuleiten, mit deren Hilfe Anmeldeinformationen gesammelt werden.

- TA473 verwendet häufig strukturierte URL-Pfade, die einen Hash-Wert für die Zielperson, einen unverschlüsselten Verweis auf die Zielorganisation und in einigen Fällen verschlüsselte oder Klartextversionen der in der ursprünglichen E-Mail an die Zielpersonen verlinkten unverdächtigen URL enthalten.

Über Proofpoint Proofpoint, Inc. ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren.