Neue Funktionen zur Erkennung, Warnung- und für Air-Gapped-Resilience bieten Nutzern besseren Schutz gegen Ransomware-Angriffe in Hybrid Clouds. Zerto kündigt Echtzeit-Erkennung gegen Datenverschlüsselung an und präsentiert neuen Cyber Resilience Vault.

Zerto, ein Unternehmen von Hewlett Packard Enterprise, stellt ein neues Verfahren zur Echtzeit-Erkennung von verschlüsselten Daten und einen Air Gapped Recovery Vault vor. Mit der Echtzeit-Erkennung können Organisationen erste Anzeichen für Datenverschlüsselung identifizieren und so einen möglichen Ransomware-Angriff frühzeitig erkennen und abwehren. Gleichzeitig stellt Zerto erstmals die physische Appliance „Zerto Cyber Resilience Vault“ vor, die den Schutz von Daten weiter verbessert und es ermöglicht, eine Sicherungskopie aus einer Air-Gapped-Lösung wiederherzustellen.

Echtzeit-Erkennung: Ransomware so früh wie möglich aufspüren

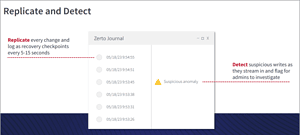

Die Echtzeit-Erkennung von Verschlüsselungsanomalien ist ein neues wichtiges Werkzeug für den Schutz vor Ransomware, das nun erstmals mit Zerto 10 verfügbar ist. Die Funktion überwacht und protokolliert die Verschlüsselung während des Datenflusses und kann anomale Verschlüsselungsaktivitäten innerhalb von Minuten erkennen, um Nutzer über verdächtige Aktivitäten zu informieren. Mit dieser Diagnosefunktion kann ein potenzieller Ransomware-Angriff so früh wie möglich erkannt und der Zeitpunkt des Angriffs genau bestimmt werden. Damit ist eine sekundengenaue Datenwiederherstellung möglich.

Die schwersten Ransomware-Szenarien überstehen

Der neue Zerto Cyber Resilience Vault sorgt für eine weitere Sicherheitsebene, die mit dem Echtzeit-Frühwarnsystem kombinierbar ist. Der Vault besteht aus drei zentralen Elementen mit einer dezentralisierten Zero-Trust-Architektur, die eine schnelle Air-Gapped-Recovery erlaubt und die schnellstmögliche Replikation und Erkennung, Isolierung und Sperrung sowie Test und Wiederherstellung sicherstellt. Mit dem neuen Cyber Resilience Vault bekommen Unternehmen die Möglichkeit, einen zuverlässigen Wiederherstellungsspeicher zu nutzen, der auch die schwersten Ransomware-Szenarien übersteht. Der Cyber Resilience Vault von Zerto kombiniert Sicherheit und Leistungsfähigkeit, um aktuelle Compliance-Anforderungen zu erfüllen.

Mehr bei Zerto.com

Über Zerto

Zerto ist ein Unternehmen von Hewlett Packard Enterprise und bietet seinen Kunden die Möglichkeit, ihr Unternehmen ausfallsicher zu führen, indem es den Schutz, die Wiederherstellung und die Mobilität von lokalen und Cloud-Anwendungen vereinfacht. Die Zerto-Cloud-Datenmanagement- und Datensicherungsplattform beseitigt die Risiken und die Komplexität von Migrationen und Cloud-Umgebungen im Private, Public und Hybride Clouds.