Ein Ransomware-Partner von ALPHV sucht laut Mandiant verstärkt nach alten Sicherheitslücken bei Veritas Backup-Installationen. Eigentlich sind die Lücken bereits seit 2021 bekannt – wohl aber viele nicht gepatcht. Es sollen sich aktuell über 8.500 Backup-Instanzen im Web finden lassen.

Mandiant hat einen neuen ALPHV- Ransomware-Partner (alias BlackCat-Ransomware) beobachtet, der als UNC4466 verfolgt wird und auf öffentlich zugängliche Veritas Backup Exec-Installationen abzielt, die für die Schwachstellen CVE-2021-27876, CVE-2021-27877 und CVE-2021-27878 anfällig sind. Diese CVEs sind bereits seit März 2021 bekannt und es stehen auch Patches bereit. Allerdings haben einige Administratoren die Patches noch nicht umgesetzt.

8.500 Veritas Backup Exec-Instanzen im Netz

Ein kommerzieller Internet-Scan-Dienst hat über 8.500 Installationen von Veritas Backup Exec-Instanzen identifiziert, die derzeit via Internet erreichbar sind. Möglicherweise sind viele dieser Systeme noch nicht gepatcht und daher anfällig. Frühere von Mandiant untersuchte ALPHV-Angriffe setzten hauptsächlich auf gestohlene Zugangsdaten. Dieser Angriff könnte eine Verlagerung der Ziele sein indem man auf bekannte Schwachstellen setzt.

ALPHV entstand im November 2021 als Ransomware-as-a-Service, von dem einige Forscher behaupteten, es sei der Nachfolger von BLACKMATTER und DARKSIDE Ransomware. Während einige Ransomware-Betreiber Regeln erlassen haben, um Beeinträchtigungen kritischer Infrastrukturen und Gesundheitseinrichtungen zu vermeiden, hat ALPHV diese sensiblen Branchen weiterhin ins Visier genommen.

Zeitleiste in Sachen Veritas-Schwachstelle

- Im März 2021 veröffentlichte Veritas eine Empfehlung, in der drei kritische Schwachstellen in Veritas Backup Exec 16.x, 20.x und 21.x gemeldet wurden.

- Am 23. September 2022 wurde ein METASPLOIT-Modul veröffentlicht, das diese Schwachstellen ausnutzt und eine Sitzung erstellt, über die der Angreifer mit dem Opfersystem interagieren kann.

- Am 22. Oktober 2022 beobachtete Mandiant erstmals die Ausnutzung der Veritas-Schwachstellen in freier Wildbahn.

Administratoren sollten unbedingt ihre Veritas Backup Exec-Instanzen überprüfen und die Lücken schließen. Denn immer häufiger kommt es vor, dass alte, ungepatchte Schwachstellen als Einfallstor für Ransomware & Co dienen. Der letzte große Angriff auf VMware ESXi-Server wurde auch durch eine alte Schwachstelle in nicht modernisierten bzw. gepatchten Versionen ausgenutzt.

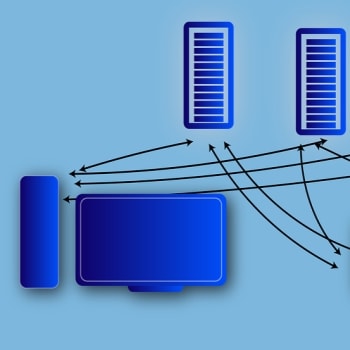

Mandiant zeigt in seinem englischsprachigen Blog, wie technisch genau der Angriff auf die Schwachstellen in den Veritas Backup Exec-Installationen abläuft.

Mehr bei Mandiant.com

Über Mandiant Mandiant ist ein anerkannter Marktführer für dynamische Cyberabwehr, Threat Intelligence und Incident Response. Mit jahrzehntelanger Erfahrung an vorderster Cyberfront hilft Mandiant Unternehmen dabei, sich selbstbewusst und proaktiv gegen Cyber-Bedrohungen zu verteidigen und auf Angriffe zu reagieren. Mandiant ist jetzt Teil von Google Cloud.