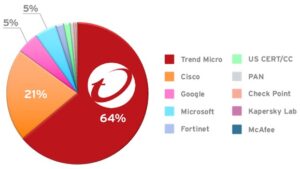

Zero-Day-Schwachstellen sind Software-Sicherheitslücke, für die bislang kein Patch existiert, der die Ausnutzung der Lücke verhindert. Trend Micro Zero Day Initiative (ZDI) hat 2021 laut Studie 64 Prozent verifizierten Sicherheitslücken gefunden – viel mehr als Anbietern wie Cisco, Google oder Fortinet.

Wird die Schwachstelle von einem Angreifer entdeckt, kann dies weitgreifende Folgen nach sich ziehen. Besonders einschneidend waren für viele deutsche Unternehmen die Zero-Day-Schwachstellen „Hafnium“ und „Log4Shell“, die 2021 bekannt wurden. Aber auch im ersten Halbjahr 2022 kam es bereits zu 18 Zero-Day-Lücken, die von Cyberkriminellen erfolgreich ausgenutzt wurden – darunter die Microsoft-Office-Schwachstelle „Follina“.

Über1.600 Schwachstellen identifiziert

🔎 Trend Micro Zero Day Initiative (ZDI) dominiert bei aufspüren von Schwachstellen (Bild: Trend Micro).

Die unabhängige Studie „Quantifying the Public Vulnerability Market: 2022 Edition“ des Analystenhauses Omdia untersucht alle Schwachstellen, die von elf verschiedenen Anbietern offengelegt wurden. Die Trend Micro Zero Day Initiative (ZDI) dominiert 2021 im 15. Jahr in Folge mit einer Ersterkennung an verifizierten Sicherheitslücken von 64 Prozent das Ranking vor Anbietern wie Cisco, Google und Fortinet. Laut Studie waren es über 1.600 Schwachstellen.

Zwar stieg die Anzahl der gemeldeten Schwachstellen an – je mehr Schwachstellen jedoch entdeckt und veröffentlicht werden, desto geringer ist die Chance für Angreifer überraschende Zero-Day-Angriffe zu entwickeln. Dabei zeigen die Ergebnisse, dass der effektivste Weg zur Erkennung von Schwachstellen der Einsatz von Software zur Angriffserkennung ist.

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..