Sicherheitsforscher von Barracuda haben die häufigsten Extended Detection and Response-(XDR)-Erkennungen des Jahres 2023 analysiert, basierend auf eigenen Daten, die von einem 24/7 Security Operations Center (SOC) unterstützt wird. Die Ergebnisse zeigen die häufigsten Wege, auf denen Angreifer versuchten – und scheiterten –, dauerhaften Zugang zu Netzwerken zu erlangen.

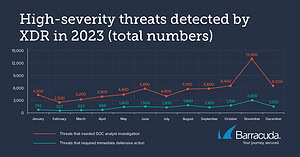

2023 wurden 66.000 Hochrisiko-Bedrohungen erkannt, die so schwerwiegend waren, dass sie an SOC-Analysten zur Untersuchung weitergeleitet werden mussten, sowie weitere 15.000, die dringende, sofortige Abwehrmaßnahmen erforderten. Beide Bedrohungskategorien verzeichneten im Laufe des Jahres einen stetigen Anstieg, der im Oktober, November und Dezember seinen Höhepunkt erreichte. Diese Monate sind eine Hauptsaison für Online-Einkäufe sowie Feiertage. Beide Faktoren sind für Angreifer attraktiv, da der erste eine große Anzahl potenzieller Ziele und Angriffschancen bietet und im Fall der Urlaubssaison IT-Teams nicht am Arbeitsplatz oder weniger aufmerksam sind. Eine weitere, kleinere Angriffsspitze zeigte sich im Juni, der für viele Länder ebenfalls ein wichtiger Urlaubsmonat ist.

Häufige Hinweise auf Identitätsmissbrauch

🔎 2023 wurden per XDR 66.000 Hochrisiko-Bedrohungen erkannt, die an SOC-Analysten weitergeleitet wurden, sowie weitere 15.000 Fälle die sofortige Abwehrmaßnahmen erforderten (Bild: Barracuda).

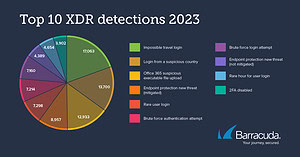

Die meisten der Top-10-Erkennungen des Jahres 2023 via XDR konzentrierten sich auf eine Art des Identitätsmissbrauchs, um ein Konto zu kompromittieren. Zu den Erkennungen, die auf diesen Identitätsmissbrauch hindeuten, gehören verdächtige Anmeldungen, Brute-Force-Angriffe und die Deaktivierung der Multifaktor-Authentifizierung durch Angreifer.

Das Hochladen einer verdächtigen ausführbaren Datei kann darauf hindeuten, dass Angreifer versuchen, zusätzliche Tools oder Malware von einem externen, vom Angreifer kontrollierten System wie einem Command-and-Control-Server in ein kompromittiertes Konto zu verschieben.

Verdächtige Anmeldungsaktivitäten nach Kategorien

Superhelden: Anmeldung von zwei voneinander weit entfernten Standorten

Es wurden über 17.000 Hochrisiko-Vorfälle über die „Impossible Travel“-Regel entdeckt. Diese Regel fängt Angreifer ab, die versuchen, sich bei einem kompromittierten Konto anzumelden. Wenn zwei Anmeldungen von zwei verschiedenen Orten aus erkannt werden, bei denen der Benutzer in kurzer Zeit eine unmögliche Strecke überwinden müsste, wird eine Sicherheitswarnung ausgelöst. Dabei wird geprüft, ob die Anmeldung mit einer VPN-IP verbunden ist, um ein falsch-positives Ergebnis auszuschließen.

Geister: Verdächtige Anmeldungen durch innaktive Benutzer

🔎 Verdächtige Anmeldungen von unterwegs oder aus anderen Ländern machten fast ein Drittel der XDR Vorfälle aus (Bild: Barracuda).

Weiterhin erkannte das System mehr als 7.000 ungewöhnliche Benutzernamen in den Authentifizierungsprotokollen. Diese Erkennungsregel hilft dabei, Angreifer aufzuspüren, die Anmeldeinformationen eines ruhenden oder inaktiven Benutzers missbrauchen, der beispielsweise das Unternehmen verlassen hat. Weiterhin werden Benutzernamen entdeckt, die nicht in das typische Namensschema des Unternehmens passen. Dies ist ein Hinweis auf Bedrohungsakteure, die neue Benutzer erstellen, um im Netzwerk persistent zu bleiben.

Schlaflose: Anmeldungen zu ungewöhnlichen Uhrzeiten

Zudem wurden mehr als 4.600 Anmeldungen durch Benutzer zu für sie ungewöhnlichen Uhrzeiten erkannt. Dies kann darauf zurückzuführen sein, dass ein Angreifer in einer anderen Zeitzone versucht, auf ein kompromittiertes Konto zuzugreifen. Außerdem finden nicht autorisierte Benutzeraktivitäten oft außerhalb der üblichen Geschäftszeiten statt.

Ausnutzung kritischer Sicherheitslücken

Eine Analyse der häufigsten Intrusion Detection System-(IDS)-Erkennungen zeigte zudem, dass Angreifer immer wieder bestehende kritische Sicherheitslücken und Schwachstellen ausnutzen, die noch nicht durch Patches behoben wurden. Auch gehörten Angriffe auf Schwachstellen aus „Shellshock“, eine 10 Jahre alte Sammlung von Bugs, zu den häufigsten erkannten Bedrohungen. Die Tatsache, dass Shellshock-Angriffe nach wie vor so häufig vorkommen, deutet darauf hin, dass Angreifer wissen, dass es immer noch viele ungepatchte Systeme im Umlauf sind.

Weiterhin sind auch zwei Jahre nach Bekanntwerden der Log4Shell-Schwachstelle im Open-Source-Java-basierten Log4j-Protokollierungsprogramm Angriffe hierauf nach wie vor weit verbreitet. Dies könnte darauf zurückzuführen sein, dass Log4j so tief in Anwendungen und andere Software eingebettet ist, dass viele Unternehmen nicht einmal wissen, dass das Programm vorhanden ist – und dass es schwierig und zeitaufwändig sein kann, die Schwachstellen zu beseitigen.

Maßnahmen zum Schutz vor Cyberbedrohungen

Für eine starke Cyberresilienz bedarf es zunächst grundlegender Sicherheitsmaßnahmen. Dazu gehören robuste Authentifizierungs- und Zugangskontrollen (mindestens Multifaktor-Authentifizierung und idealerweise eine Umstellung auf Zero Trust), ein solider Ansatz für das Patch-Management und die Datensicherheit sowie regelmäßige Schulungen für Mitarbeiter zum Thema Cybersicherheit.

Angesichts der steigenden Zahl hochgradiger Bedrohungen, die auf die wachsende digitale Angriffsfläche eines Unternehmens abzielen, und der Tatsache, dass Angreifer zunehmend KI für immer ausgefeiltere, schnellere und gezieltere Angriffe nutzen, müssen Security-Teams sicherstellen, dass ihre Sicherheitstools über die gleiche Leistungsfähigkeit verfügen. Ein vielschichtiger, KI-basierter Sicherheitsansatz mit mehreren Ebenen für eine immer tiefer gehende Erkennung und Prüfung ist deshalb unerlässlich.

KI plus Experten ergibt die beste Lösung

Dieser KI-basierte Ansatz sollte in ein umfassendes Security-Framework eingebettet sein, das robuste Sicherheitstechnologien der nächsten Generation umfasst. Unterstützt werden sollte dies durch Expertenanalysen und eine 24/7-Sicherheitsüberwachung, um unbekannte Bedrohungen und Anomalien aufzuspüren, sowie ein SOC-as-a-Service, um auf Angriffe zu reagieren und sie zu entschärfen. Für Unternehmen, die nicht über die Zeit oder Fachkräfte-Ressourcen verfügen, kann ein Managed XDR-Service, der ein SOC-as-a-Service umfasst, eine passende Lösung sein, der jeden Winkel der IT-Umgebung rund um die Uhr überwacht.

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.