Bei Köderangriffen, auch als Aufklärungsangriffe bezeichnet, handelt es sich in der Regel um E-Mails mit sehr kurzem oder leerem Inhalt. Ziel ist es, E-Mail-Konten der Opfers zu überprüfen. Tipps zum Schutz vor Köderangriffen von Barracuda Networks.

Angesichts einer fortschreitenden Professionalisierung von Cyberkriminellen müssen Unternehmen in der Lage sein, Angriffe verschiedenster Art abwehren zu können. Dennoch besteht bei überaus elaborierten Attacken die Gefahr, dass es Hackern gelingt, das Netzwerk zu infiltrieren und sich dort unbemerkt fortzubewegen. Um einen derartigen Ernstfall für die Aufklärung über die Gegenseite zu nutzen, existieren bekanntlich mittlerweile Technologien, die mittels Köder in Webapplikationen oder Endpoints hinterlegt, ausschließlich von Akteuren mit böswilligen Absichten gefunden werden können. Soweit die gute Nachricht. Doch umgekehrt nutzen auch Cyberkriminelle verstärkt Köder, mit denen sie Informationen sammeln, die sie zur Planung künftiger gezielter Phishing-Angriffe verwenden können.

Vorbereitung für Phishing-Angriffe

Bei den Köderangriffen, auch als Aufklärungsangriffe bezeichnet, handelt es sich in der Regel um E-Mails mit sehr kurzem oder leerem Inhalt. Ziel ist es, entweder die Existenz des E-Mail-Kontos des Opfers zu überprüfen, indem keine “unzustellbaren” E-Mails zurückkommen, oder das Opfer in eine Konversation zu verwickeln, die möglicherweise böswillig mit Geldüberweisungen oder durchgesickerten Anmeldedaten endet.

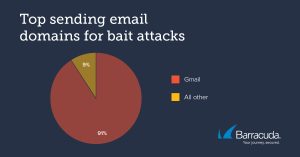

Um unentdeckt agieren zu können, verwenden die Kriminellen für den Versand ihrer Angriffe in der Regel neue E-Mail-Konten bei kostenlosen Anbietern wie Gmail, Yahoo oder Hotmail. Dabei achten sie auf ein geringes Sendevolumen, um Massen- oder Anomalie-basierte Auffälligkeiten zu vermeiden.

Viele Unternehmen sind unbemerkt von Köderangriffen betroffen

Kriminellen nutzen für den Versand ihrer Angriffe neue E-Mail-Konten bei kostenlosen Anbietern wie Gmail (Bild: Barracuda).

Zwar ist die Anzahl der Köderangriffe insgesamt noch gering, aber nicht ungewöhnlich oder weniger gefährlich: Barracuda-Analysten fanden heraus, dass im vergangenen September etwas mehr als 35 Prozent der 10.500 analysierten Unternehmen von mindestens einem Köderangriff betroffen waren, wobei im Durchschnitt drei verschiedene Mailboxen je Unternehmen eine dieser Nachrichten erhielten.

Wie funktionieren Köderangriffe?

Es ist im Wesen der Sache begründet, dass Köderangriffe einer gezielten Phishing-Attacke vorausgehen. Barracudas Security-Analysten führten ein Experiment durch, indem sie auf einen der versendeten Köder antworteten, der sich im Postfach eines Mitarbeiters befand.

Bei dem ursprünglichen Angriff – datiert auf den 10. August – handelte es sich um eine E-Mail mit der Betreffzeile “HI”, der ein leeres Textfeld folgte. Am 15. August antwortete der Mitarbeiter mit dem E-Mail-Inhalt: „Hallo, wie kann ich Ihnen helfen?“. 48 Stunden später erfolgte ein gezielter Phishing-Angriff auf das E-Mail-Konto des Mitarbeiters. Die ursprüngliche E-Mail war so gestaltet, dass sie die Existenz des Postfachs und die Bereitschaft des Opfers, auf E-Mail-Nachrichten zu antworten, verifizieren sollte.

Wie kann man sich vor Köderangriffen schützen?

KI kann Köderangriffe erkennen und blockieren. Herkömmliche Filtertechnologien sind weitgehend hilflos, wenn es um die Abwehr von Köderangriffen geht. Sie tragen keine bösartige Nutzlast und stammen in der Regel von seriösen E-Mail-Anbietern. Eine KI-basierte Abwehr hilft da wesentlicher besser. Sie nutzt Daten, die aus verschiedenen Quellen wie Kommunikationsgraphen, Reputationssystemen und Analysen auf Netzwerkebene gewonnen werden, um potenzielle Opfer vor derartigen Angriffen zu schützen.

Schulungen, um Köderangriffe zu erkennen und zu melden. Schulungen helfen, Mitarbeiter dahingehend zu sensibilisieren, Köderangriffe zu erkennen und nicht zu beantworten, sie aber unbedingt den IT- und Sicherheitsteams zu melden. Beispiele für Köderangriffe sollten Bestandteil in Schulungen zum Sicherheitsbewusstsein und in Simulationskampagnen sein.

KI-Techniken sind hilfreich zur Erkennung

Köderangriffe dürfen nicht in den Posteingängen der Benutzer verschwinden. Wenn Köderangriffe erkannt werden, ist es wichtig, sie so schnell wie möglich aus den Posteingängen der Benutzer zu entfernen, bevor diese die Nachricht öffnen oder darauf antworten.

Eine automatisierte Reaktion auf Vorfälle kann dazu beitragen, Köderangriffe innerhalb von Minuten zu identifizieren und zu beseitigen, um eine weitere Verbreitung des Angriffs zu verhindern oder das Unternehmen zu einem künftigen Ziel zu machen.

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.