Die Sicherheitsforscher von Check Point beobachten eine neue Art von Phishing-Angriffen, bei denen ein gefährlicher QR-Code genutzt wird. Das neue „Quishing“ nimmt immer mehr Überhand, da viele Nutzer ohne Bedenken die Codes scannen.

Die neue Variante des Phishings mit QR-Codes wird immer beliebter: Quishing oder QR-Code-Phishing.Die eigentlich harmlosen QR-Codes eignen sich hervorragend, um bösartige Absichten zu verschleiern. Hinter einem üblichen QR-Code-Bild kann sich ein schädlicher Link verbergen, was kaum ersichtlich ist. Da Anwender an QR-Codes gewöhnt sind, wird ein solcher Code in einer E-Mail oft nicht als Bedrohung erkannt. Aus diesem Grund raten die Sicherheitsforscher sehr genau auf den Absender zu achten, wenn eine E-Mail einen QR-Code enthält. Im Zweifelsfall sollte man lieber die jeweilige Website direkt aufrufen.

Gefährliche E-Mails mit QR-Code

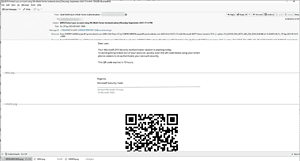

🔎 Die E-Mail zeigte eine Phishing-Attacke mit einem QR-Code (Quishing) – sie stammt natürlich nicht von Microsoft (Bild: Check Point).

Das nebenstehende Bild zeigt einen konkreten Angriff. Dabei haben die Hacker einen QR-Code erstellt, der zu einer Seite führt, auf der Anmeldeinformationen gesammelt werden. Der angebliche Grund ist, dass die Microsoft Multi-Faktor-Authentifizierung abläuft und man sich deshalb erneut authentifizieren solle. Entgegen der Behauptung des Textes, dass er von Microsoft Security stamme, gehört die Absenderadresse einer anderen Quelle.

Sobald der Benutzer den QR-Code scannt, wird er auf eine Seite geleitet, die wie die Website von Microsoft aussieht, aber in Wirklichkeit nur dazu dient, seine Zugangsdaten zu stehlen. Der Angriff funktioniert folgendermaßen: Ein Bild mit dem Text wird erstellt, um einige Sprachanalyse-Tools zu umgehen.

Security sollte OCR können

Als Gegenmaßnahme kommt oft eine optische Zeichenerkennung (OCR) zum Einsatz. OCR wandelt Bilder in Text um, um ihn lesbar zu machen. Die Hacker haben jedoch eine andere Möglichkeit gefunden, dies zu umgehen, nämlich einen QR-Code. Diese Angriffe zu bekämpfen, ist komplizierter. Die OCR innerhalb der Schutzlösung muss eine Funktion zur QR-Code-Erkennung integriert haben, in der die URL übersetzt und durch URL-Analysetools analysiert wird.

Man kann zwar nicht immer wissen, in welche Richtung die Hacker als nächstes gehen werden. Allerdings verfügen die Verteidiger über grundlegende Werkzeuge, um sie zu bekämpfen, wie die Befolgung des Inline-Verschlüsselungsverfahrens sowie das Umhüllen von URLs und Emulationstools, oder die Öffnungsverschlüsselung.

Mehr bei CheckPoint.com

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.