Mit einer opportunistischen Attacke greifen Cyberkriminelle seit Januar 2023 weltweit Implementierungen der ManageEngine-Softwarelösungen der Zoho Corporation an. Durch automatisierte Scans erschließen sich Cyberkriminelle ein großes Feld potenzieller Opfer für Ransomware oder Industriespionage.

Die Bitdefender Labs haben erste Attacken in ihrer Telemetrie analysiert. Die neue Kampagne ist ein weiteres Beispiel für das häufiger auftretende opportunistische, zunächst automatisierte Suchen nach Schwachstellen durch Cyberkriminelle, auf das hybride gezielte Attacken folgen. Ziel der Angreifer ist es, Code aus der Ferne auszuführen (Remote Code Execution – RCE), um weiteren Payload auszuspielen oder Industriespionage zu starten. Potenziell sind weltweit aktuell rund 2.000 bis 4.000 Server mit Internetzugang betroffen. Ein Patch wird dringend empfohlen. ManageEngine hatte bereits am 10. Januar 2023 den Bericht über die Schwachstelle CVE-2022-47966 veröffentlicht, die 24 Produkte betrifft.

Patch für Schwachstelle steht bereit

ManageEngine, die Enterprise-IT-Management-Sparte der Zoho Corporation bietet ein umfangreiches Portfolio an Echtzeittools, um IT-Umgebungen zu überwachen. Weltweit steigen seit 20. Januar 2023 Attacken auf den ManageEngine-Exploit CVE-2022-47966. Diese Remote Code Execution (RCE) erlaubt die vollkommene Übernahme der kompromittierten Systeme durch einen nicht authentifizierten Angreifer. Insgesamt sind 24 verschiedene ManageEngine-Produkte verwundbar. Zwei- bis viertausend Server mit Internetzugang verfügen über ManageEngine-Versionen, die mit dem vom Horizon3.ai-Team dokumentierten Proof of Concept (PoC) mögliche Opfer sind. Nicht alles Server können mit diesem PoC angegriffen werden, weil das XML-Framework Security Assertion Markup Language (SAML) konfiguriert sein muss.

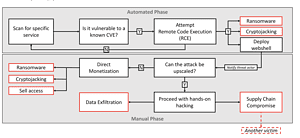

🔎 Hybride Attacken: Der automatisierte Scan nach der RCE-Schwachstelle geht in eine gezielte Attacke über (Bild: Bitdefender).

Hybride Spray-and-Pray-Attacken im Trend

Die derzeitigen Angriffe sind ein weiteres Beispiel für einen zunehmenden Trend, skalierbare globale Attacken durchzuführen. Startpunkt ist ein automatisierter opportunistischer Scan nach einer RCE-Schwachstelle, oft nach einem veröffentlichten PoC. Solche Attacken zielten bereits auf Microsoft Exchange-, Apache- oder VMware ESXI-Umgebungen ab. Die im Scan entdeckten verwundbaren Systeme werden dann automatisch kompromittiert. Als Ergebnis einer solchen „Spray-and-Pray“-Taktik können die Cyberkriminellen, selbst wenn viele Unternehmen ihre Systeme patchen, zahlreiche andere Server mit Internetkonnektivität angreifen.

Entfaltetes Risikopotenzial

Bei nicht gepatchten Systemen implementieren die Angreifer dann weitere Tools. Initial Access Broker, die ihr Wissen um Lücken verkaufen, versuchten, AnyDesk-Software für den persistenten Remote-Zugang zu initialisieren. In anderen Fällen spielten die Täter den Payload einer neuen Ransomware-Attacke Buhti aus. Andere versuchten, das Simulationstool für Wirtschaftsspionage Cobalt Strike oder das RAT-el-Red-Teaming-Tool für das Pentesting auszuspielen und für Ihre Zwecke zu entfremden.

Die Angreifer modifizieren den PoC oft nur minimal. Dadurch ist der unmittelbare Effekt einer Attacke zunächst nur gering. Viele Opfer reagieren deshalb lediglich mit vorläufigen Reparaturen oder Workarounds. Die Systeme gelten dann zunächst als immun, stehen aber bei der nächsten Modifikation durch die Angreifer offen.

Unternehmen sollten dringend ihre Systeme patchen. Wichtig sind zudem Lösungen, die die Reputation von IP-Adressen, Dömanen oder URLs beurteilen. Ebenso helfen Extended-Detection-and Response-Ansätze. Auch externe Hilfe von Managed-Detection-and-Response-Diensten verbessert die Abwehr solcher Angreifer.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de