USB-Massenspeicher bieten eine schnelle, einfache Möglichkeit, Daten zu transportieren und gemeinsam zu nutzen, wenn eine digitale Übertragung nicht möglich ist. Das hohe Risiko von Diebstahl und Verlust macht USB-Massenspeicher für die Unternehmenssicherheit jedoch zu einem Security-Alptraum.

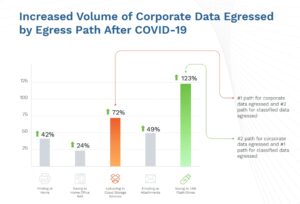

Die aktuell weitverbreitete Remote-Arbeit hat diese Probleme noch verschärft. Das Volumen der von Mitarbeitern auf USB-Massenspeicher heruntergeladenen Daten ist laut des DG Data Trends Reports seit Beginn der COVID-19-Krise um 123 Prozent gestiegen. Dies deutet darauf hin, dass viele Mitarbeiter diese Geräte verwenden, um große Datenmengen mit nach Hause zu nehmen. Infolgedessen befinden sich Hunderte von Terabyte potenziell sensibler, unverschlüsselter Daten außerhalb des Sicherheitsbereichs von Unternehmen, was das Risiko eines Datenverlusts erheblich erhöht. Jedoch kann eine effektive Implementierung von USB-Kontrolle und -Verschlüsselung den Schutz vor den inhärenten Gefahren dieser Geräte erheblich verbessern.

Grundlagen: USB-Kontrolle und -Verschlüsselung

Der Report zeigt, dass der Einsatz von USB-Sticks mit wichtigen Unternehmensdaten stark angestiegen ist (Quelle: DG Data Trends Report by Digital Guardian)

Die USB-Kontrolle und -Verschlüsselung bezieht sich auf eine Reihe von Techniken und Praktiken, die zur Sicherung des Zugangs von Geräten zu USB-Ports eingesetzt werden. Diese bilden einen wichtigen Teil der Endpunktsicherheit und tragen dazu bei, sensible Datenbestände vor Verlust und Computersysteme vor Bedrohungen zu schützen, die über physische Plug-in-USB-Geräte eingesetzt werden können, wie zum Beispiel Malware.

Es gibt verschiedene Möglichkeiten, USB-Kontrolle und -Verschlüsselung zu implementieren. Der restriktivste Ansatz besteht darin, die Verwendung von USB-Geräten gänzlich zu blockieren, entweder durch physische Abdeckung der USB-Ports an den Endpunkten oder durch Deaktivierung von USB-Adaptern im gesamten Betriebssystem. Für die überwiegende Mehrheit der Unternehmen ist dies angesichts der großen Anzahl von Peripheriegeräten, die auf USB-Ports angewiesen sind, jedoch kein praktikabler Ansatz.

Alternativ können weniger drakonische physische Maßnahmen mit dem Einsatz von Verschlüsselung kombiniert werden, um sensible Daten zu schützen, selbst, wenn ein Flash-Laufwerk mit Daten verloren geht oder gestohlen wird. Der einfachste, jedoch in der Regel auch teuerste Weg ist der Kauf von Geräten, in die bereits robuste Verschlüsselungsalgorithmen eingebaut sind. Eine günstigere Möglichkeit ist die Implementierung und Durchsetzung spezifischer IT-Richtlinien für die Verwendung von USB-Geräten. Dies können entweder Richtlinien sein, die Mitarbeitern nur die Verwendung bestimmter genehmigter USB-Geräte erlauben, deren Dateisysteme manuell verschlüsselt wurden, oder die vorschreiben, dass bestimmte Dateien verschlüsselt werden müssen, bevor sie auf ein USB-Speichergerät übertragen werden können.

Abstimmbare Kontrolle für nuancierte Sicherheit

Die Standard-Steuerelemente für USB-Ports, die als Teil der meisten Betriebssysteme angeboten werden, sind in der Regel in ihrer Funktionalität recht eingeschränkt. Sicherheitsteams haben die Wahl, sie vollständig offen zu lassen, sie als schreibgeschützt zu kennzeichnen oder sie vollständig zu deaktivieren. Für einen nuancierteren Ansatz kann jedoch mithilfe von Security-Anwendungen ein höheres Maß an granularer Kontrolle erreicht werden.

Zum Beispiel kann festgelegt werden, dass jedes eingesteckte USB-Gerät dem Betriebssystem als Teil des Verbindungsprotokolls genau mitteilen muss, um welche Art von Gerät es sich handelt. Mithilfe von USB-Kontrollanwendungen können Administratoren diese Informationen nutzen, um bestimmte Arten von USB-Geräten an bestimmten Endpunkt-Ports einzuschränken oder zu blockieren. Beispielsweise kann die Verwendung von USB-Mäusen über den Port zugelassen, aber Speichergeräte wie USB-Sticks verboten werden.

Einige Security-Lösungen gehen noch weiter und ermöglichen es, Regeln aufzustellen, die USB-Ports bis hinunter auf eine individuelle Ebene regeln. Dazu gehört die genaue Festlegung, welche Arten von Dateien über einen bestimmten USB-Port kopiert oder übertragen werden können, oder die Festlegung, dass ein bestimmter Port nur von Geräten aus einer vorab genehmigten Whitelist (basierend auf ihrer Seriennummer) verwendet werden darf. Solche Kontrollen können äußerst effektiv sein, um einen unzulässigen Datentransfer oder böswillige Aktionen wie den Versuch, Malware über einen nicht-autorisierten USB-Stick hochzuladen, zu verhindern.

Zentral gesteuerte Lösung erspart erheblichen logistischen Aufwand

Ein Unternehmensnetzwerk kann Hunderte oder sogar Tausende von Endgeräten mit einem oder mehreren USB-Ports enthalten. Daher sind Kontroll- und Verschlüsselungslösungen, die nicht einzeln, sondern zentral verwaltet werden können, wesentlich einfacher zu implementieren und zu verwalten. Dies gilt insbesondere zum gegenwärtigen Zeitpunkt, wo Protokolle für die Fernwartung es fast unmöglich machen, Geräte auf andere Weise effektiv zu verwalten.

Während tragbare USB-Laufwerke und von den Mitarbeitern als schnelle, bequeme Möglichkeit angesehen werden, Daten zu transportieren oder zu speichern, stellen sie für Unternehmen ein Sicherheitsrisiko dar. Die Implementierung von USB-Kontroll- und Verschlüsselungslösungen bieten Sicherheitsteams jedoch die notwendigen Werkzeuge, um Bedrohungen durch USB-Geräte für Unternehmensnetzwerke und sensible Unternehmensdaten deutlich zu minimieren.

[starbox id=6]