Unit 42, das Forschungsteam von Palo Alto Networks, hat einen Forschungsbericht zu einem neuen Peer-to-Peer (P2P)-Wurm veröffentlicht, der die Cloud ins Visier nimmt und den Namen P2PInfect erhielt. Dieser Wurm zielt auf verwundbare Redis-Systeme mit containerwirksamen Exploits. Zeitgleich hat Unit 42 auch einen Bericht über die Ransomware Mallox veröffentlicht. Die Forscher beobachteten einen Anstieg der Aktivitäten um fast 50 Prozent, wobei MS-SQL-Server zur Verbreitung der Ransomware ausgenutzt wurden.

Am 11. Juli 2023 entdeckten die Cloud-Forscher von Unit 42 einen neuen Peer-to-Peer (P2P)-Wurm, den sie P2PInfect nannten. Dieser – in der hoch skalierbaren und Cloud-freundlichen Programmiersprache Rust geschriebene – Wurm ist in der Lage, sich plattformübergreifend zu infizieren. Er zielt auf Redis ab, eine beliebte Open-Source-Datenbankanwendung, die in Cloud-Umgebungen häufig zum Einsatz kommt.

P2PInfect – ein selbstreplizierender Peer-to-Peer-Wurm

Redis-Instanzen können sowohl auf Linux- als auch auf Windows-Betriebssystemen ausgeführt werden. Die Forscher von Unit 42 haben über 307.000 Redis-Systeme identifiziert, die in den letzten zwei Wochen öffentlich kommuniziert haben, von denen 934 möglicherweise für diese P2P-Wurmvariante anfällig sind. Auch wenn nicht alle der 307.000 Redis-Instanzen anfällig sind, wird der Wurm dennoch diese Systeme angreifen und versuchen, sie zu kompromittieren.

Der P2PInfect-Wurm infiziert anfällige Redis-Instanzen, indem er die Lua-Sandbox-Escape-Schwachstelle (CVE-2022-0543) ausnutzt. Dies macht den P2PInfect-Wurm effektiver für den Betrieb und die Verbreitung in Cloud-Container-Umgebungen. Hier entdeckten die Forscher von Unit 42 den Wurm, indem er eine Redis-Container-Instanz in ihrer HoneyCloud-Umgebung kompromittierte.

Wurm attackiert Redis-Container in Honey-Pot

Dabei handelt es sich um eine Reihe von Honeypots, die dazu dienen, neuartige Cloud-basierte Angriffe in Public-Cloud-Umgebungen zu identifizieren und zu untersuchen. Die Schwachstelle wurde zwar 2022 bekannt gegeben, ihr Umfang ist aber noch nicht vollständig bekannt. Sie ist jedoch in der NIST National Vulnerability Database mit einem kritischen CVSS-Wert von 10,0 eingestuft. Die Tatsache, dass P2PInfect Redis-Server ausnutzt, die sowohl auf Linux- als auch auf Windows-Betriebssystemen laufen, macht ihn außerdem skalierbarer und effektiver als andere Würmer. Der von den Forschern beobachtete P2P-Wurm dient als Beispiel für einen ernsthaften Angriff, der unter Ausnutzung dieser Schwachstelle möglich wäre.

Mallox Ransomware: Deutlicher Anstieg der Aktivitäten

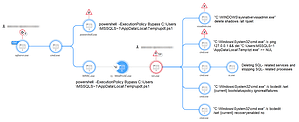

Mallox, auch bekannt als TargetCompany, Fargo und Tohnichi, ist ein Ransomware-Stamm, der auf Microsoft (MS) Windows-Systeme abzielt. Er ist seit Juni 2021 aktiv und zeichnet sich dadurch aus, dass er unsichere MS-SQL-Server als Penetrationsvektor ausnutzt, um die Netzwerke der Opfer zu kompromittieren.

In jüngster Zeit haben die Forscher von Unit 42 einen Anstieg der Mallox-Ransomware-Aktivitäten beobachtet. Seit Anfang 2023 haben die Aktivitäten von Mallox ständig zugenommen. Den Telemetriedaten und Daten aus offenen Informationsquellen zufolge ist die Zahl der Mallox-Angriffe im Jahr 2023 im Vergleich zu 2022 um 174 Prozent gestiegen. Die Mallox-Ransomware-Gruppe beansprucht Hunderte von Opfern für sich. Die tatsächliche Zahl der Opfer ist zwar nicht bekannt, aber die Telemetriedaten von Unit 42 deuten auf Dutzende von potenziellen Opfern weltweit hin, die sich auf verschiedene Branchen verteilen, darunter die verarbeitende Industrie, freiberufliche und juristische Dienstleistungen sowie der Groß- und Einzelhandel.

Mallox nutzt doppelte Erpressung

Mallox Ransomware folgt wie viele andere Ransomware-Gruppen dem Trend der doppelten Erpressung: Die Angreifer stehlen Daten, verschlüsseln die Dateien und drohen damit, die gestohlenen Daten auf einer Leak-Website zu veröffentlichen, um die Opfer zur Zahlung des Lösegelds zu bewegen. Jedes Opfer erhält einen privaten Schlüssel, um via Tor-Browser mit der Gruppe zu kommunizieren und die Bedingungen und die Zahlung auszuhandeln.

Die Forscher empfehlen den Einsatz einer XDR/EDR-Lösung, um eine In-Memory-Inspektion durchzuführen und Techniken zur Prozessinjektion zu erkennen. Mittels einer Bedrohungssuche können Unternehmen nach Anzeichen für ungewöhnliches Verhalten im Zusammenhang mit der Umgehung von Sicherheitsprodukten, Dienstkonten für laterale Bewegungen und Benutzerverhalten im Zusammenhang mit Domainadministratoren suchen.

Mehr bei PaloAltoNetworks.com

Über Palo Alto Networks Palo Alto Networks, der weltweit führende Anbieter von Cybersicherheitslösungen, gestaltet die cloudbasierte Zukunft mit Technologien, die die Arbeitsweise von Menschen und Unternehmen verändern. Unsere Mission ist es, der bevorzugte Cybersicherheitspartner zu sein und unsere digitale Lebensweise zu schützen. Wir helfen Ihnen, die größten Sicherheitsherausforderungen der Welt mit kontinuierlichen Innovationen anzugehen, die die neuesten Durchbrüche in den Bereichen künstliche Intelligenz, Analytik, Automatisierung und Orchestrierung nutzen. Durch die Bereitstellung einer integrierten Plattform und die Stärkung eines wachsenden Ökosystems von Partnern sind wir führend beim Schutz von Zehntausenden von Unternehmen über Clouds, Netzwerke und mobile Geräte hinweg. Unsere Vision ist eine Welt, in der jeder Tag sicherer ist als der vorherige.