Kaspersky haben den dritten Fall eines UEFI-Firmware-Bootkits “in the wild” entdeckt. Das Bootkit MoonBounce ist schwerer fassbar und hartnäckiger als seine Vorgänger. Die Kampagne wird dem bekannten, chinesischsprachigen Advanced Persistent Threat (APT)-Akteur APT41 zugeschrieben.

Die Sicherheitsexperten von Kaspersky haben eine weiteres Firmware-Bootkits entdeckt [1]. Das schädliche Implantat namens ,MoonBounce’ ist in der Unified Extensible Firmware Interface (UEFI)-Firmware von Computern versteckt – einem wesentlichen Bestandteil von Rechnern. Dieses befindet sich im SPI-Flash, einer Speicherkomponente außerhalb der Festplatte. Solche Implantate sind bekanntermaßen schwer zu entfernen und für Sicherheitsprodukte nur begrenzt sichtbar.

UEFI-Firmware-Bootkit teils unsichtbar

MoonBounce tauchte erstmals im Frühling 2021 “in the wild” auf und zeigt einen ausgeklügelten Angriffsablauf, der im Vergleich zu früher gemeldeten UEFI-Firmware-Bootkits einen deutlichen Fortschritt darstellt. Die Kampagne wird mit großer Sicherheit dem bekannten Advanced Persistent Threat (APT)-Akteur APT41 zugeschrieben.

Die UEFI-Firmware ist eine wichtige Komponente in den meisten Computern. Ihr Code ist für das Hochfahren des Geräts und der Kontrollübergabe an die Software zum Laden des Betriebssystems verantwortlich. Dieser befindet sich im sogenannten SPI-Flash, einem Speicher außerhalb der Festplatte. Wenn diese Firmware bösartigen Code enthält, wird dieser vor dem Betriebssystem gestartet, so dass Malware, die durch ein Firmware-Bootkit implantiert wurde, besonders schwer zu löschen ist. Sie kann nicht einfach durch die erneute Formatierung einer Festplatte oder die Neuinstallation eines Betriebssystems entfernt werden. Da sich der Code außerhalb der Festplatte befindet, werden die Aktivitäten solcher Bootkits von den meisten Sicherheitslösungen nicht erkannt – es sei denn, sie verfügen über eine Funktion, die speziell diesen Teil des Geräts scannt.

MoonBounce: Modifiziertes Bootkit

MoonBounce ist erst das dritte identifizierte UEFI-Bootkit. Es tauchte im Frühling 2021 “in the wild” auf und wurde erstmals von den Kaspersky-Forschern entdeckt, als sie die Aktivität ihres Firmware-Scanners [2] untersuchten, der seit Anfang 2019 in Kaspersky-Produkten enthalten ist. Mit diesem sollen speziell Bedrohungen erkannt werden, die sich im ROM-BIOS verstecken, einschließlich UEFI-Firmware-Images. Im Vergleich zu den beiden zuvor entdeckten Bootkits LoJax [3] und MosaicRegressor [4] zeigt MoonBounce einen deutlichen Fortschritt mit einem komplizierteren Angriffsablauf und größerer technischer Raffinesse.

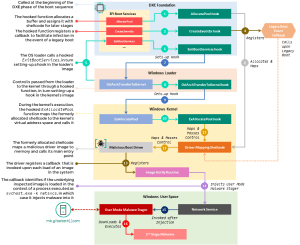

Das Implantat befindet sich in der CORE_DXE-Komponente der Firmware, die bereits während der UEFI-Boot-Sequenz aufgerufen wird. Über eine Reihe von Hooks, die bestimmte Funktionen abfangen, gelangen die Komponenten des Implantats dann in das Betriebssystem, wo sie sich mit einem Command-and-Control-Server in Verbindung setzen, um weitere schädliche Payloads abzurufen, die Kaspersky nicht abrufen konnte. Die Infektionskette selbst hinterlässt dabei keine Spuren auf der Festplatte, da ihre Komponenten im Speicher arbeiten und so einen dateilosen Angriff mit wenig hinterlassenen Spuren ermöglichen.

Erweitertes Bedrohungsarsenal

Bei der Untersuchung von MoonBounce entdeckten die Experten von Kaspersky verschiedene schädliche Loader und Post-Exploitation-Malware über mehrere Knoten desselben Netzwerks. Dazu gehören

- ScrambleCross oder Sidewalk, ein In-Memory-Implantat, das mit einem C2-Server kommunizieren kann, um Informationen auszutauschen und zusätzliche Plugins auszuführen,

- Mimikatz_ssp, ein öffentlich verfügbares Post-Exploitation-Tool, das zum Auslesen von Anmeldeinformationen und sensiblen Daten verwendet wird,

- eine bisher unbekannte Golang-basierte Backdoor

- sowie Microcin [5], eine Malware, die typischerweise vom Bedrohungsakteur SixLittleMonkeys verwendet wird.

Ablauf der MoonBounce-Ausführung von der Startsequenz bis zur Malware-Bereitstellung im Benutzerbereich (Bild: Kaspersky).

Es könnte sein, dass MoonBounce diese Arten von Schadsoftware herunterlädt oder eine frühere Infektion durch eine dieser Malware-Varianten dazu dient, den Computer zu kompromittieren, damit MoonBounce Fuß im Netzwerk fassen kann. Eine andere mögliche Infektionsmethode für MoonBounce wäre, dass der Rechner kompromittiert wurde, bevor die Auslieferung an das avisierte Unternehmen erfolgte.

Infizierte PCs vor der Auslieferung

In beiden Fällen wird davon ausgegangen, dass die Infektion durch Fernzugriff auf den Zielcomputer geschieht. Während bei LoJax und MosaicRegressor DXE-Treiber hinzugefügt wurden, wird bei MoonBounce eine bestehende Firmware-Komponente verändert, um einen subtileren und heimlicheren Angriff zu ermöglichen.

Im Rahmen der gesamten Kampagne gegen das betreffende Netzwerk führten die Angreifer offensichtlich eine Vielzahl von Aktionen – etwa das Archivieren von Dateien und das Sammeln von Netzwerkinformationen – durch. Die von den Cyberkriminellen verwendeten Befehle deuten darauf hin, dass sie an lateralen Bewegungen und der Exfiltration von Daten interessiert waren. Da ein UEFI-Implantat verwendet wurde, ist es wahrscheinlich, dass sie Spionageaktivitäten durchführen sollten.

Angriff weist auf Gruppe APT41 hin

Laut Kaspersky kann MoonBounce mit großer Sicherheit APT41 [6] zugeschrieben werden, einem chinesischsprachigen Bedrohungsakteur, der seit mindestens 2012 weltweit Cyberspionage- und Cyberkriminalitätskampagnen durchführt. Darüber hinaus deutet die Existenz einiger der oben genannten Schadprogramme im selben Netzwerk auf eine mögliche Verbindung zwischen APT41 und anderen chinesischsprachigen Bedrohungsakteuren hin.

Bislang wurde das Firmware-Bootkit nur auf einem einzigen Rechner einer Holdinggesellschaft im High-Tech-Markt entdeckt. Andere damit verbundene Schadprogramme – etwa ScrambleCross und seine Loader – wurden jedoch in den Netzwerken mehrerer anderer Opfer gefunden.

“Während wir die zusätzlichen Malware-Implantate, die bei unserer Untersuchung gefunden wurden, nicht eindeutig mit MoonBounce in Verbindung bringen können, scheint es so, als ob einige chinesischsprachige Bedrohungsakteure Tools miteinander austauschen, um ihre verschiedenen Kampagnen zu unterstützen”, kommentiert Denis Legezo, Senior Security Researcher im Global Research and Analysis Team (GreAT) bei Kaspersky. “Insbesondere scheint es eine Verbindung zwischen Moon Bounce und Microcin zu geben.”

Nahe Verwandschaft mit MosaicRegressor

“Vielleicht noch wichtiger ist, dass dieses neue UEFI-Bootkit ähnlich fortschrittlich wie MosaicRegressor ist, über das wir im Jahr 2020 berichtet haben”, konstatiert Mark Lechtik, Senior Security Researcher im Global Research and Analysis Team bei Kaspersky. “Die Transformation einer zuvor harmlosen Firmware-Komponente, die jetzt den Zugriff durch Malware auf dem System erleichtert, ist eine Innovation, die bei früheren vergleichbaren Firmware-Bootkits nicht zu beobachten war. Dadurch sind digitale Infektionen wesentlich schwieriger zu identifizieren. Wir haben bereits 2018 prognostiziert, dass UEFI-Bedrohungen zukünftig mehr Raum einnehmen werden – dieser Trend scheint sich zu bestätigen. Es würde uns nicht überraschen, wenn im Jahr 2022 weitere Bootkits auftauchten. Glücklicherweise haben die Hersteller damit begonnen, Firmware-Angriffen mehr Aufmerksamkeit zu schenken, und so werden nach und nach mehr Sicherheitstechnologien wie BootGuard und Trusted Platform Modules eingeführt.”

Mehr bei kaspersky.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/