IT-Sicherheit hat ein Problem: Sie erzielt keine Gewinne. Für viele verursacht sie immer noch zu hohe Kosten. Der Nutzen der Cyberabwehr lässt sich durch eine Kosten-Nutzen-Analyse mit einer IT-Sicherheitsplattform aber durchaus darstellen. Es gibt fünf Faktoren die das können.

Ohne Zweifel verursacht Cyber-Abwehr zusätzliche Kosten über den reinen Lizenzpreis hinaus. Denn eine Sicherheitssoftware ist nicht nur zu beschaffen und schnell zu installieren. Zeitressourcen in Anspruch nehmende Mehrarbeit lässt sich nie ausschließen. Ihr Nutzen erschließt sich oft erst dadurch, dass IT-Teams mit ihr arbeiten wollen und können. Sicherheit muss ressourcenintensiv sein. Sie darf es, denn ihr Wert erschließt sich aus fünf Faktoren einer Kosten-Nutzen-Analyse:

Faktor 1: Preiswertes Fundament der Basistechnologien

Schon die unterschätzten und vernachlässigten Standardtechnologien wie Antivirus (Endpoint Protection) und Firewalls verursachen nicht nur Kosten. Sie sind der Grundstock für die automatisierte Abwehr bereits bekannter Cyberangriffe, welche die unbeachtete – weil schnell abgewehrte – Mehrheit der tatsächlichen Angriffe ausmachen. Hacker gehen aber gerne zunächst den einfachen Weg und versuchen die Tools, die sie kennen oder bei der Hand haben. Zurecht vermuten sie, dass ein großer Anteil der IT-Administratoren ihre Systeme noch nicht aktualisiert hat. Klassische Tools bieten gegen solche Angriffe daher eine effiziente Sicherheit von der Stange. Eine automatisierte Abwehr vermeidet zudem Alarme aufgrund von Abwehrroutinen, die von den wirklichen neuen Gefahren ablenken.

Faktor 2: Plattformen für eine schlanke IT-Sicherheit

Die immer komplexeren, wirklich gefährlichen Angriffe lassen sich durch eine solche Abwehr nicht verteidigen. Sie verlangen nach interagierenden Abwehrtechnologien. Damit steigen zunächst die Kosten. Dieser Anstieg lässt sich aber durch Plattformarchitekturen bremsen. Das „Preis/Leistungsverhältnis“ einer IT-Sicherheitsarchitektur hängt vor allem davon ab, ob Informationen über ein System und seine Sicherheitslage zentral gebündelt bereitstehen und eine effiziente Abwehr ermöglichen.

Zentrale herstellerunabhängige Plattformen für Endpoint Detection and Response (EDR) oder Extended Endpoint Detection and Response (XDR) korrelieren deshalb Informationen aus unterschiedlichen Quellen wie etwa Office 365, Cloud Workloads, Netzwerk, die Internet-of-Things-Hardware im Unternehmensnetz oder Active Directory in einer zentralen Plattform. Neue Technologie bedingt nicht den zeit- und kostenintensiven Neubau der Cybersicherheit, sondern setzt auf dem Vorhandenen auf. Durch die Integration verschiedener Security-Module erhalten die Verantwortlichen sehr schnell einen umfassenden Einblick in die Sicherheitslage. Ein umfangreiches Abwehrarsenal steht für einen vertretbaren finanziellen Mehraufwand bereit.

Faktor 3: Mehrwert durch externe Helfer

Ohne Hilfe von außen sind Unternehmen schnell überfordert. Denn kleine und mittelständische Unternehmen werden mittlerweile Ziele komplexer mehrstufiger Angriffe. Diese lassen sich durch Sicherheitstools allein nicht mehr abwehren. Der IT-Administrator, der nur einen Teil seiner Arbeitszeit der Cybersicherheit widmen kann, kommt oft nicht dazu, Abwehrmaßnahmen zu ergreifen oder er hat zu wenig Vorwissen. Selbst auf der Höhe des Angriffsgeschehens zu bleiben, kostet ihm Zeit und damit Geld. Er benötigt daher die Hilfe durch ein Team von Experten und in der Regel mindestens eines Security Analysten, um die Alarme zu bewerten und weitere Maßnahmen zu ergreifen. Wer sich das Wissen, die Expertise und vor allem die Zeit von externen IT-Sicherheitsanalysten in Form eines Managed-Detection-and-Response-Dienstes einkauft, erwirbt Anteile an den gesuchten Spezialisten für Cybersicherheit.

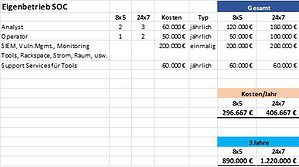

Diese personellen Ressourcen und weitere für Incident Repsonse und Security Forensik notwendige Tools verursachen Kosten. Eine durch externe Sicherheitsanalysten angeleitete Abwehr – wie etwa ein SOC als Bestandteil eines Managed-Detection-and-Response-(MDR) Services – treibt die Kostenspirale aber weniger stark in die Höhe, als man vermutet. Die folgende Vergleichskalkulation zwischen einem unternehmenseigenem SOC und einem MDR-SOC basierend auf Listenpreisen der Dienste und Technologien drückt dies in Zahlen aus.

Was kostet ein SOC ein Unternehmen im Eigenbetrieb

Nur ein 24×7-SOC stellt den notwendigen Schutz bereit, denn Cyberkriminelle agieren zu den verschiedensten Tageszeiten. Im Vergleich zum internen SOC mit einem von der Anzahl der Nutzer unabhängigen Aufwand über drei Jahre von über 1,2 Millionen Euro kostet ein MDR-Dienst mit externem SOC bei 500 Usern mitsamt der eingekauften Expertise nur ein Zehntel: Jährlich ca. 40.000 Euro, 120.000 Euro auf drei Jahre gerechnet.

Der Kostenunterschied zwischen internem und externem SOC wird noch größer, wenn man bedenkt, dass viele Anbieter MDR-Lizenzen auf dem Markt oft unter dem Listenpreis anbieten. Zudem sind die Personalkosten für einen Sicherheitsanalysten im eigenem SOC mit 60.000€ sehr niedrig angesetzt. Dazu kommt noch, dass angesichts des Personalmangels sich unter Umständen kein geeigneter Experte finden und halten lässt. Schließlich ist die Personalstärke mit drei beim 8×5- und fünf beim 24×7-Betrieb ebenfalls auf das absolute Minimum angesetzt.

Gerade kleinere und mittlere Unternehmen können zudem über einen Managed Security Service Partner (MSSP) weitere Kosten sparen. Denn diese haben die Möglichkeit, Fixkosten auf die verschiedenen Kunden umzulegen. Zudem profitiert die Sicherheit des Unternehmens von einem Partner, der einmal wertgeschöpftes Wissen rentabel auf verschiedene Kunden übertragen kann.

Faktor 4: Eintrittskarte für den Versicherungsschutz

IT-Sicherheit auf einem aktuellen Niveau ist inzwischen Voraussetzung für IT-Versicherungsschutz und ermöglicht nicht nur niedrigere Prämien. Verstärkt verlangen Versicherungen zwingend das Nutzen verschiedener Sicherheitstechnologien wie etwa Multi-Faktor-Authentifikation, Antivirus, Firewall und Malware-Erkennung oder Endpoint Detection and Response (EDR). Die Ansprüche der Anbieter steigen kontinuierlich und suchen nach formalen Kriterien, um Unternehmen von vornherein abzulehnen zu können.

Faktor 5: Den vermiedenen Schaden gegenrechnen

IT-Sicherheit erschließt – allen oft sehr akademischen Versuchen zum Trotz – keinen tatsächlich nachweisbaren Return on Security Investment (ROSI). Alle Versuche, einen solchen zu berechnen, bleiben Wirtschaftsmathematik ohne praktischen Wert. Vor allem erfolgreich abgewehrte und an reale Kosten gebundene Ransomware-Angriffe sind nicht verbuchbar, würden aber den Nutzenfaktor funktionierender IT-Sicherheit drastisch in die Höhe schnellen lassen. Gerade hier verwirren die Statistiken. Wertet man die Malware in der Telemetrie aus, hat Ransomware – eine ohne Zweifel bedeutende Gefahr – nur einen verschwindend geringen statistischen Anteil. Denn in den allermeisten Fällen blockt die EDR bereits den Phishing-Trojaner, der den Auftakt vieler erpresserischer Attacken bildet, erfolgreich ab.

Die Kalkulation möglicher Schäden ist nicht ganz einfach. Hierzu zählen nicht nur die messbaren theoretischen Produktions- oder Service-Ausfälle, sondern auch die zeitaufwändigen Wiederherstellprozesse verschlüsselter oder vernichteter Daten. Darüber hinaus müssen kleine wie große Unternehmen strengere Auflagen hinsichtlich der Verfügbarkeit ihrer Dienste oder Produkte ihre Vorgaben erfüllen – als Teil einer Lieferkette oder gar einer kritischen Infrastruktur. Im Ernstfall fällige Strafen machen diesen Schaden messbar. Angesichts aktuell angespannter Lieferketten entsteht unter Umständen sogar volkswirtschaftlicher Schaden. Der oft bemühte Reputations- und damit einhergehende Kundenverlust ist nur grob zu schätzen – dennoch aber sehr real.

Kosten-Nutzen-Analyse und Schaden kalkulieren

Kosten und Nutzen einer Cybersicherheit sowie zu vermeidende Schäden lassen sich nicht einfach zusammenrechnen. Aber sie lassen sich nicht wegdiskutieren. Hinreichende Technologien zur Cyberabwehr bieten viele Marktteilnehmer an. Ihren Wert entfaltet eine IT-Sicherheit erst dank umfassender Sicherheitsplattformen und -Services, die verschiedene IT-Sicherheitstechnologien orchestrieren. Und durch eine individuelle Analyse und Verwaltung der IT-Sicherheit durch externe Sicherheitsexperten. Hilfe schafft Nutzen und in sie zu investieren, schafft Mehrwert.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de