Die iranische geleitete APT-Gruppe Charming Kitten (alias Mint Sandstorm) steckt hinter der neue Malware-Kampagne BellaCiao die auf Organisationen in den USA, Europa, Israel, Türkei und Indien zielt. Neu bei der Attacke: Die Malware wird als Hardcode genutzt.

Die Bitdefender Labs analysieren in ihrem aktuellen Report die Angriffsmethoden der neuen aktiven Malware-Kampagne BellaCiao. Die bekannte iranische Charming-Kitten-Gruppe sucht damit zunächst opportunistisch und automatisiert nach Schwachstellen, um dann hochanspruchsvolle und an die einzelnen Opfer individuell angepasste Malware-Attacken zu fahren. Die Ziele greifen sie dann mit einer neuartigen Command-and-Control (C-C)-Infrastruktur an. Hacker können die Backdoor- und Dropper-Funktionen ausnutzen, um jede beliebige Malware für Spionage, Datendiebstahl oder Ransomware als Hardcode auszuspielen, anstatt sie herunterzuladen. Die ersten Entwickler der Malware tauften ihre Angriffskampagne auf den Namen BellaCiao.

Charming Kitten vom iranischen Staat unterstützt

Charming Kitten (auch bekannt unter den Namen APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda oder TA453) ist eine vom iranischen Staat unterstützte APT-Gruppe, die mit der Armee der Wächter der Islamischen Revolution (Revolutionsgarde) verknüpft ist. Charming Kitten ist unter IT-Sicherheitsexperten seit 2014 dafür bekannt, die politische Opposition, Aktivisten, Journalisten und einzelne Akteure gegen das Regime anzugreifen. Die Gruppe vertraute hierfür meistens auf Social Engineering oder Spear Phishing, nutzte aber ebenso anspruchsvolle Angriffsmethoden wie den vorgetäuschten Auftritt als bekannte Forscher oder Aktivisten. Seit 2021 treten die Revolutionsgarden und die mit ihnen verbundenen APT-Gruppen zunehmend aggressiver auf.

Neuer Schritt: Malware als Hardcode

Die Mitglieder der Charming-Kitten-Gruppe nutzen mit BellaCiao eine neue Art und Weise, ihre Befehle vom C-C-Server auf den bestehenden Endpunkt auszuspielen. Dafür fordert BellaCiao die betroffenen Systeme auf, alle 24 Stunden eine DNS-Anfrage in ihrem Namen zu starten. Der von den Hackern kontrollierte DNS-Server sendet dann eine aufgelöste IP-Adresse zu, die mit der tatsächlichen öffentlichen IP-Adresse fast übereinstimmt. Der Command-and-Control-Server sendet seine Kommandos über einen hartkodierten String, anstatt über herkömmliche Downloads. Das weitere Vorgehen der Malware ist als legitimer IT-Prozess getarnt.

Der String ist für jedes angegriffene Unternehmen individuell festgelegt nach dem Muster:

<2 random uppercase letters><3 random lowercase letters><victim specific subdomain>.<C2 domain>

Alle von Bitdefender beobachteten Samples beinhalten .pdb-Pfade. PDB (Program DataBase) ist ein Dateiformat für Microsoft Visual Studio und speichert Debugging-Informaionen über eine ausführbare oder eine DLL-Datei. In den Pfaden befinden sich dann nach Ländern geordnet die Informationen für die Attacken auf jeden einzelnen Kunden.

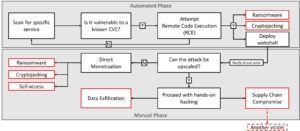

Hybride Angriffe: Vom automatisierten Opportunismus bis zur gezielten manuellen Attacke. Mit BellaCiao verwenden die Hacker eine gezielte Malware-Attacke, die auf opportunistischen Angriffen aufsetzt.

Immer auf der Suche nach Remote-Schwachstelle

Wirtschaftlich motivierte oder staatlich unterstützte APT-Hacker wie Charming Kitten suchen aktuell verstärkt zunächst nach Remote-Code-Execution (RCE)-Schwachstellen – am liebsten nach solchen, für die bereits ein PoC öffentlich bekannt ist. Darauf aufbauend wollen sie mit opportunistischen Methoden so viele Unternehmen wie möglich attackieren. So entdecken sie anfällige Systeme mit automatisierten Scans und kompromittieren sie im Rahmen einer Spray-and-Pray-Taktik mit bösartigem Payload. Das lohnt sich in der Regel: Selbst wenn Software-Hersteller einen Patch gegen die Schwachstelle veröffentlichen, bleiben im Durchschnitt weltweit Zehntausende von Systemen ungepatcht und damit angreifbar. Als nächstes implementieren die Angreifer dann eine Webshell.

Auf den persistenten Einbruch ins Opfernetz folgen die gezielten Angriffe, in diesem Fall mit BellaCiao. Zwischen dem opportunistischen Start und der tatsächlichen Exekution einer Attacke können mitunter Wochen oder Monate vergehen. Betroffen sind Unternehmen aus jeder Industrie und von unterschiedlicher Größe.

Microsoft Defender lässt sich dann deaktivieren

🔎 Hybride Attacken: Wirtschaftlich orientierte und staatlich unterstützte Hacker suchen zunächst automatisiert-opportunistisch nach möglichst vielen Opfern, die sie dann manuell-gezielt attackieren (Bild: Bitdefender).

Angreifer können dann zahlreiche Aktionen ausführen, wie etwa den Microsoft Defender deaktivieren oder Passwortinformationen erbeuten. Eine Variante von BellaCiao implementiert das Plink-Kommandozeilentool für eine Reverse-Proxy-Verbindung zum Command-and-Control-Server. In der Folge können Hacker mit dem Powershell, Befehle und Skripte ausführen, Dateien hoch- oder herunterladen oder die Tätigkeit eines Web-Servers beenden. Die Bitdefender-Experten rechnen zudem mit Attacken auf Microsoft-Exchange-Server.

Als Abwehrmaßnahmen gegen solche hybride Attacken empfiehlt sich vor allem das konsequente Patchen bekannter Schwachstellen. Werden solche bekannt, sollte jedes Unternehmen davon ausgehen, dass die Hacker ebenfalls einem solchen Hinweis nachgehen. Ebenso wichtig ist die Reduktion der Angriffsfläche, proaktive Erkennung and Abwehr sowie eine Threat Intelligence basierend auf IP-, Domain- und URL-Reputation. Individuell modifizierte Attacken erkennen die Sicherheitsexperten in einem Security Operation Center.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de