In den letzten Jahren wurden IT- und Sicherheitsteams mit verschiedenen Entwicklungen konfrontiert. Die massive Einführung der Cloud, immer fortschrittlichere Angriffe, die Verlagerung auf die Arbeit von zu Hause aus und andere Faktoren haben veränderte Rahmenbedingungen geschaffen. Dies hatte auch zur Folge, dass ein Incident-Response-Plan oder Notfallreaktionsplan von vor ein paar Jahren den aktuellen Anforderungen nicht mehr gerecht wird.

Kein Unternehmen möchte bei einem Sicherheitsvorfall reaktiv sein. Ein proaktiver Ansatz mit einem soliden IR-Plan hilft Unternehmen, schnell und effektiv zu reagieren und den normalen Betrieb so schnell wie möglich wiederaufzunehmen. Viele verfügen bereits über einen IR-Plan, aber egal wie gründlich er ist, sind Nachbesserungen unvermeidlich. Die sich entwickelnde Bedrohungslandschaft und wechselnde Rahmenbedingungen machen regelmäßige Änderungen und Verbesserungen erforderlich.

Ransomware und E-Mail-Attacken

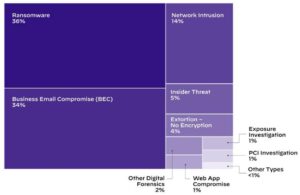

Der aktuelle 2022 Unit 42 Incident Response Report hat beispielsweise ergeben, dass die Kompromittierung von Geschäfts-E-Mails und Ransomware-Angriffe weit verbreitet sind. Diese zwei Bedrohungen machen zusammen 70 Prozent der vom Forschungsteam Unit 42 von Palo Alto Networks bearbeiteten Fälle aus. Während Cyberkriminelle schon seit Jahren diesen lukrativen Aktivitäten nachgehen, entwickeln sich die Besonderheiten weiter. Ransomware-Gruppen setzen beispielsweise immer häufiger zusätzliche Erpressungsmechanismen ein, um Unternehmen zur Zahlung zu bewegen. Außerdem erstellen sie leicht zugängliche Versionen ihrer Malware, um es auch technisch weniger versierten Angreifern zu ermöglichen, an ihren bösartigen Aktivitäten teilzunehmen. Durch die Überarbeitung bestehender IR-Pläne sind Unternehmen in der Lage, sich weiterhin zu verteidigen, wenn Angreifer ihre Taktiken ändern.

Darüber hinaus sind die drei wichtigsten Zugriffsvektoren für Angreifer Phishing, das Ausnutzen von Software-Schwachstellen und Brute-Force-Angriffe auf Zugangsdaten. Daher ist es wichtig, dass bestehende IR-Pläne überarbeitet werden, um sich auf die häufigsten Angriffsarten zu konzentrieren. Im Folgenden sind sieben grundlegende Best Practices beschrieben, mit denen Unternehmen ihren IR-Plan verbessern und gleichzeitig ihre allgemeine Sicherheitslage stärken können.

Regelmäßige IR-Plan-Kommunikation einrichten

Wenn ein Vorfall im Bereich der Cybersicherheit eintritt, bei einer Datenschutzverletzung oder einem Ransomware-Angriff, gilt es zu verstehen, was beschädigt oder gestohlen wurde. Sicherheitsverantwortliche müssen die Angreifer stoppen und den normalen Betrieb des Unternehmens aufrechterhalten. Wenn sie jedoch nicht wissen, wo sie anfangen sollen, kann dies den Schaden noch verschlimmern. Wenn es an der Zeit ist, den Plan in Kraft zu setzen oder zu initiieren, muss jeder Beteiligte genau wissen, was zu tun ist.

Um sicherzustellen, dass alle Beteiligten auf derselben Seite stehen, ist eine klare Kommunikation und ein Bewusstsein für die Rollen und Verantwortlichkeiten der einzelnen IR-Teammitglieder unerlässlich. Während eines Zwischenfalls müssen alle an Deck sein, aber damit alles reibungslos abläuft, muss jeder wissen, was der andere tut und wer der entscheidende Ansprechpartner für jeden Arbeitsschritt ist. Es ist auch wichtig, die Dinge positiv zu sehen. Die Reaktion auf Sicherheitsvorfälle kann hektisch werden, und es werden oft Fehler gemacht. Eine positive Anerkennung der Leistungen des Teams auf dem Weg dorthin hilft, die Motivation aller zu erhalten.

Den Wert eines IR-Playbooks nicht unterschätzen

Viele Unternehmen geben gerne an, dass sie einen Plan für die Reaktion auf Zwischenfälle haben, aber allzu oft wissen sie nicht, was sie damit anfangen sollen. Ein bedrohungsspezifisches Playbook für die Reaktion auf Vorfälle ist für einen effektiven IR-Plan unerlässlich. Dieser muss zwar nicht offiziell veröffentlicht werden, sollte aber zumindest aus einem leicht zugänglichen Dokument bestehen, das im Chaos der Reaktion als Leitfaden dienen kann.

Ein häufiges Problem bei Cyberangriffen und anderen Vorfällen ist, dass die Gruppen zwar wissen, wofür sie verantwortlich sind, aber nicht wissen, wie sie diese Verantwortung wahrnehmen sollen. Das Playbook sollte Anhaltspunkte dafür liefern, welche Maßnahmen zu ergreifen sind, um bestimmte Situationen zu bereinigen. Man kann es sich als eine Reihe von IR-SOPs (Standard Operating Procedures), also IR-Standardarbeitsanweisungen vorstellen.

Bei der Eindämmung eines Ransomware-Vorfalls beispielsweise wird das IR-Team wahrscheinlich erkennen, dass Passwörter geändert werden müssen, ist sich aber möglicherweise nicht sicher, in welchem Umfang dies geschehen soll. Das Playbook würde aufzeigen, welche Passwörter geändert werden müssen, also administrative, individuelle, Dienstkonten, globale Konten etc. Außerdem enthält es eine Checkliste mit allen anderen erforderlichen Maßnahmen und den dafür zuständigen Personen.

Regelmäßige Überprüfungen der Sicherheitshygiene einführen

Ein solider IR-Plan fördert Gewohnheiten, die der Sicherheit zuträglich sind. Regelmäßige Überprüfungen der Sicherheitshygiene sorgen für eine effizientere Reaktion und tragen dazu bei, das Risiko von Zwischenfällen von vornherein zu minimieren. Zu diesen Überprüfungen gehören die Änderung von Passwörtern, die Aktualisierung und/oder Rotation von Schlüsseln, die Überprüfung von Zugriffsebenen und die Suche nach alten Mitarbeiterkonten oder Konten, die von einem Angreifer erstellt wurden.

Aktualisierung des IR-Plans, wenn sich die Technologie ändert

Bei der Erstellung eines IR-Plans handelt es sich nicht um eine einmalige Aufgabe, sondern der Plan sollte regelmäßig bewertet und überprüft werden. Dies ist besonders wichtig in der heutigen Zeit, in der sich die Technologie und die entsprechenden Informationssysteme schnell weiterentwickeln und verändern. Auch andere Veränderungen können eintreten, wie z. B. die Verlagerung von Geschäftsprozessen oder Änderungen bei Personal und Aufgaben.

Treten solche Veränderungen ein, muss der IR-Plan angepasst werden, um Schritt zu halten. Wenn Unternehmen beispielsweise einen Teil ihrer Daten oder Arbeitslasten in die Cloud verlagert haben, sind sie dadurch neuen Bedrohungen ausgesetzt. Sie müssen folglich ihren IR-Plan anpassen, um Cloud-spezifischen Bedrohungen zu begegnen.

Zu beachten ist, dass Unternehmen das Rad nicht neu erfinden müssen, indem sie einen völlig neuen Plan entwerfen. Stattdessen sollten sie Änderungen am bestehenden Plan vornehmen und sich dabei an den neuesten Best Practices, wie z. B. des NIST Cybersecurity Framework, CSIRT oder BSI (Maßnahmenkatalog zum Notfallmanagement) orientieren.

Den IR-Plan proaktiv bewerten

70 Prozent der Bedrohungen von Unternehmen sind Ransomware und gefährliche E-Mails (Bild. Palo Alto Networks).

Unternehmen möchten Schwachstellen in ihrem Plan nicht erst dann entdecken, wenn es zu spät ist, daher ist eine proaktive Bewertung des IR-Plans unerlässlich. Außerdem werden die für die Durchführung des Plans verantwortlichen Personen dies viel leichter tun, wenn sie ausreichend geübt haben. Zu den proaktiven Schritten können IR-Übungen, Penetrationstests, Tabletop-Übungen und Purple Teaming gehören. Alle wichtigen Interessengruppen sollten in die Bewertung des Plans einbezogen werden.

Ein Zero-Day-Budget einplanen

Auch der beste Plan kann scheitern, wenn es kein Budget für seine Ausführung gibt. Es ist wichtig, ein Budget für die Kosten eines Zero-Day-Vorfalls einzuplanen. Ein Unternehmen hat vielleicht eine Versicherung, die einen Cyberangriff abdeckt, aber es braucht auch Kapital, um zusätzliche oder unerwartete Kosten zu decken. Außerdem ist es wichtig, dass die Hauptakteure wissen, wie dieses Budget zu verwenden ist. Die Verantwortlichen möchten nicht mitten in einem Vorfall Budgetentscheidungen treffen oder zulassen, dass das Budget ihre Fähigkeit, richtig zu reagieren, einschränkt.

So kann es beispielsweise sein, dass Unternehmen im Falle eines Vorfalls neue Computer oder sonstige Hardware kaufen müssen, um den Betrieb aufrechtzuerhalten, oder in Software investieren müssen, um einen Angriff einzudämmen. Diese Gespräche sollten bereits in der IR-Planungsphase geführt werden, damit keine Ungewissheit entsteht und keine Zeit in einer angespannten Situation verloren geht.

Schulungen zur Reaktion auf Vorfälle zur Priorität machen

Bei so vielen Dingen, die im Tagesgeschäft anstehen, kann es leicht passieren, dass die Schulung zur Reaktion auf Vorfälle in den Hintergrund gerät. Dies führt zu veralteten Plänen und unzureichenden Reaktionen, wenn es am wichtigsten ist.

Alle Unternehmen, unabhängig von ihrer Größe, sollten IR-Schulungen zu einer Priorität machen. Die Schulung sollte in den IR-Plan aufgenommen und entsprechend budgetiert werden. Dabei sollten verschiedene Szenarien besprochen und Reaktionsmaßnahmen geübt werden, damit jeder weiß, wofür er verantwortlich ist. Außerdem sollten die Mitglieder des IR-Teams ihr Wissen untereinander austauschen, um zu vermeiden, dass nur eine Person über spezifische Kenntnisse zu wichtiger Software, Hardware oder Systemen verfügt. Formelle Schulungen sollten fortlaufend stattfinden, wenn Unternehmen neue Technologien (z. B. Endpunkt-, Erkennungs- oder Reaktionstools) in ihre Umgebung einführen.

„Es dauert 20 Jahre, um einen Ruf aufzubauen, und ein paar Minuten eines Cybervorfalls, um ihn zu ruinieren“, gibt Stephane Nappo, Global Head of Information Security bei Société Générale International Banking, zu bedenken. Da so viel auf dem Spiel steht, ist es von entscheidender Bedeutung, dass die Reaktion auf Vorfälle schnell und effektiv ist. Die Befolgung dieser Best Practices zur Verbesserung des IR-Plans ist der Schlüssel, um dies zu gewährleisten.

Ein solider IR-Plan, der Vorbereitung, Schulung und Tests umfasst, bedeutet, dass die Verantwortlichen bei einem Sicherheitsvorfall in der Lage sein werden, die Herausforderung anzunehmen und ihr Unternehmen erfolgreich durch die Krisensituation zu führen.

Mehr bei PaloAltoNetworks.com

Über Palo Alto Networks Palo Alto Networks, der weltweit führende Anbieter von Cybersicherheitslösungen, gestaltet die cloudbasierte Zukunft mit Technologien, die die Arbeitsweise von Menschen und Unternehmen verändern. Unsere Mission ist es, der bevorzugte Cybersicherheitspartner zu sein und unsere digitale Lebensweise zu schützen. Wir helfen Ihnen, die größten Sicherheitsherausforderungen der Welt mit kontinuierlichen Innovationen anzugehen, die die neuesten Durchbrüche in den Bereichen künstliche Intelligenz, Analytik, Automatisierung und Orchestrierung nutzen. Durch die Bereitstellung einer integrierten Plattform und die Stärkung eines wachsenden Ökosystems von Partnern sind wir führend beim Schutz von Zehntausenden von Unternehmen über Clouds, Netzwerke und mobile Geräte hinweg. Unsere Vision ist eine Welt, in der jeder Tag sicherer ist als der vorherige.