Identitätsbasierte Angriffe, die kompromittierte Anmeldedaten missbrauchen, um auf Ressourcen zuzugreifen, sind ein blinder Fleck in der Sicherheitsabwehr von Unternehmen. So gibt es zwar Echtzeitschutz-Lösungen gegen verschiedene Angriffsarten wie etwa Malware, bösartigen Datenzugriff und deren Exfiltration, aber keinen Schutz gegen ein Szenario, in dem sich Angreifer mit gültigen, aber kompromittierten Anmeldedaten authentifizieren.

Um diesen Angriffen wirksam begegnen zu können, ist daher ein Paradigmenwechsel erforderlich. Benutzeridentitäten müssen als eigenständige Angriffsvektoren mit spezifischen Merkmalen und Eigenschaften behandelt werden. Dieser Artikel beleuchtet, weshalb bestehende Sicherheits-Portfolios bei identitätsbasierten Angriffen versagen und welche Maßnahmen Unternehmen ergreifen können, um sich gegen diese Bedrohungen zu wappnen.

Gängige identitätsbasierte Angriffe im Überblick

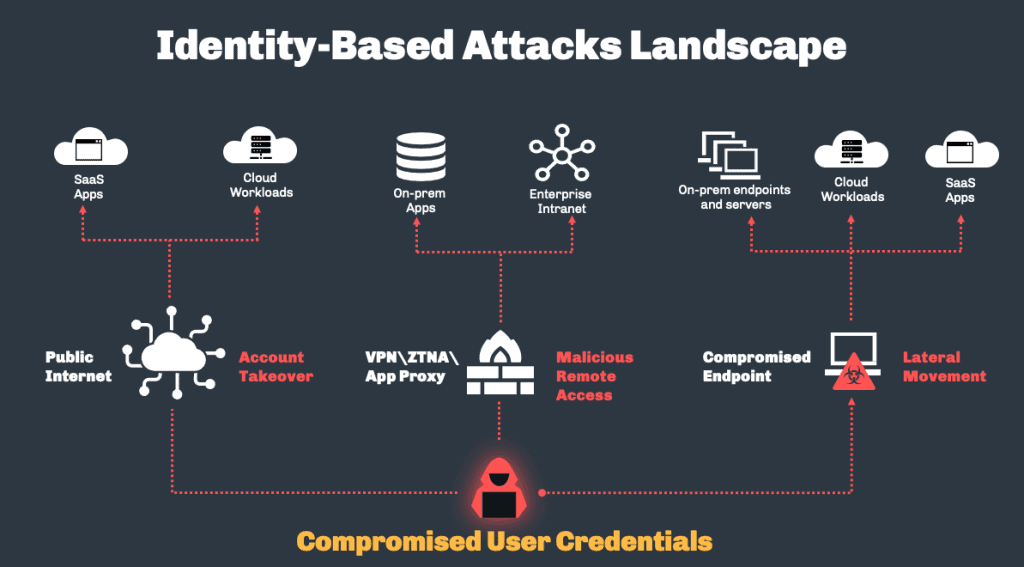

Identitätsbasierte Angriffe mithilfe kompromittierter Anmeldeinformationen für den Zugriff auf Zielressourcen können ein eigenständiger Akt sein wie beispielsweise beim Brute-Forcing einer SaaS-Anwendung oder sie sind Teil eines umfassenderen Angriffs, wie es beim Lateral Movement eines Hackers im Netzwerk on-Premises der Fall wäre. Das folgende Diagramm fasst die gängigen identitätsbasierten Angriffe zusammen, denen Unternehmen typischerweise begegnen.

Schnell wachsender Angriffsvektor

Laut dem Bericht “From Exposure to Takeover” des Sicherheitsunternehmens Digital Shadows aus dem Jahr 2020 sind im Dark Web über 15 Milliarden Anmeldedaten im Umlauf, die zum Verkauf angeboten werden. Diese Zahl gibt einen gewissen Anhaltspunkt über das Ausmaß des Problems, mit dem sich Unternehmen weltweit auseinandersetzen müssen.

Der IBM Cost of a Data Breach Report 2021 stellt zudem fest, dass der häufigste anfängliche Angriffsvektor im Jahr 2021 kompromittierte Zugangsdaten waren. Diese waren für 20 Prozent der Sicherheitsverletzungen verantwortlich, womit sie ihren Vorsprung vom Vorjahr beibehielten. Darüber hinaus heißt es in dem Bericht, dass Sicherheitsverletzungen, die durch gestohlene/kompromittierte Zugangsdaten verursacht wurden, im Durchschnitt die längste Zeit zur Identifizierung (mit 250 Tagen) und Eindämmung (91 Tage) in Anspruch nahmen, was einer durchschnittlichen Gesamtdauer von 341 Tagen entspricht. Es sollte auch beachtet werden, dass die Kompromittierung von geschäftlichen E-Mails, die laut Bericht der kostspieligste Angriffsvektor sind, im Wesentlichen ein spezieller Fall von kompromittierten Anmeldeinformationen ist.

Uneinheitliche Schutzmaßnahmen und blinde Flecken

Identitätsbasierte Angriffe stoßen auf Schwachpunkte im heutigen Sicherheitssystem. Erstens ist der Schutz auf verschiedene Produkte und Teams verteilt – CASB zum Schutz vor dem Erstzugriff auf SaaS-Anwendungen, Endpoint Protection Platform (EPP) gegen lokale laterale Bewegungen, Next Generation Firewalls gegen böswillige Remote-Verbindungen und so weiter. Zweitens sind all diese Sicherheitsmaßnahmen von Natur aus nicht in der Lage, einen Echtzeitschutz gegen böswillige Authentifizierung mit kompromittierten Anmeldedaten zu bieten. Der Grund dafür ist einfach: Dafür wurden diese Produkte nicht entwickelt.

Echtzeitschutz ist Trumpf

Der Kern eines jeden Cyberschutzes basiert auf den folgenden Fähigkeiten:

- Überwachung einer bestimmten Aktivität innerhalb der IT-Umgebung.

- Erkennung von bösartigem Verhalten bei dieser Aktivität.

- Beendigung der Aktivität, wenn sie als bösartig erkannt wird.

Die wichtigste Sicherheitsanforderung ist deshalb die Fähigkeit, in Echtzeit zu schützen und somit die bösartige Aktivität sofort nach ihrer Erkennung zu blockieren.

Veranschaulicht werden kann dieses Konzept beispielsweise anhand einer Endpoint-Protection-Plattform-Lösung (EPP): Ein EPP-Agent wird auf einer Workstation oder einem Server installiert und kann alle laufenden Prozesse überwachen, erkennen, dass ein bestimmter Prozess ein bösartiges Verhalten aufweist, und den Prozess bei Bedarf ganz beenden. Dafür wurde die Lösung entwickelt. Und in der Tat leistet EPP hervorragende Arbeit bei der Abwehr von Exploits, Malware, Skripten, bösartigen Makros und allen Bedrohungen, die sich in anomalem Prozessverhalten äußern.

Der wesentliche Wert von EPP liegt darin, dass es dort platziert wird, wo es die bösartige Aktivität in Echtzeit beenden kann. Dies gilt auch für andere Sicherheitsprodukte, jedes in seinem eigenen Bereich – Firewalls für den Netzwerkverkehr, DLP für den Dateizugriff und mehr.

Echtzeitschutz gegen identitätsbasierte Angriffe

Identitätsbasierte Angriffe nutzen kompromittierte Anmeldedaten, um eine scheinbar legitime Authentifizierung durchzuführen. Um einen Echtzeitschutz gegen diese Art von Bedrohung zu bieten, muss man daher in der Lage sein, einen Authentifizierungsversuch nicht nur zuverlässig als böswillig zu kennzeichnen, sondern ihn auch proaktiv zu verhindern. Diese Aufgabe übersteigt den Rahmen eines jeden klassischen Sicherheitsprodukts, da keines von ihnen darauf ausgelegt ist, am Authentifizierungsprozess teilzunehmen.

Führt ein Hacker zum Beispiel einen Lateral Movement-Angriff aus, bei dem PsExec verwendet wird, um sich vom Patient-Null-Rechner auf weitere Rechner auszudehnen, kann der Agent einer Endpoint Protection Plattform zwar erkennen, dass ein PsExec-Prozess läuft. Der Agent spielt jedoch keine Rolle im kompletten Authentifizierungszyklus, bei dem der Angreifer auf dem Patient-Null-Rechner kompromittierte Anmeldedaten an Active Directory übermittelt, um sich auf einem anderen Rechner anzumelden. Selbst wenn der Agent erkennen könnte, dass eine bestimmte Authentifizierung tatsächlich böswillig ist, könnte er nichts dagegen unternehmen.

Echtzeit-Identitätsschutz beginnt beim Identitätsanbieter

Tatsächlich sind die einzigen Komponenten in der heutigen Umgebung, die diese Art von Schutz durchsetzen können, die Identitätsanbieter selbst, da sie den Kern aller Authentifizierungsaktivitäten bilden. Und das gilt für jede Art von Ressource: Um die eine Kontenübernahme bei SaaS-Anwendungen zu verhindern, sollte die vorhandene Cloud-Identitätsanbieter genutzt werden. Um die automatische Ausbreitung von Ransomware zu verhindern, sollten das On-Premises-Verzeichnis (in den meisten Fällen Active Directory) genutzt werden.

Das Problem ist, dass die Identitätsanbieter in den meisten Fällen nicht über die Validierung des erhaltenen Passworts hinausgehen. Wenn der Angreifer auf dem Patient-Null-Rechner versucht, mit kompromittierten Anmeldedaten auf einen anderen Computer zuzugreifen, kann Active Directory nicht erkennen, dass die angegebenen gültigen Anmeldeinformationen missbraucht werden.

So stellen die Identitätsanbieter zwar eine Schlüsselkomponente bei der Bereitstellung von Echtzeitschutz gegen identitätsbasierte Angriffe dar, können aber diesen Schutz in ihrer jetzigen Form nicht vollständig leisten.

Neue Technologie schließt die Sicherheitslücke

Unified Identity Protection ist eine neuartige Technologie, welche sich nativ mit allen vorhandenen Identitätsanbietern integrieren lässt, um zusätzlich zur anfänglichen Anmeldungsprüfung durch den Identitätsanbieter sowohl Risikoanalyse- als auch proaktive Präventionsfunktionen hinzuzufügen. Wann immer ein Identitätsanbieter eine Zugriffsanfrage erhält, wird diese zur Überprüfung an die Unified-Identity-Protection-Lösung weitergeleitet.

Durch den Abruf dieser Daten von allen Identitätsanbietern des Unternehmens erhält die Lösung die vollständige Authentifizierungsaktivität jedes Benutzers für alle Ressourcen. Mit diesen vollständigen Daten kann die Technologie anschließend das Risiko jedes Authentifizierungsversuchs analysieren. Anhand der Analyseergebnisse entscheidet eine Risiko-Engine, ob der Benutzer auf die angeforderte Ressource zugreifen darf oder nicht, und ob er eine Multi-Faktor-Authentifizierung durchlaufen soll. Basierend hierauf gewährt oder verweigert anschließend der zuständige Identitätsanbieter dem Benutzer den Zugriff. Dieser einheitliche Ansatz ermöglicht, den Schutz gegen jede Art von identitätsbasierten Angriffen zu zentralisieren.

Der blinde Fleck in der heutigen Verteidigung beruht auf der Denkweise, laterale Bewegungen von Angreifern als ein Endpunktproblem, die Übernahme von SaaS-Konten als ein SaaS-Zugangsproblem und den böswilligen Fernzugriff auf ein Netzwerk als ein Netzwerkproblem zu betrachten. Im Grunde genommen sind jedoch alle diese Beispiele verschiedene Manifestationen einer Bedrohung durch kompromittierte Anmeldeinformationen. Ein Problem, das sich nur lösen lässt, indem Sicherheitskontrollen dort platziert werden, wo die Authentifizierungen und Zugriffsversuche tatsächlich stattfinden.

Mehr bei Silverfort.com

Über Silverfort Silverfort ist Anbieter der ersten Unified Identity Protection Platform, die IAM-Sicherheitskontrollen in Unternehmensnetzwerken und Cloud-Umgebungen konsolidiert, um identitätsbasierte Angriffe abzuwehren. Durch den Einsatz innovativer agenten- und proxyloser Technologie integriert sich Silverfort nahtlos in alle IAM-Lösungen, vereinheitlicht deren Risikoanalyse und Sicherheitskontrollen und erweitert deren Abdeckung auf Assets, die bisher nicht geschützt werden konnten, wie zum Beispiel selbstentwickelter und Legacy-Applikationen, IT-Infrastruktur, Dateisysteme, Command-Line-Tools, Machine-to-Machine-Zugriffe und mehr.