Einige Angreifer nutzen Online Meeting-Dienste als Köder für Malware. So haben Forscher von Zscaler gefälschte Skype-, Zoom- und Google Meet-Websites gefunden, die von Bedrohungsakteuren zur Verbreitung von Remote Access Trojanern – kurz RAT – genutzt wurden.

Das ThreatLabZ-Team von Zscaler warnt vor gefälschten Online Meeting-Seiten, über die verschiedene Malware-Familien verbreitet werden. Bereits Anfang Dezember 2023 entdeckten die Forscher einen Bedrohungsakteur, der gefälschte Skype-, Google Meet- und Zoom-Webseiten zur Verbreitung von Malware erstellt, um darüber Remote Access Trojaner wie SpyNote RAT an Android-User und NjRAT und DCRat an Windows-User zu verbreiten. Diese Seiten tauchen immer wieder in neuen Varianten auf.

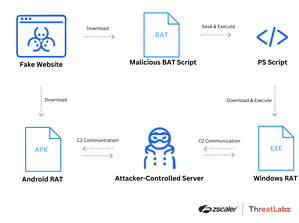

🔎 Die Angriffskette und der Ablauf der Ausführung für Android- und Windows-Kampagnen (Bild: Zscaler).

Täuschend echte Webadressen als Falle

Der Malware-Akteur setzte dafür auf shared Webhosting und hostet alle gefälschten Webseiten für Online-Meetings auf einer einzigen IP-Adresse. Dabei waren die URLs der gefälschten Websites den echten sehr ähnlich, so dass die Fälschung durch einen flüchtigen Blick nicht zu erkennen ist. Wenn ein User eine der gefälschten Websites besucht, wird durch Klicken auf die Android-Schaltfläche der Download einer bösartigen APK-Datei gestartet. Das Klicken auf die entsprechende Windows-Schaltfläche löst dagegen den Download einer BAT-Datei aus. Die BAT-Datei sorgt bei ihrer Ausführung für zusätzliche Aktionen, die letztendlich zum Download einer RAT-Payload führen.

Falsche Webseiten mit Skype

Bei ihren Untersuchungen haben die Sicherheitsforscher entdeckt, dass die erste gefälschte und inzwischen gesperrte Website “join-skype[.]info” Anfang Dezember erstellt wurde, um User zum Herunterladen einer gefälschten Skype-Anwendung zu verleiten.

Die Windows-Schaltfläche verwies auf eine Datei mit der Bezeichnung “Skype8.exe” und die Google Play-Schaltfläche auf “Skype.apk”. Die Apple App Store-Schaltfläche leitete nur zur Originalseite von Skype für iOS weiter, was darauf hindeutet, dass der Bedrohungsakteur mit seiner Malware nicht auf iOS-User abzielte.

Falsche Meeting-Seiten für Google Meet und Zoom

Ende Dezember erstellte der Angreifer eine weitere gefälschte Website die Google Meet imitierte. Die gefälschte Google Meet-Seite wurde so gehostet, dass der Unterpfad “gry-ucdu-fhc” zu sehen war. Er wurde absichtlich so erstellt wurde, dass er einem Google Meet-Beitrittslink ähnelt. Auch für Zoom fanden die Experten Ende Januar 2024 zudem eine gefälschte Zoom-Seite. Deren URL enthielt einen Unterpfad, der einer vom Zoom-Client generierten Meeting-ID sehr ähnlich ist.

RAT – Remote Access Trojaner standen bereit

Die Bedrohungsakteure adressieren mit dieser Kampagne auf Unternehmen und verwenden bekannte und beliebte Online Meeting-Dienste als Köder, um RATs für Android und Windows zu verbreiten. Diese Remote Access Trojaner sind in der Lage, vertrauliche Informationen zu stehlen, Tastenanschläge zu protokollieren oder Dateien abzuziehen.

Diese Ergebnisse unterstreichen die Notwendigkeit robuster Sicherheitsmaßnahmen zum Schutz vor sich weiterentwickelnden Bedrohungen sowie die Bedeutung regelmäßiger Updates und Sicherheits-Patches. Die Zscaler Cloud Sandbox erkennt die Samples durch ihr Verhalten und verweisen auf spezifische MITRE ATT&ACK-Techniken die während der Analyse getriggert werden.

Mehr bei ZScaler.com

Über Zscaler Zscaler beschleunigt die digitale Transformation, damit Kunden agiler, effizienter, widerstandsfähiger und sicherer werden können. Zscaler Zero Trust Exchange schützt Tausende von Kunden vor Cyberangriffen und Datenverlusten, indem es Nutzer, Geräte und Anwendungen an jedem Standort sicher verbindet. Die SSE-basierte Zero Trust Exchange ist die weltweit größte Inline-Cloud-Sicherheitsplattform, die über mehr als 150 Rechenzentren auf der ganzen Welt verteilt ist.