Am 29. August 2023 gab das US-amerikanische FBI bekannt, dass es die multinationale Cyber-Hacking- und Ransomware-Operation Qakbot bzw. Qbot zerschlagen habe. Nach Hive, Emotet oder etwa Zloader hat es nun QakBot erwischt. Aber ist das Botnet zerschlagen und die Ransomware unbrauchbar oder nur lahmgelegt, wie das zum Teil bei Emotet der Fall war?

Die Qakbot-Malware infizierte die Opfer über Spam-E-Mails mit betrügerischen Anhängen und Links. Sie diente auch als Plattform für die Betreiber von Ransomware. Sobald der Computer des Opfers geknackt worden war, wurde er Teil des größeren Qakbot-Bot-Netzes, welches weitere Rechner kaperte. Weltweit waren 700 000 Computer betroffen, darunter in Finanzinstituten, staatlichen Auftragnehmern und Herstellern medizinischer Geräte.

Was ist Qakbot?

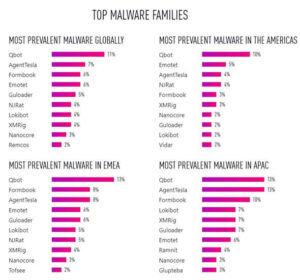

🔎 Der Check Point Mid-Year Report 2023 zeigt, dass Qbot / Qakbot global die meisten Attacken geführt hatte (Bild; Check Point).

Qakbot wurde von osteuropäischen Hackern betrieben und ist seit 2008 aktiv. Es ist die am häufigsten entdeckte Malware, die im ersten Halbjahr 2023 weltweit 11 Prozent der Unternehmensnetzwerke befallen hat. Qakbot ist besonders trickreich: Es handelt sich um eine Mehrzweck-Malware, die einem Schweizer Taschenmesser ähnelt. Sie ermöglicht Cyber-Kriminellen den direkten Diebstahl von Daten (unter anderem Zugangsdaten zu Finanzkonten, Zahlungskarten), oder von Rechnern, und dient gleichzeitig als Plattform, um die Netzwerke der Opfer mit weiterer Malware und Ransomware zu infizieren. Qakbot wird hauptsächlich über Phishing-E-Mails verbreitet und ist äußerst anpassungsfähig und flexibel, sodass die Malware Sicherheitsmaßnahmen umgehen kann. Sie verwendet bekannte Dateitypen, wie OneNote, PDF, HTML, ZIP, oder LNK, um Nutzer zu täuschen. So Sergey Shykevich, Threat Intelligence Manager bei Check Point Research.

Das sagt Google-Tochter Mandiant zu Qakbot

Das FBI hat mit Partnern auf der ganzen Welt zusammengearbeitet, um die Infrastruktur der Qakbot-Malware unschädlich zu machen. Die Infrastruktur wurde von Cyberkriminellen zur Verbreitung von Ransomware genutzt. Ransomware wird von Cyberkriminellen noch immer gerne genutzt, um wirtschaftliche Ziele zu verfolgen. Laut dem Forschungsbericht M-Trends 2023 war in den Ermittlungen von Mandiant im Jahr 2022 in 18 Prozent der Fälle Ransomware involviert.

Sandra Joyce, VP, Mandiant Intelligence bei Google Cloud erklärt: „Ransomware ist eine große Herausforderung für die nationale Sicherheit, die wir genauso ernst nehmen müssen wie Bedrohungen durch Nationalstaaten wie Russland oder Nordkorea. Die Grundlagen des Geschäftsmodells sind solide und dieses Problem wird sich in absehbarer Zeit nicht lösen lassen. Viele der Instrumente, die uns zur Verfügung stehen, werden keine dauerhafte Wirkung haben. Diese Gruppen werden sich erholen und zurückkommen. Aber wir haben die moralische Verpflichtung, diese Operationen zu unterbrechen, wann immer es möglich ist.“

Qakbot-Kommentar von Arctic Wolf

Die Entenjagd war erfolgreich: Medien berichten, dass es dem FBI im Rahmen einer internationalen Strafverfolgungsoperation namens “Duck Hunt” mit Einsatzkräften aus Deutschland, den Niederlanden, Rumänien, Lettland und dem Vereinigten Königreich gelang, das Botnetz zu zerschlagen, welches via der Qakbot Malware gesteuert wurde.

„Dass die „Entenjagd“ auf Qakbot erfolgreich war, ist aus gleich zwei Gründen erfreulich: Zum einen sehen wir, dass die internationalen Strafverfolgungsbehörden immer besser zusammenarbeiten, zum anderen ist das ein weiteres Zeichen in Richtung der organisierten Cyberkriminalität, dass man ihnen auf den Fersen ist und sie nicht ungestört ihr Unwesen treiben können.

Dennoch sollte auch dieser wichtige Durchbruch nicht überschätzt werden. Denn obwohl das Botnetz vorerst zerschlagen ist, bestehen die Malware-Source-Codes weiterhin – genau wie deren Entwickler. Es ist zu erwarten, dass diese sich innerhalb von wenigen Wochen oder Monaten neu formieren und ihre ‚Arbeit‘ wieder aufnehmen.

Unternehmen können prüfen, ob ihre Zugangsdaten von den Qakbot-Akteuren gestohlen wurden. Dies funktioniert unter Angabe der eigenen E-Mail-Adresse bei Have I Been Pwned oder auf der Website der niederländischen Polizei.“ So Dr. Sebastian Schmerl, Director Security Services EMEA bei Arctic Wolf.