Jamf Threat Labs hat auf iOS16 eine Technik entwickelt, die den Flugmodus simulieren kann. Konkret bedeutet das: Hacker könnten diese Möglichkeit ausnutzen, um dem Opfer vorzutäuschen, der Flugmodus des Geräts wäre eingeschaltet. Im Hintergrund arbeitet allerdings eine Malware.

Der Angreifer hat (nach einem erfolgreichem Einsatz eines Exploit des Geräts) in Wirklichkeit einen künstlichen Flugmodus installiert. Dieser verändert die Benutzeroberfläche so, dass das Flugmodus-Symbol angezeigt und die Internetverbindung zu allen Apps unterbrochen wird – außer der Anwendung, die der Hacker einsetzen möchte. Die Technik wurde bisher wohl noch nicht von böswilligen Akteuren ausgenutzt.

Mehr Sicherheit dank Flugmodus?

Der Flugmodus sorgt dafür, dass Passagiere ihre Endgeräte wie Smartphones oder Laptops während eines Fluges sicher nutzen können. Der Flugmodus wird mittlerweile jedoch nicht nur auf Reisen verwendet, sondern auch, um den Akku zu schonen oder um sich zeitweise aus unserer „always-on“-Welt auszuklinken. Andere versprechen sich bei eingeschaltetem Flugmodus zusätzliche Privatsphäre, zum Beispiel bei vertraulichen Meetings oder dem Besuch von gesicherten Einrichtungen.

Doch führt ein eingeschalteter Flugmodus tatsächlich zu mehr Sicherheit und Privatsphäre? Die Forscher in den Jamf Threat Labs haben sich intensiv mit dem Flugmodus von Apple befasst und dabei herausgefunden: Böswillige Hacker haben die Möglichkeit eine Mobilfunkverbindung für eine Anwendung aufrechtzuerhalten, selbst wenn der Nutzer glaubt, den Flugmodus aktiviert zu haben.

Wie wurde der Flugmodus manipuliert?

Die Forscher haben es geschafft, den zugrundeliegenden Code so zu verändern, dass zwar das Symbol für den Flugmodus erscheint, die Internetverbindung für bestimmte Anwendungen aber weiter aufrechterhalten bleibt. Um die Täuschung möglichst echt wirken zu lassen, wurden folgende Veränderungen vorgenommen:

- Das Symbol für den Flugmodus wird eingeschaltet.

- Das Symbol für die Netzwerkverbindung oder WLAN wird ausgegraut.

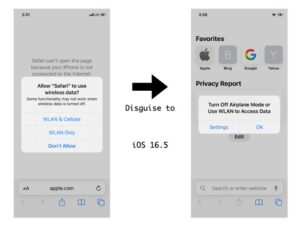

- Beim Öffnen des Browsers erscheint die Fehlermeldung, die bei eingeschaltetem Flugmodus erwartet wird (siehe Bild).

🔎 Die Anzeige zeigt zwar den Flugmodus, aber in Wirklichkeit ist die Malware-App aktiv und greift auf das Internet zu (Bild: Jamf).

Außerdem gelang es den Forschern, den Zugang zu Mobilfunkdaten bzw. WLAN für sämtliche Apps zu unterbrechen, während er für nur eine ausgewählte Anwendung bestehen bleibt. Der Nutzer glaubt, dass der Flugmodus aktiviert und die Internetverbindung unterbrochen ist, während Hacker weiterhin über ausgewählte Anwendungen Daten auf das Gerät laden oder vom Gerät ziehen können.

Der Screenshot zeigt, wie die Forscher die Meldung, die normalerweise ausgelöst wird, wenn der mobile Datenzugriff für bestimmte Apps blockiert wird (links), in ein Benachrichtigungsfenster, das wie die typische Flugzeugmodusmeldung aussieht, (rechts) umgewandelt haben.

Wie könnten Hacker diese Schwachstelle ausnutzen?

Das Threat-Labs-Team hat ein Video erstellt, das zeigt, wie ein Angreifer diese Technik bei einem Überwachungsangriff einsetzen könnte. Wenn der gefälschte Flugmodus aktiv ist – d. h. das Gerät anzeigt, dass es sich im Flugmodus befindet – kann der Angreifer beispielsweise die Kamera oder das Mikrofon aktivieren und Live-Streams vom Gerät übertragen, ohne dass der Benutzer einen Verstoß bemerkt.

Mehr bei Jamf.com

Über Jamf

Seit über 20 Jahren auf Apple fokussiert, ist Jamf heute das einzige Unternehmen weltweit mit einer vollständigen Lösung für die Verwaltung und den Schutz von Endgeräten, die Sicherheit auf Enterprise Level gewährleistet, einfach zu bedienen ist und die Privatsphäre von Endbenutzern schützt.