Angreifer nutzen SSRF-Schwachstelle für extrem groß angelegte Exchange-Server-Übernahmen. Allerdings: Exchange-Hacker kapitulieren vor Office 365. Ein Kommentar von Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks.

Seit letzter Woche geht ein Aufschrei durch die Gemeinde der Exchange-E-Mail-Server-Betreiber, nachdem Microsoft bekanntgab, dass eine Cybercrime-Gruppe, bekannt als Hafnium, ihre Angriffskampagne startete, die Schwachstellen um die Outlook Web Access-Schnittstelle von Microsoft Exchange ausnutzt. Und Schwachstellen gibt es viele. Entsprechend drastisch sind die Schlagzeilen, die seitdem produziert werden. Im Allgemeinen seien Unternehmen in ganz Deutschland betroffen, im Speziellen mehrere Bundesbehörden, darunter das Umweltbundesamt, das daraufhin sein komplettes E-Mail-System in Quarantäne schickte, oder das Paul-Ehrlich-Institut. Grundsätzlich sei die IT-Sicherheit in Deutschland desaströs.

Doch ganz so neu ist diese Kampagne nicht. Denn jüngste Untersuchungen haben ergeben, dass die Angriffe bereits seit über zwei Monaten stattfinden. Nichtsdestotrotz haben sie massive Auswirkungen und trafen weltweit bisher rund 60.000 Ziele. Doch was steckt eigentlich genau dahinter? Und noch wichtiger: Was können Organisationen dagegen tun?

Exchange-Übernahme in anfälligen Systemen

Die Sicherheitslücken, die ausgenutzt wurden, waren CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065. CVE-2021-26855 ist eine SSRF-Schwachstelle (Server-Side Request Forgery) in Exchange, die es dem Angreifer ermöglicht, beliebige HTTP-Anfragen zu senden und sich als Exchange-Server zu authentifizieren. CVE-2021-26855 wird bevorzugt verwendet, um anfällige Systeme zu identifizieren. Die übrigen Schwachstellen scheinen mit dieser Schwachstelle verkettet zu sein, um weitere Exploits auszuführen, darunter sogenannte Webshells. Eine Webshell ist eine böswillige webbasierte Schnittstelle, die den Remotezugriff und die Steuerung auf einen Webserver ermöglicht, indem beliebige Befehle ausgeführt werden.

Angegriffene URLs

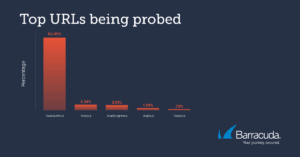

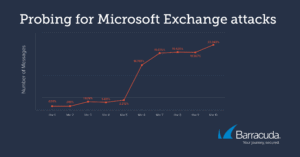

Die Security-Analysten von Barracuda konnten seit Märzbeginn eine anfangs moderate und später deutliche Zunahme an Sondierungsversuchen für CVE-2021-26855 feststellen. Eine beträchtliche Anzahl davon richtete sich gegen Systeme, auf denen im Backend nicht Exchange lief. Die häufigsten URLs, die die Angreifer sondierten waren:

- /owa/auth/x.js

- /ecp/y.js

- /ecp/program.js

- /ecp/x.js

- //ecp/x.js

Anscheinend verwendeten die meisten dieser Probes die Cookies X-AnonResource-Backend und X-BEResource. Beide endeten mit dem Parameter “?~3”. Das Microsoft-Skript beschreibt diesen zum Scannen von Sicherheitsrisiken. Die von diesen Scannern benutzten UserAgents waren hautsächlich ExchangeServicesClient, python-requests und nmap. Daneben wurden aber auch Standard-Browser-Header verwendet. Es ist davon auszugehen, dass die Angreifer noch einige Wochen verstärkt nach den genannten Schwachstellen suchen und sie ausnutzen werden, bevor sich die Attacken auf ein niedrigeres Niveau einpendeln werden.

Erfolglose Angriffe auf Office 365-E-Mail-Umgebungen

Eine wichtige Erkenntnis aus den Security-Analysen ist, dass die Hacker mit ihren Angriffen gegen Unternehmen, die Office 365 nutzen, gegen verriegelte Sicherheitstüren liefen und erfolglos blieben. Offensichtlich ist die Cloud – wie von vielen Security-Experten wiederholt betont, sicherer als veraltete, lokale Lösungen. Hafnium hat demnach gezeigt, dass die Cloud für viele Organisationen und Unternehmen noch keine Option ist. Warum ist das so?

Fehlende Informationen

Seit Beginn März gab es eine anfangs moderate und später deutliche Zunahme an Sondierungsversuchen für CVE-2021-26855 (Bild: Barracuda).

Entweder sind die Vorteile einer Migration in die Cloud nicht gänzlich verstanden oder man scheut sich, den ersten Schritt in Richtung Migration zu wagen. Also bleibt erst einmal alles lieber beim Alten, sprich beim vorhandenen lokalen Ansatz.

Angst vor Kontrollverlust

Häufig herrscht das Gefühl vor, in der Cloud weniger Kontrolle über Ressourcen und Workloads zu haben als bei lokalen Servern, obwohl diese mehr Zeit für die Verwaltung benötigen und nicht so sicher sind.

Bestehende Vorschriften

In bestimmten stark regulierten Branchen müssen Unternehmen eine Vielzahl von Anforderungen an die Datenspeicherung und -aufbewahrung einhalten, was den Wechsel in die Cloud erschweren kann.

Die Nutzung eines Cloud-gehosteten E-Mail-Anbieters erlaubt eine schnellere Bereitstellung von System-Updates und Security-Patches, um sich vor Zero-Day-Angriffen wie dem jüngsten von Hafnium zu schützen. Da Microsoft eine der am häufigsten attackierten Plattformen für Cyberattacken ist, empfiehlt es sich grundsätzlich, die bestehende Sicherheit von Microsoft durch einen Drittanbieter zu ergänzen.

OWA ohne Firewall-Absicherung ist gewagt

Generell gilt, dass ein Outlook Web Access (OWA) ohne weitere Absicherung durch eine Firewall ins Internet zu stellen immer schon ein gewagtes Vorgehen war. Der Zwischenfall kann aber als Weckruf dienen, dass das eigenständige Betreiben von derartigen Infrastruktur-Diensten in Zeiten der Public Cloud ein Anachronismus ist. Das neuzeitliche Gegenstück ist Microsoft 365 mit Azure Active Directory. Der Dienst wird von Microsoft gewartet und abgesichert, sodass Schwachstellen umgehend behoben werden. Es ist jetzt höchste Zeit für alle Betroffenen über einen Wechsel nachzudenken und bis dahin das Patch-Management sowie eine zusätzliche Absicherung von Outlook Web App zu bewältigen. Leider steht der Weg nicht allen so einfach offen, da in manchen Bereichen Regulatorien die Nutzung von Diensten in der Public Cloud einschränken. Darüber sollte man angesichts des massiven Datenverlusts, der hier gerade bei vielen Organisationen eingetreten ist, ernsthaft nachdenken.

Mehr dazu bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.