Der Internet Security Report Q4/2022 von WatchGuard zeigt den Anstieg von Endpoint-Ransomware und weniger Netzwerk-Malware. Die Analyse untermauert, dass verschlüsselte Verbindungen zum Mittel der Wahl bei der Verbreitung von Schadsoftware geworden sind.

Der jüngste WatchGuard Internet Security Report (ISR) für das vierte Quartal 2022 zeigt, wie massiv Endgeräte im Fokus der Angreifer stehen. Während sich die Zahl der im Netzwerk entdeckten Malware rückläufig gestaltet, konnten die Forscher des Threat Labs einen sprunghaften Anstieg von Ransomware am Endgerät feststellen – der Zuwachs beträgt erschreckende 627 Prozent.

Über 600 Prozent mehr Ransomware am Endgerät

Weitere entscheidende Erkenntnis: Trotz allgemein sinkendem Malware-Vorkommen ist eine Konzentration im verschlüsselten Datenverkehr offensichtlich. Firebox-Appliances mit aktivierter HTTPS (TLS/SSL)-Entschlüsselung verzeichnen weitaus mehr entsprechende Angriffsversuche als Fireboxen, bei denen die Entschlüsselung nicht zum Tragen kommt. Da letztere im Rahmen der Untersuchung 80 Prozent der Grundgesamtheit ausmachen, sollte die Malware-Dunkelziffer also nicht unterschätzt werden. Für Corey Nachreiner, Chief Security Officer bei WatchGuard, ist das Thema leider nicht neu: „Es stellt einen anhaltenden und besorgniserregenden Trend in unseren Daten und Analysen dar, dass die Verschlüsselung – oder besser gesagt die fehlende Entschlüsselung am Netzwerkperimeter – den klaren Blick auf die Malware-Angriffstrends trübt. Für Sicherheitsexperten ist es entscheidend, die HTTPS-Überprüfung zu aktivieren. Nur damit ist sichergestellt, dass Bedrohungen erkannt und bekämpft werden können, bevor sie Schaden anrichten.“

Die wichtigsten Ergebnisse des Q4 Internet Security Reports

Versechsfachung von Ransomware, die auf Endgeräte abzielt

Dieser enorme Anstieg unterstreicht die Notwendigkeit von gezielten Schutzmaßnahmen gegenüber Ransomware, wie etwa moderne Sicherheitskontrollen zur proaktiven Vorbeugung sowie erprobte Backup-Pläne zur Wiederherstellung im Notfall und Gewährleistung der Geschäftskontinuität.

93 Prozent der Malware hinter Verschlüsselung versteckt

Die Untersuchungen des WatchGuard Threat Lab zeigen weiterhin, dass der Löwenanteil an Malware in SSL/TLS-Verschlüsselungen lauert, die von sicheren Websites verwendet werden. Im vierten Quartal setzt sich dieser Trend mit einem Anstieg von 82 Prozent auf 93 Prozent fort. Sicherheitsexperten, die diesen Datenverkehr im Zuge von Netzwerksicherheitskontrollen nicht durchleuchten, übersehen wahrscheinlich das Gros an Malware und müssen sich umso mehr auf schlagkräftige Endpoint-Security-Funktionalität verlassen.

Rückgang netzwerkbasierter Malware um 9,2 Prozent im Vergleich zum Vorquartal

Damit hält der allgemeine Rückgang der Malware-Erkennungen in den letzten beiden Quartalen an. Wie bereits erwähnt, zeigt sich im verschlüsseltem Internetverkehr jedoch ein ganz anderes Bild. Das Threat Lab-Team ist der Ansicht, dass dieser rückläufige Trend möglicherweise nicht die ganze Wahrheit widerspiegelt und benötigt weitere Daten aus untersuchten HTTPS-Verbindungen, um diese Behauptung zu bestätigen.

22 Prozent mehr Endpoint-Malware

Zwar wurde weniger Netzwerk-Malware verzeichnet, dafür gab es im vierten Quartal mehr Treffer auf Seiten der Endgeräte. Dies unterstützt die Hypothese des Threat Lab-Teams, dass sich Malware zunehmend auf verschlüsselte Kanäle verlagert. Am Endpunkt spielen TLS-Verbindungen eine geringere Rolle, da diese vom Browser entschlüsselt und somit von der Endpoint-Software des Threat Labs untersucht werden können. Die meisten Erkennungen (90 Prozent) standen dabei im Zusammenhang mit Skripten. Im Hinblick auf Browser-Malware liegt der Internet Explorer mit 42 Prozent der insgesamt erkannten einschlägigen Kompromittierungsversuche vorn, gefolgt von Firefox mit 38 Prozent.

Anteil von Zero-Day- oder Evasive-Malware am unverschlüsselten Datenverkehr auf 43 Prozent gesunken

Zwar stellt dieser Wert immer noch einen beträchtlichen Prozentsatz der gesamten Malware-Erkennungen dar, aber den niedrigsten, den das Threat Lab-Team seit Jahren beobachtet hat. Bei der Betrachtung von TLS-Verbindungen ändert sich das Bild jedoch völlig: Hier werden 70 Prozent der Malware über verschlüsselte Verbindungen von den Signaturen nicht erkannt.

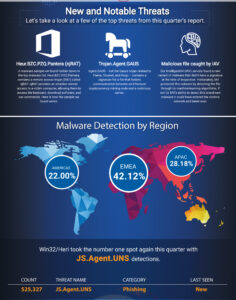

Phishing-Kampagnen weiter im Kommen

Drei der Malware-Varianten, die in der Top-10-Liste des Berichts aufgeführt sind (einige davon auch in der Liste der am weitesten verbreiteten Malware), unterstützen verschiedene Phishing-Kampagnen. Die am häufigsten entdeckte Malware-Familie, JS.A gent.UNS, enthält bösartigen HTML-Code. Dieser leitet Benutzer auf legitim klingende Domänen, die sich als bekannte Websites ausgeben. Eine andere Variante, Agent.GBPM, erstellt eine SharePoint-Phishing-Seite mit dem Titel „PDF Salary_Increase“ (PDF-Gehaltserhöhung), die versucht, Kontoinformationen der Benutzer abzugreifen.

Die letzte neue Variante in den Top 10, HTML.Agent.WR, öffnet eine gefälschte DHL-Benachrichtigungsseite in französischer Sprache mit einem Anmeldelink, der zu einer bekannten Phishing-Domäne führt. Phishing und die Kompromittierung von Geschäfts-E-Mails (Business E-Mail Compromise, BEC) gehören nach wie vor zu den wichtigsten Angriffsvektoren. Unternehmen sollten sicherstellen, dass sie zum Schutz dagegen sowohl über die richtigen Präventivmaßnahmen als auch über Schulungsprogramme zum Sicherheitsbewusstsein verfügen.

ProxyLogin-Exploits nehmen weiter zu

Ein Exploit für dieses bekannte und kritische Exchange-Problem stieg im Ranking der einschlägigen Gefahren vom achten Platz im dritten Quartal auf den vierten Platz im letzten Quartal auf. Diese Schwachstelle sollte eigentlich längst gepatcht sein. Ist dies noch nicht geschehen, müssen Security-Verantwortliche darauf besonderes Augenmerk legen. Denn alte Schwachstellen können für Angreifer als Sprungbrett genauso nützlich sein wie neue. Grundsätzlich haben es viele Angreifer weiterhin auf Microsoft Exchange Server oder Verwaltungssysteme abgesehen. Unternehmen müssen sich dessen bewusst sein und wissen, wo sie Schwächen in der Verteidigung haben.

Volumen der Netzwerkangriffe im Vergleich zum Vorquartal gleichgeblieben

Mit 35 mehr Angriffen (was einem Anstieg von 0,0015 Prozent entspricht) ist die Veränderung an dieser Front kaum spürbar und fällt so gering wie schon lange nicht mehr aus.

Gefahr von LockBit-Ransomware bzw. -Malware allgegenwärtig

Das WatchGuard Threat Lab stößt weiterhin häufig auf LockBit-Varianten – sicher zurückzuführen auf die Erfolgsbilanz entsprechender Angriffe. Obwohl die Zahl der Opfer im Vergleich zum Vorquartal gesunken ist, lassen sich immer noch die meisten, öffentlich bekanntgewordenen Vorfälle darauf zurückführen – das WatchGuard Threat Lab zählt in Summe 149 Fälle (im Vergleich zu 200 im 3. Quartal). Darüber hinaus wurden im vierten Quartal 2022 31 neue Ransomware- und Erpressergruppen entdeckt.

Die vierteljährlichen Forschungsberichte von WatchGuard basieren auf anonymisierten Firebox-Feed-Daten von aktiven WatchGuard-Fireboxen, deren Besitzer der Weitergabe von Daten zur Unterstützung der Forschungsarbeit des Threat Labs zugestimmt haben. Im vierten Quartal blockierte WatchGuard insgesamt mehr als 15,7 Millionen Malware-Varianten (194 pro Gerät) und über 2,3 Millionen Netzwerkbedrohungen (28 pro Gerät). Der vollständige Bericht enthält Details zu weiteren Malware- und Netzwerktrends aus dem vierten Quartal 2022, empfohlene Sicherheitsstrategien, wichtige Verteidigungstipps für Unternehmen aller Größen und Branchen und vieles mehr.

Mehr bei WatchGuard.com

Über WatchGuard WatchGuard Technologies gehört zu den führenden Anbietern im Bereich IT-Sicherheit. Das umfangreiche Produktportfolio reicht von hochentwickelten UTM (Unified Threat Management)- und Next-Generation-Firewall-Plattformen über Multifaktor-Authentifizierung bis hin zu Technologien für umfassenden WLAN-Schutz und Endpoint Protection sowie weiteren spezifischen Produkten und intelligenten Services rund ums Thema IT-Security. Mehr als 250.000 Kunden weltweit vertrauen auf die ausgeklügelten Schutzmechanismen auf Enterprise-Niveau,