Der Security-Anbieter Ivanti hat die Ergebnisse einer Studie zur Sicherheit im Digital Workplace vorgestellt. Darin wird klar: Die IT hat den digitalen Arbeitsplatz geschaffen – nun gilt es aber, diesen gegen neue Angriffsvektoren abzusichern. 24 % der IT-Verantwortlichen sehen die IT-Security nur bedingt für den digitalen Arbeitsplatz gerüstet.

Tatsächlich ist in Sachen IT-Sicherheit in der remoten Arbeitswelt noch Luft nach oben, auch wenn das Management hier teilweise eine andere Position vertritt als die IT.

Mangelnder Einfluss der IT auf Konzeption des Digital Workplace

Grundsätzlich legt die Studie nahe: Der Digital Workplace in Form eines hybriden Arbeitsplatzes ist beliebt. So wünschen sich zwei Drittel aller Befragten (66 %) dieses in der Corona-Pandemie etablierte Konzept auch künftig. Geht es aber um die Themen „Konzeption“ und „Sicherheit“, herrscht weit weniger Einigkeit. Ein Beispiel: Auf die Frage, wer eine hybride Arbeitsplatzstrategie hauptverantwortlich treibt, definieren 82 % der befragten Geschäftsführer sich selbst. Allerdings bestätigt nur knapp die Hälfte der Befragten (49 %) aus der IT-Abteilung diese Einschätzung. Von den IT-Experten dagegen sehen 34 % sich selbst zuständig. Gerade einmal 8 % des Managements teilt diese Ansicht.

Auch die Perspektive darauf, wie gut die IT bereits in Entscheidungen eingebunden ist, unterscheidet sich: 35 % der befragten Führungskräfte sagen, dass die Rolle der IT-Abteilung sich verändert hat und diese viel stärker in strategische Prozesse/Entscheidungen eingebunden ist. Doch nur 15 % der Befragten aus der IT sehen das so. Für eine sichere Gestaltung hybrider Arbeitswelten wäre aber genau die Expertise der IT-Abteilung notwendig.

Abstriche beim Thema Security

Die Zukunft des Digital Workplace basiert auf mobiler Hardware, um von überall aus zu arbeiten. Umso überraschender, dass insgesamt 24 % der Befragten die Ausstattung im Bereich Mobile Device Management/Enterprise Mobility Management nur als „befriedigend“ bewerten, 8 % stufen sie sogar als „sehr schlecht“ ein. Kommt es zur IT-Security-Hardware, schätzen 78 % der befragten Manager die Ausstattung als „gut“ oder „sehr gut“ ein, von den IT-Experten bejahen dies nur zwei Drittel (66%). 27% von ihnen hingegen beurteilen die Ausstattung mit IT-Security-Hardware als befriedigend. Während also die Geschäftsführungsebene ihre Organisation eher besser aufgestellt sieht, bleiben die IT-Experten zurückhaltender.

Geschäftsführung setzt auf reaktive Security-Technologien

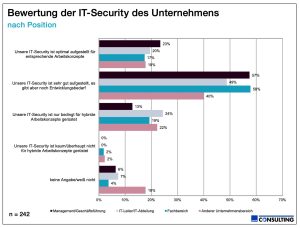

24 % der IT-Verantwortlichen sehen die IT-Security nur bedingt für den digitalen Arbeitsplatz gerüstet (Bild: ivanti).

Ein Viertel der IT-Verantwortlichen (24 %) halten die IT-Security nur bedingt für den Digital Workplace gerüstet. Von der Management-Ebene hingegen ist mehr als die Hälfte (57 %) der Befragten der Meinung, dass die IT-Security sehr gut aufgestellt ist, es aber noch Entwicklungsbedarf gibt.

Wenn es dezidiert um Technologien für IT-Sicherheit geht, zeigen sich ähnliche Unterschiede, die jedoch deutlich geringer ausgeprägt sind. Die Geschäftsführung setzt dabei tendenziell auf Security-Technologien, die in der Lage sind, nach einem Angriff Daten wieder herstellen zu können, etwa Backup & Datensicherheit (32 % Management, 17 % IT-Abteilung). Die IT hingegen befürwortet eher Technologien, die Angriffe auf Mitarbeiter verhindern (Mobile Device Management: 12 % IT, 9 % Management) und Access und Identitätsmanagement (22 % IT, 19 % Management). Präventive Schulungen von Mitarbeitern werden hingegen von beiden Gruppen gleichermaßen hoch eingeschätzt (34 % IT, 32 % Management).

Zero Trust oder MFA ist noch nicht angekommen

Diese Ergebnisse sind gerade mit Blick auf die künftige Aufgabe der Absicherung remoter Arbeitswelten durchaus kritisch zu sehen. Denn moderne Security-Konzepte wie Zero Trust, eine passwortlose Multi-Faktor-Authentifizierung (MFA) oder eine rollenbasierte Zugriffskontrolle, die den Standort des Nutzers miteinschließt, sind sowohl in der Chefetage wie auch in den IT-Teams noch zu wenig verankert. Hier kann die IT eine Vorreiterrolle einnehmen, und sich durch vorausschauende Sicherheitsstrategien im Unternehmen profilieren.

Dies wird auch mit Blick auf die Zukunft des digitalen Arbeitsplatzes deutlich. So stimmen beispielsweise 13 % der befragten Manager der Aussage absolut zu, dass ihr Unternehmen für die technische Einrichtung von modernen digitalen Arbeitsplätzen im laufenden und kommenden Jahr signifikante Investitionen plant, während nur 2 % der IT-Experten diese Ansicht teilen.

Studie zeigt mangelndes Verständnis des Managements

„Die Studie wirft ein interessantes Licht auf die teils deutlichen Perzeptionsunterschiede von Unternehmensleitung und IT-Teams mit Blick auf die Absicherung digitaler Arbeitsplatzstrukturen“, erläutert Johannes Carl, Expert Manager PreSales – UEM bei Ivanti. „Während die Geschäftsführungsebene ihre Organisation generell gut aufgestellt sieht, bleiben die IT-Experten zurückhaltender. Ob dies auf ein mangelndes Verständnis des Managements der dafür nötigen Technologiekonzepte zurückzuführen ist oder die Kompetenz der Organisation schlicht überschätzt wird, bleibt zu prüfen. Letzteres wäre jedoch gravierend. Denn der Digital Workplace schafft neue Angriffsvektoren, die nur durch konsequente mobile Sicherheitskonzepte wie Zero-Trust-Security und biometrische Authentifizierungsverfahren geschlossen werden können. Hier ist die IT noch stärker gefordert, den engen Austausch mit der Geschäftsführung zu suchen und sich als strategischer Partner zu positionieren.“

Der Digital Workplace ist gekommen, um zu bleiben. In den kommenden Monaten müssen IT- & IT-Security-Teams die Arbeit der letzten 24 Monate intensivieren und hybride Arbeitsformen nicht nur möglich machen, sondern vor allem sie abzusichern. Dabei unterstützen Zero Trust Access, Mobile Threat Defense und Identitätsmanagement.

Mehr bei ivanti.com

Über Ivanti Die Stärke der Unified IT. Ivanti verbindet die IT mit dem Sicherheitsbetrieb im Unternehmen, um den digitalen Arbeitsplatz besser zu steuern und abzusichern. Auf PCs, mobilen Geräten, virtualisierten Infrastrukturen oder im Rechenzentrum identifizieren wir IT-Assets – ganz gleich, ob sie sich On-Premise oder in der Cloud verbergen. Ivanti verbessert die Bereitstellung des IT-Services und senkt Risiken im Unternehmen auf Basis von Fachwissen und automatisierten Abläufen. Durch den Einsatz moderner Technologien im Lager und über die gesamte Supply Chain hinweg hilft Ivanti dabei, die Lieferfähigkeit von Firmen zu verbessern – und das, ohne eine Änderung der Backend-Systeme.