Zero Trust ist die Antwort auf moderne Cyberkriminalität – dieser Überzeugung lässt Sophos mit der Eingliederung seiner Lösung für Zero Trust Network Access (ZTNA) in seine Endpoint-Lösung Intercept X Taten folgen. Damit vereinfacht und verbessert sich der Schutz gegen Ransomware und zukünftige Bedrohungen auf dem Cyberparkett weiter. Ein Interview mit Michael Veit, Security-Experte bei Sophos.

In ihrer bisherigen Historie konzentrierten sich Cybersicherheitsprodukte hauptsächlich darauf, bösartigen Code daran zu hindern, auf Computer zu gelangen und diesen auszuführen. Zurzeit lässt sich allerdings ein Trend beobachten, der ein Umdenken erfordert: Die wachsende Gewissheit, dass Prävention nicht perfekt ist, rückt das Erkennen bösartiger Eingriffsversuche in Netzwerke in den Vordergrund.

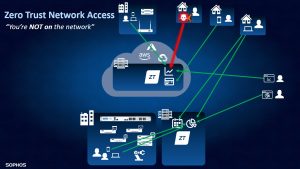

Zero Trust Network Access – ZTNA

In diesem Zusammenhang reagiert Sophos mit einer neuen Lösung, die sich nahtlos in das Adaptive Cybersecurity Ecosystem eingliedert: das Zero-Trust-Network-Access-Modul, das sich vollständig in die Endpoint-Lösung Intercept X integrieren lässt und damit ein transparentes und skalierbares Sicherheitsmodell darstellt. Durch die Möglichkeit, ZTNA in Intercept X inklusive XDR (Extended Detection and Response) und MTR (Managed Threat Response) einzubinden, wird ein Großteil der Komplexität, die die Verwaltung verschiedener Anbieter und Agenten sonst mit sich bringt, beseitigt und bietet durchgehenden Schutz für Endgeräte, Nutzer und ihren Identitäten sowie Applikationen und Netzwerke. Zero Trust beziehungsweise Zero Trust Network Access ist eine der wichtigsten Strategien von Sophos für das gesamte Jahr 2022 und darüber hinaus.

Wo VPN versagt ist es Zeit für ZTNA

B2B Cyber Security: Ist VPN inzwischen veraltet?

Michael Veit, Sophos: “Viele traditionelle Fernzugrifflösungen wie Remote Desktop, IPsec oder SSL-VPN bieten eine starke Verschlüsselung, sonst aber nur wenig Schutz gegen moderne Bedrohungen. Wir beobachten Angreifer, die diese Einschränkungen immer mehr ausnutzen, indem sie Login-Daten in RDPs und VPNs einschleusen, um sich Zugang zum Netzwerk zu verschaffen. Sind sie erst einmal eingedrungen, bewegen sie sich frei umher, was viel zu oft in kostenintensiven Datendiebstählen und Ransomware-Vorfällen mündet. Menschen, Anwendungen, Geräte und Daten sind mittlerweile nicht mehr auf Büroräume beschränkt – sie sind überall, und wir brauchen mehr Möglichkeiten, sie zu schützen. Zero Trust ist ein sehr effektives Sicherheitsprinzip und Sophos ZTNA verkörpert dies in einer praktikablen und einfach zu nutzenden Lösung, um den sicheren Zugang der Nutzer zu den Ressourcen sicherzustellen, die sie benötigen.”

B2B Cyber Security: Ist ZTNA besser als VPN?

Michael Veit, Sophos: Die ZTNA-Mikrosegmente vernetzen sich, um vor Angriffen, heimlichen Aktivitäten im Netzwerk und Datendiebstahl zu schützen. Das Modul authentifiziert permanent Nutzeridentitäten mit multiplen Faktoren, validiert den Zustand der Geräte, bietet strengere Nutzer-Zugangskontrollen und somit weniger Angriffspunkte für Cyberkriminelle. Anders als VPNs, die einen breiten Netzwerkzugang liefern, beseitigt ZTNA dieses stillschweigende Vertrauen und gewährt dem Nutzer nur Zugang zu spezifischen Anwendungen und Systemen im Netzwerk. „Vertraue niemandem, verifiziere alles“ – mit dieser Überzeugung verbessert ZTNA den Schutz, vereinfacht die Verwaltung für IT-Manager und bietet den Mitarbeitern eine problemlose Arbeitspraxis, von wo auch immer sie tätig sind.

Durch ZTNA greifen Mitarbeiter via Cloud auf Webanwendungen mit ihren Daten zu und nicht direkt auf das Firmennetzwerk (Bild: Sophos).

B2B Cyber Security: Wird der Zugriff durch ZTNA sicherer?

Michael Veit, Sophos: ZTNA hilft Unternehmen sich vor klassischen Attacken durch gestohlene Zugangsdaten oder gehackte Zugriffe die direkt ins Netzwerk führen, zu schützen. Will ein externer Mitarbeiter auf seine Arbeitsdaten zugreifen, so musste er sich früher ins Netzwerk einwählen und so agieren, als wäre er an seinem Arbeitsplatz. Aber die Zugriffsmöglichkeiten in das Netzwerk könnten Angreifern in die Hände fallen. Mit ZTNA geht das sicherer: Muss der externe Mitarbeiter auf seine Daten zugreifen, dann bekommt er nur Zugriff auf eine Webapplikation, die seine Daten zu Nutzung bereitstellt. So greift nur die Applikation auf das Netzwerk zu, aber nicht der Nutzer. Somit entfällt viel Angriffsfläche und der Mitarbeiter kann ohne Hürden arbeiten.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.