Wie der Threat Landscape Report von Tenable belegt, sind die am meisten angegriffenen Schwachstellen meist seit vielen Jahren bekannt. Die Angreifer setzen darauf, dass die Patches nicht genutzt wurden und die Lücken niemand überwacht. Bei Microsoft Exchange, Log4Shell oder Follina waren es immer alte Schwachstellen.

Der jährliche erscheinende Threat Landscape Report von Tenable ist veröffentlicht. Der Bericht bestätigt die anhaltende Bedrohung durch bekannte Schwachstellen – also solche, für die bereits Patches zur Verfügung gestellt wurden – als wichtigstes Mittel für Cyberangriffe. Die Ergebnisse basieren auf der Analyse von Cybersicherheitsvorfällen, Schwachstellen und Trends durch das Tenable Research Team im Jahr 2022, einschließlich einer Analyse von 1.335 Datenschutzverletzungen, die zwischen November 2021 und Oktober 2022 öffentlich bekannt wurden.

Report kategorisiert wichtige Schwachstellendaten

Der Tenable Threat Landscape Report kategorisiert wichtige Schwachstellendaten und analysiert das Verhalten von Angreifern. Ziel ist es, Unternehmen dabei zu helfen, ihre Sicherheitsverantwortlichen zu informieren und Prioritäten bei den Sicherheitsmaßnahmen zu setzen. Indem sich Unternehmen auf die Bereiche mit dem größten Risiko konzentrieren und Angriffswege unterbrechen, können sie die Anfälligkeit für Cybervorfälle verringern. Von den analysierten Vorfällen waren mehr als 2,29 Milliarden Datensätze betroffen, was 257 Terabyte an Daten entspricht. Mehr als drei Prozent aller festgestellten Datenschutzverletzungen wurden durch ungesicherte Datenbanken verursacht, was zu einem Verlust von über 800 Millionen Datensätzen führte.

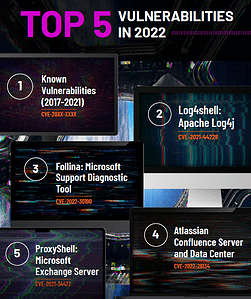

Angreifer haben weiterhin Erfolg mit bekannten und nachweislich ausnutzbaren Schwachstellen, die Unternehmen nicht erfolgreich gepatcht oder behoben haben. Dem Tenable-Bericht zufolge umfasst die Spitzengruppe der am häufigsten ausgenutzten Schwachstellen einen großen Pool an bekannten Schwachstellen, von denen einige bereits im Jahr 2017 veröffentlicht wurden. Unternehmen, die es versäumt haben, Hersteller-Patches für diese Schwachstellen anzuwenden, waren im Jahr 2022 einem erhöhten Risiko von Angriffen ausgesetzt.

2022 Katastrophen: Exchange, Log4Shell, Follina

Zu den am häufigsten ausgenutzten Schwachstellen innerhalb dieser Gruppe gehören mehrere hochgradig gefährliche Schwachstellen in Microsoft Exchange, Zoho ManageEngine-Produkten und Virtual Private Network-Lösungen von Fortinet, Citrix und Pulse Secure. Für die anderen vier am häufigsten ausgenutzten Schwachstellen – darunter Log4Shell, Follina, eine Schwachstelle in Atlassian Confluence Server und Data Center sowie ProxyShell – wurden Patches und Abhilfemaßnahmen in großem Umfang veröffentlicht und waren schnell verfügbar. Tatsächlich wurden vier der ersten fünf Zero-Day-Schwachstellen, die im Jahr 2022 in freier Wildbahn ausgenutzt wurden, am selben Tag veröffentlicht, an dem der Hersteller Patches und Anleitungen zur Schadensbegrenzung herausgab.

„Die Daten verdeutlichen, dass altbekannte Schwachstellen häufig mehr Schaden anrichten als neue“, erklärte Bob Huber, Chief Security Officer und Head of Research bei Tenable. „Cyberangreifer haben immer wieder Erfolg damit, diese übersehenen Schwachstellen auszunutzen, um sich Zugang zu sensiblen Informationen zu verschaffen. Zahlen wie diese zeigen eindeutig, dass reaktive Cybersicherheitsmaßnahmen nach einem Vorfall nicht ausreichen, um das Risiko zu mindern. Die einzige Möglichkeit, das Blatt zu wenden, besteht darin, auf präventive Sicherheit und Exposure Management umzustellen.“

Keine CVEs bei Cloud-Service-Provider-Problemen

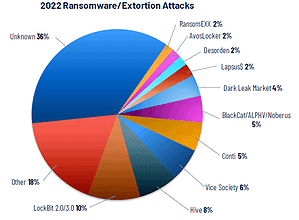

🔎 LockBit 2.0/3.0 liegt definitiv an der Spitze bei erfolgreichen Ransomware-Angriffen (Bild: Tenable).

Die Umstellung auf eine „Cloud-first“-Haltung ermöglicht es Unternehmen, zu wachsen und zu skalieren, birgt aber auch neue Risiken, da Cloud-Service-Provider (CSPs) häufig ohne Vorankündigung Patches und Sicherheitshärtungen durchführen. Schwachstellen, die sich auf CSPs auswirken, werden nicht in einem Sicherheitshinweis gemeldet, mit einer CVE-Kennung versehen oder in den Versionshinweisen erwähnt. Dieser Mangel an Sichtbarkeit macht es für Sicherheitsteams schwierig, das Risiko genau einzuschätzen und den Beteiligten Bericht zu erstatten.

APT-Gruppen schlagen erbarmungslos zu

Neben der Analyse von Schwachstellen und Fehlkonfigurationen untersucht der Bericht auch die Verbreitung von Angriffsgruppen und deren Taktiken. Ransomware ist nach wie vor die häufigste Angriffsmethode, die bei erfolgreichen Angriffen zum Einsatz kommt. Frühere Tenable-Studien ergaben, dass doppelte Erpressung und Ransomware-as-a-Service-Modelle das millionenschwere Ransomware-Ökosystem befeuern. Ransomware-as-a-Service macht es Cyberkriminellen, denen es an technischen Fähigkeiten mangelt, leichter denn je, Ransomware zu kommerzialisieren.

Die LockBit-Ransomware-Gruppe ist ein bekannter Nutzer von Doppel- und Dreifach-Erpressungstaktiken. Sie dominierte den Ransomware-Bereich mit zehn Prozent der analysierten Ransomware-Vorfälle, gefolgt von der Hive-Ransomware-Gruppe (7,5 Prozent), Vice Society (6,3 Prozent) und BlackCat/ALPHV (5,1 Prozent).

Mehr bei Tenable.com

Über Tenable Tenable ist ein Cyber Exposure-Unternehmen. Weltweit vertrauen über 24.000 Unternehmen auf Tenable, um Cyberrisiken zu verstehen und zu reduzieren. Die Erfinder von Nessus haben ihre Expertise im Bereich Vulnerabilities in Tenable.io kombiniert und liefern die branchenweit erste Plattform, die Echtzeit-Einblick in alle Assets auf jeder beliebigen Computing-Plattform gewährt und diese Assets sichert. Der Kundenstamm von Tenable umfasst 53 Prozent der Fortune 500, 29 Prozent der Global 2000 und große Regierungsstellen.