Security-Experten von Proofpoint haben eine neue Hackergruppe mit dem Namen TA866 enttarnt, die zwischen Oktober 2022 und Januar 2023 zehntausende Unternehmen mit Malware attackierte. Die Aktivitäten zielen insbesondere auf Organisationen in Deutschland und USA ab.

Ein Detail bei den Angriffen von TA866 sticht hervor: Die Cyberkriminellen analysieren zunächst Screenshots der IT-Umgebungen ihrer potenziellen Opfer, um besonders lukrative Ziele zu identifizieren. Nur wenn sich weiteres Engagement aus ihrer Sicht lohnt, versuchen sie das Opfer mit einem Bot bzw. einem Stealer zu infizieren.

Angriffsstart mit Screentime

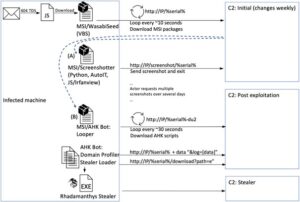

Seit Oktober 2022 bis in den Januar 2023 hinein hat Proofpoint eine Häufung von finanziell motivierten Aktivitäten beobachtet, die die Experten als „Screentime“ bezeichnen. Die Angriffskette beginnt mit einer E-Mail, die einen bösartigen Anhang oder eine URL enthält. Beides führt zu Malware, die als “WasabiSeed” und “Screenshotter” bezeichnet. In einigen Fällen beobachtete Proofpoint im Nachgang zur primären Infektion Aktivitäten, die AHK Bot und Rhadamanthys Stealer umfassten.

Die meisten Kampagnen im Oktober und November 2022 umfassten nur eine begrenzte Anzahl von E-Mails und konzentrierten sich auf eine kleine Zahl von Unternehmen. Die Kampagnen wurden im Durchschnitt ein- bis zweimal pro Woche beobachtet und die Nachrichten enthielten angehängte Publisher-Dateien. Im November und Dezember 2022, etwa zu dem Zeitpunkt, als die Gruppe zur Verwendung von URLs überging, nahm der Umfang der Operationen zu, und das E-Mail-Volumen stieg drastisch an. Typische Kampagnen umfassten Tausende oder sogar Zehntausende von E-Mails und konnten zwei- bis viermal pro Woche beobachtet werden. Im Januar 2023 verringerte sich die Häufigkeit der Kampagnen, allerdings wuchs das E-Mail-Volumen noch stärker an.

Die Infektionskette

Am 23. und 24. Januar 2023 beobachtete Proofpoint zehntausende von E-Mail-Nachrichten, die auf über tausend Unternehmen abzielten. Die Nachrichten hatten Organisationen in den USA und Deutschland zum Ziel. Die verschickten E-Mails schienen auf Thread-Hijacking zu setzen und lockten mit Betreffzeilen wie „Check my presentation“. Diese Nachrichten enthielten bösartige URLs, die eine mehrstufige Angriffskette einleiteten. Wenn ein Benutzer auf die URL klickt, setzt er die Angriffskette in Gang. In einem Blogbeitrag bei Proofpoint werden alle einzelnen Schritte beleuchtet und anhand diverser Screenshots belegt.

Mehr bei proofpoint.com

Über Proofpoint Proofpoint, Inc. ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren.