Cyberkriminelle führen bei ihren Phishing-Angriffen ständig neue Techniken und Taktiken ein, um Opfer zu täuschen und Sicherheitsmaßnahmen zu umgehen. Barracuda hat drei neue Phishing-Taktiken von Cyberkriminellen identifiziert:

Google-Translate-Phishing, Image-Phishing und Angriffe mit Sonderzeichen.

Nach der Analyse von Daten zu Phishing-E-Mails im Januar 2023 haben Sicherheitsforscher von Barracuda drei neue Phishing-Taktiken identifiziert, die von Cyberkriminellen eingesetzt werden: Angriffe, die Google-Translate-Links missbrauchen, Attacken mit Bildanhängen sowie Angriffe mithilfe von Sonderzeichen. Sicherheitshinweise von Dr. Klaus Gheri, Vice President & General Manager Network Security bei Barracuda Networks.

Neue Phishing-Mails noch selten, aber raffiniert

Auch wenn das Volumen dieser Angriffe sehr gering ist – jeder Angriffstyp macht weniger als ein Prozent der Phishing-Angriffe aus, die von Barracudas Machine-Learning-Classifiers erkannt wurden – sind sie weit verbreitet und betreffen jeweils 11 bis 15 Prozent der Unternehmen. Die Wahrscheinlichkeit ist daher hoch, dass viele Unternehmen noch vor Ende des Jahres auf eine dieser bösartigen Nachrichten stoßen könnten.

Gateway-basierte Systeme bieten nur wenig bis gar keinen Schutz gegen diese Art Angriffe, und es würde eine Menge an Tuning und kontrollbasierten Regeln erfordern, um Unternehmen dagegen zu wappnen. Diese Angriffe sind eher dynamischer Natur, bei denen sich die Nutzlast bei der Zustellung ändern kann, wie bei Angriffen mithilfe von Google Translate zu sehen ist. Im Folgenden findet sich ein genauerer Blick auf die drei neuen Taktiken sowie Best Practices, mit denen Unternehmen sich dagegen schützen können.

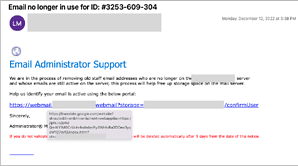

Angriffe, die Google-Translate-Links missbrauchen

Barracuda-Forscher beobachten eine steigende Anzahl von E-Mail-Attacken, die Google-Translate-Dienste nutzen, um bösartige URLs zu verbergen. Diese Angriffe werden gemeinhin als Google-Translate-Phishing, übersetzungsbasiertes Phishing oder Translation Deception Attack bezeichnet. Während nur 0,7 Prozent der Phishing-Angriffe, die von Barracudas Machine-Learning-Classifiers erkannt wurden, Google Translate-Links nutzten, erhielten 13 Prozent der Unternehmen diese Art von Phishing-E-Mails. Im Durchschnitt erhält ein Unternehmen etwa acht dieser E-Mails pro Monat.

Google Translate ist der am häufigsten missbrauchte Dienst, aber die Sicherheitsanalysten haben auch ähnliche Angriffe beobachtet, die hinter anderen beliebten Suchmaschinen versteckt sind. Die Angriffe sind schwer zu erkennen, da sie URLs enthalten, die auf eine legitime Website verweisen. Daher werden von vielen E-Mail-Filtertechnologien nicht erkannt und gelangen in die Postfächer von Nutzern.

Angriffe mit Google Translate-Hilfe sind schwer zu erkennen

Cyberkriminelle nutzen bei diesen Attacken Übersetzungsdienste, um eine harmlose URL zu übersetzen, die sie dann per E-Mail an ihre Opfer senden. Nach der E-Mail-Zustellung ändern die Angreifer die Nutzlast in bösartige Inhalte, sodass Gateway-basierte Abwehrmaßnahmen nur wenig Sicherheit bieten. Angriffe verwenden auch schlecht gestaltete HTML-Seiten oder eine nicht unterstützte Sprache, um die Übersetzung zu umgehen. In diesem Fall liefert Google einfach einen Link zurück zur ursprünglichen URL, der besagt, dass es nicht in der Lage ist, die zugrunde liegende Website zu übersetzen. Nutzer, die fälschlicherweise auf die Seite klicken, werden auf eine Website weitergeleitet, die vom Angreifer kontrolliert wird.

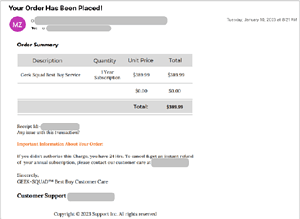

Neue Angriffe mit Bildanhängen

🔎 Die Verwendung von bildbasierten Phishing-Angriffen, hier eine Rechnung als Bild, ist beliebt, da damit viele Angriffe gelingen (Bild: Barracuda).

Auf Bildern basierende Angriffe werden häufig von Spammern eingesetzt. Inzwischen beginnen Angreifer jedoch auch, Bilder ohne Text in ihren Phishing-Angriffen zu verwenden. Diese Bilder enthalten oft einen Link oder eine Telefonnummer für Rückrufe, die zu Phishing-Angriffen führen.

Während nur 0,2 Prozent der von Barracudas Machine-Learning-Classifiers erkannten Phishing-Angriffe, Bildanhänge waren, erhielten 11 Prozent der Unternehmen diese Art von Phishing-E-Mails. Im Durchschnitt erhält ein Unternehmen etwa zwei dieser E-Mails pro Monat. Da diese Angriffe keinen Text enthalten, werden sie von herkömmlichen E-Mail-Gateways nicht erkannt, was es den Angreifern erleichtert, zu ihren Opfern vorzudringen. Bei den meisten Angriffen mit Bildanhängen, die Sicherheitsforscher von Barracuda bisher entdeckt haben, handelte es sich um gefälschte Rechnungen, wie im folgenden Beispiel:

Phishing mit Bildern zielt meist auf Unternehmen

In letzter Zeit sind diese Arten von Angriffen unter dem Begriff Image-Phishing oder Phishing- by-Image bekannt geworden. Sie erfreuen sich bei Kriminellen zunehmender Beliebtheit, da die Benutzer oft eher bereit sind, einem Bild zu vertrauen, das aus einer legitimen Quelle zu stammen scheint. Da die E-Mail-Sicherheitsmaßnahmen immer fortschrittlicher geworden sind, mussten Cyberkriminelle neue Taktiken entwickeln, um der Entdeckung zu entgehen. Bildbasierte Phishing-Angriffe haben sich als effektive Technik zur Umgehung dieser Maßnahmen erwiesen. Die Verwendung von bildbasierten Phishing-Angriffen hat in den letzten zehn Jahren erheblich zugenommen und wird wahrscheinlich auch in Zukunft eine beliebte Taktik für Cyberkriminelle sein.

Verwendung von Sonderzeichen bei Angriffen

Hacker verwenden häufig Sonderzeichen wie Unicode-Codepunkte mit Null-Breite, Satzzeichen, nicht-lateinische Schrift oder Leerzeichen, um einer Erkennung zu entgehen. Während nur 0,4 Prozent der Phishing-Angriffe, die Barracudas Machine-Learning-Classifiers erkannten, diese Art von Angriffen verwendeten, fanden Barracudas Sicherheitsforscher heraus, dass 15 Prozent der Unternehmen Phishing-E-Mails erhielten, die Sonderzeichen auf diese Weise missbrauchten. Im Durchschnitt erhält ein Unternehmen etwa vier dieser bösartigen E-Mails pro Monat.

Haben Sie kurz Zeit?

Nehmen Sie sich ein paar Minuten Zeit für unsere Nutzerumfrage 2023 und helfen Sie B2B-CYBER-SECURITY.de besser zu machen! Sie sollen nur 10 Fragen beantworten und haben sofort eine Chance auf Gewinne von Kaspersky, ESET und Bitdefender. Hier geht es direkt zur UmfrageDie Erkennung dieser Angriffe kann sehr schwierig sein, da es legitime Zwecke für die Verwendung von Sonderzeichen gibt, zum Beispiel in E-Mail-Signaturen. Eine E-Mail-Sicherheitslösung, die mithilfe von maschinellem Lernen erkennt, ob es sich bei der Verwendung von Sonderzeichen um Betrug handelt oder nicht, ist der beste Weg, um zu verhindern, dass diese Bedrohungen zu den Benutzern gelangen.

Zeichen mit Null-Breite sind für Leser unsichtbar

Das folgende Beispiel zeigt mehrere Zeichen mit Null-Breite, die Angreifer verwenden. Diese Zeichen sind für einen Benutzer, der eine Nachricht empfängt, nicht sichtbar, jedoch sind sie im HTML-Code erkennbar:

Diese Attacken werden gemeinhin als „Homographen-Angriffe“ oder einfach als „Angriffe mit Leerzeichen ohne Breite“ bezeichnet. Dieser Angriffstyp wurde häufig beim Typo-Squatting verwendet, bei dem ein Angreifer eine ähnlich aussehende Domäne mit Sonderzeichen registriert, um die Empfänger zu täuschen. In letzter Zeit werden sie jedoch vermehrt innerhalb des E-Mail-Textes eingesetzt, um dem Empfänger vorzugaukeln, dass er E-Mails von einer legitimen Quelle erhält.

Weitere Angriffe, die den neuen Techniken ähneln

Punycode-Angriffe

Wie Sonder- oder Null-Breiten-Zeichen verwenden Punycode-Angriffe Nicht-ASCII-Zeichen in Domänennamen, um gefälschte URLs zu erstellen, die denen legitimer Websites gleichen und Benutzer zur Eingabe ihres Benutzernamens und Passworts oder ihrer Kreditkartennummer verleiten sollen.

URL-Spoofing-Angriffe

Bei diesen Angriffen werden ähnliche Domänen verwendet, die nicht unbedingt mit den tatsächlichen legitimen Websites oder Unternehmen identisch sind. Wie bei Punycode-Angriffen erstellen die Angreifer Anmeldeformulare, in die die Benutzer irrtümlich ihre Anmeldedaten eingeben oder zum Herunterladen vermeintlich sicherer Dateien aufgefordert werden, welche Ransomware oder Malware auf dem lokalen Computer installieren.

Typo-Squatting-Angriffe

Dies ist eine recht häufige Technik, gegen die Gateway-Lösungen einen angemessenen Schutz bieten. In diesem Fall registriert ein Angreifer beispielsweise eine Domäne wie yahooo.com, um die echte Yahoo!-Website zu imitieren.

Watering-Hole-Angriffe

Bei dieser Art von Angriffen zielen Cyberkriminelle absichtlich auf eine Gruppe von Benutzern mittels einer kompromittierten Website ab, von der bekannt ist, dass sie von ihrer Zielgruppe besucht wird. Die Angreifer schleusen bösartigen Code in die Webseite ein und nutzen diesen, um Anmeldedaten oder andere sensible Informationen zu stehlen und sogar Malware oder Ransomware zu installieren.

Wie sich Unternehmen vor neuen Phishing-Angriffen schützen

Angemessener E-Mail-Schutz

Es sollte sichergestellt werden, dass der E-Mail-Schutz bösartige Links und Anhänge scannt und blockiert. Diese sind oft schwer zu erkennen, und bei der Erkennung kommt es häufig zu einer großen Anzahl falsch positiver Ergebnisse. Die besten Lösungen beinhalten eine Analyse mit maschinellem Lernen, die den Bildkontext und den Betreff der E-Mails untersucht und mit den Absenderdaten kombiniert, um festzustellen, ob es sich um einen Angriff handelt oder nicht.

Mitarbeiterschulungen

Es ist wichtig, dass Benutzer darin geschult werden, potenzielle Angriffe zu erkennen und zu melden. Phishing-Angriffe entwickeln sich ständig weiter, daher ist es wichtig, Benutzer über neue Angriffsarten zu informieren. Sicherheitsteams sollten Beispiele für diese Angriffe in die Phishing-Simulationskampagnen des Unternehmens integrieren und Benutzer dazu anhalten, immer zweimal hinzusehen, bevor sie auf einen Link klicken oder ihre Anmeldedaten weitergeben.

Für den Fall, dass eine bösartige E-Mail doch in die Posteingänge eines Benutzers gelangt, sollten Sicherheitsteams ihre Remediation-Tools bereithalten, um alle Instanzen einer bösartigen E-Mail schnell zu identifizieren und aus den Posteingängen zu entfernen. Eine automatisierte Reaktion auf Vorfälle kann dabei helfen, schnell zu reagieren, bevor sich Angriffe im Unternehmen ausbreiten. Ein Schutz gegen Account-Takeover kann darüber hinaus verdächtige Kontoaktivitäten überwachen und Verantwortliche alarmieren, wenn Anmeldeinformationen kompromittiert wurden.

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.