Hacker nutzen den Trick ZeroFont-Phishing: indem sie Schriftarten mit der Größe 0 Punkt in E-Mails verwenden, um bösartige E-Mails so aussehen zu lassen, als wären sie von den Sicherheitstools in Microsoft Outlook sicher gescannt worden.

Phishing-Mails die Schriftarten mit der Größe 0 Punkt enthalten sind nicht ganz neu. Die sogenannte ZeroFont-Phishing-Technik bereits in der Vergangenheit eingesetzt wurde, ist dies das erste Mal, dass sie auf diese Weise dokumentiert wurde. Der ISC Sans-Analyst Jan Kopriva warnt, dass dieser Trick einen massiven Unterschied in der Effektivität von Phishing-Operationen bewirken könnte und Benutzer sich seiner Existenz und seines Einsatzes in freier Wildbahn bewusst sein sollten.

So funktioniert ZeroFont-Phishing

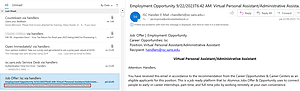

🔎 Eigentlich müsste auf der linken Seite unter dem Betreff die erste Textzeile aus dem rechten Fenster zu sehen sein – hier beginnend mit „Job Offer….“ Aber es wird der Text mit Schriftgröße 0 Punkt angezeigt der falsche Sicherheit vortäuscht (Bild: Jan Kopriva).

Der Trick klingt recht simpel, birgt aber ein enormes Potential: die Neugier der Menschen. Und das funktioniert so: eine Mail mit einem klassischen Phishing-Inhalt wird an einen Nutzer geschickt. Der Phishing-Text in der Mail ist sichtbar und auch alle Links funktionieren. Allerdings: die ersten Zeilen der Phishing-Mail enthalten noch einen zusätzlichen kurzen Text, der aber mit der Schriftgröße 0 Punkt formatiert wurde und so für den Menschen nicht sichtbar ist, sondern nur für die Maschine.

Der Text lautet zum Beispiel „Mail gescannt und gesichert durch [Firmenname]Advanced Threat Protection“ dazu noch ein Datum und eine Zeit. Innerhalb der Mail ist die Zeile zwar nicht sichtbar, aber in der Schnellübersicht zu den Mails wird unter dem „Betreff“ die erste Textzeile eingeblendet, da die Maschine 0 Punkt lesen kann und hier den Text wiederholt.

Die Mail sieht durch ZeroFont-Phishing harmlos aus

Viele Nutzer denken sich nun, dass die Mail bereits durch den Phishing-Filter entschärft wurde und schauen in die Mail hinein. Teilweise klicken sie auch Links an oder denken sogar, dass die E-Mail fälschlicherweise markiert wurde. Damit hat der Trick geklappt. Der Forscher Jan Kopriva zeigt in Screenshots, wie das Ganze funktioniert.

Mehr bei ISC.Sans.edu