Unternehmen können jetzt die Vorteile einer Zero-Trust-Architektur voll ausschöpfen und gleichzeitig das Design des Netzwerks drastisch vereinfachen. Neue Endpoint-Agents für macOS und Windows dienen als vollständiger Ersatz von traditionellen Virtual Private Networks.

Lookout hat neue Windows- und macOS-Endpoint-Agents für seine Lösung Lookout Secure Private Access im Bereich von Zero Trust Network Access (ZTNA) angekündigt, die den vollständigen Ersatz überlasteter Virtual Private Networks (VPNs) durch cloud-gestützte Sicherheit erleichtern. Unternehmen können nun die Vorteile einer Zero-Trust-Architektur voll ausschöpfen und gleichzeitig das Netzwerk-Design drastisch vereinfachen. Laut den Analysten von Gartner werden bis zum Jahr 2025 mindestens 70 Prozent der neuen Remote-Access-Installationen hauptsächlich mit ZTNA anstelle von VPN-Diensten funktionieren. Ende 2021 waren es noch weniger als 10 Prozent.

Zu komplex: ZTNA- und VPN-Architekturen gleichzeitig

Die ersten ZTNA-Produkte bieten nur begrenzte Möglichkeiten zur Weiterleitung des Datenverkehrs. Ältere VPN-Lösungen hingegen unterstützen eine Vielzahl von Protokollen und komplexen Anwendungsfällen, so dass ein vollständiger VPN-Ersatz in vielen Umgebungen von Unternehmen nur schwer durchzufūhren ist. IT-Sicherheitsteams sind oft gezwungen, ZTNA- und VPN-Architekturen gleichzeitig zu betreiben, um bestimmte Legacy-Anwendungen wie zum Beispiel VoIP-Telefone zu unterstützen. Diese Einschränkung führt zu einem komplexen Design von Netzwerken, deren Betrieb und Wartung kostspielig sind.

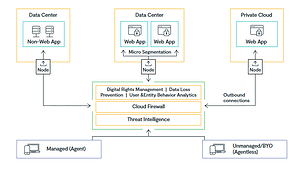

Die neuen Endpoint-Agenten von Lookout für die Betriebssysteme von Windows und macOS erleichtern den vollständigen Übergang zu einer Zero-Trust-Architektur mit Unterstützung für die Steuerung des Datenverkehrs sowohl auf Netzwerk- als auch auf Anwendungsebene. In Verbindung mit Lookout Secure Private Access aus der Cloud können IT-Sicherheits-Teams nun die Menge an Anwendungsfällen, die von herkömmlichen VPNs unterstützt werden, vollständig ersetzen und die Vorteile einer Zero-Trust-Architektur voll ausschöpfen.

VPN stört Zero Trust

Das Grundprinzip von Zero Trust lautet “never trust, always verify”. Alle Anwender und Geräte werden als potenzielle Bedrohungen betrachtet und müssen ständig überprüft und auf die Ressourcen beschränkt werden, die für die Erfüllung einer bestimmten Aufgabe erforderlich sind. VPNs hingegen verfolgen einen Alles-oder-Nichts-Ansatz für die Konnektivität, indem sie es den Benutzern erlauben, sich nur einmal zu authentifizieren und sich danach frei im Netzwerk zu bewegen. Dieser uneingeschränkte Zugang auf Netzwerkebene schafft die Voraussetzungen für seitliche Angriffe. Wenn ein bösartiger Akteur oder eine Malware das VPN überwinden kann, haben sie vollen Zugriff auf alle Anwendungen und sensiblen Daten im Netzwerk des Unternehmens.

Secure Private Access von Lookout bietet zusammen mit Endpoint-Agenten von Windows- und macOS wichtige Sicherheitsvorteile. Dazu gehören:

- Einzigartiger Einblick in den privaten Anwendungsverkehr: IT-Sicherheitsteams können besser nachvollziehen, wie ihre Benutzer mit privaten Anwendungen interagieren, inclusive Sichtbarkeit bis hin zu den tatsächlich abgerufenen Daten.

- Erweiterte Datensicherheit: Die Agenten erleichtern den Einsatz von fortgeschrittenen Kontrollen für die Datensicherheit von privaten Anwendungen der Unternehmen, einschließlich der Lösungen für Data Loss Prevention (DLP) und Enterprise Digital Rights Management (EDRM).

- Detaillierte Steuerung des Datenverkehrs zur Anpassung an heterogene Umgebungen: Die Agenten können so konfiguriert werden, dass der Datenverkehr auf der Grundlage von Faktoren wie Benutzer, Gerät und Standort an bestimmte Ziele geleitet wird. Auf diese Weise kann sichergestellt werden, dass nur autorisierte Benutzer Zugriff auf sensible Daten haben.

- Verbessertes Benutzererlebnis mit Steuerung des Multi-Tunnel-Traffic: Die Agenten leiten den Datenverkehr zu einem der zahlreichen, weltweit verteilten Standorte der Cloud Edge von Lookout und bieten auf diese Weise den kürzesten Weg zwischen dem Benutzer und dem Unternehmen.

- Hochverfügbares, redundantes Multi-Path-Routing: Die Agenten verwenden die weltweit verteilte Cloud Security Platform von Lookkout, um Endanwendern eine hochverfügbare Security Service Edge (SSE) zu bieten, indem sie fortgeschrittene Algorithmen für Pfadauswahl und Routing einsetzen.

- Konsistente Zero-Trust-Durchsetzung mit integrierter Endpoint Security: Die Agenten überwachen kontinuierlich den Zustand der Endpunkte, wenn sie mit Endpoint Protection Platforms (EPPs), Sicherheitszentren von Betriebssystemen und anderen Produkten für Endpoint Security integriert sind.

Über Lookout Die Mitbegründer von Lookout, John Hering, Kevin Mahaffey und James Burgess, schlossen sich 2007 mit dem Ziel zusammen, Menschen vor den Sicherheits- und Datenschutzrisiken zu schützen, die durch die zunehmende Vernetzung der Welt entstehen. Noch bevor Smartphones in jedermanns Tasche waren, erkannten sie, dass Mobilität einen tiefgreifenden Einfluss auf die Art und Weise haben würde, wie wir arbeiten und leben.