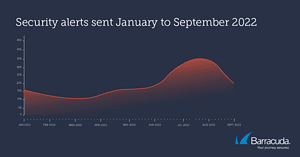

Wie eine Barracuda-Analyse zeigt, steigt die schwere der Sicherheitsbedrohungen während der Urlaubszeit durch Cyber-Angreifer. Jede fünfte Cyberbedrohung zwischen Juni und September 2022 stellte erhöhtes Risiko dar, verglichen mit nur jeder 80sten im Januar des Jahres.

Die neuesten Erkenntnisse zu Bedrohungen, die von Barracudas XDR-Plattform und dem 24/7 Security Operations Center stammen, zeigen, wie sich die Schwere der Bedrohungen im Jahr 2022 entwickelt haben. Im Januar 2022 waren nur etwa 1,25 Prozent Bedrohungsalarme ernsthaft genug, um eine Sicherheitswarnung an den Kunden zu rechtfertigen.

Juni bis September mehr potenzielle Gefahren

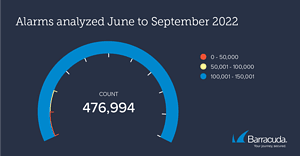

Von den Alarmen, die von den Barracuda-Bedrohungsexperten zwischen Juni und September analysiert wurden, waren jedoch 20 Prozent so schwerwiegend, dass der Kunde auf die potenzielle Gefahr aufmerksam gemacht und aufgefordert wurde, Gegenmaßnahmen zu ergreifen.

Die drei am häufigsten entdeckten Bedrohungen zwischen Juni und September:

1. Erfolgreiche Anmeldung bei Microsoft 365 aus einem verdächtigen Land – „hohes Risiko”

Auf diese Art Angriffe entfielen 40 Prozent aller untersuchten Bedrohungen zwischen Juni und September. Zu den Ländern, die einen automatischen Sicherheitsalarm auslösen, gehören Russland, China, Iran und Nigeria. Bedrohungen mit „hohem Risiko“ sind Ereignisse, die das Potenzial haben, der Kundenumgebung schweren Schaden zuzufügen, und sofortiges Handeln erfordern. Ein erfolgreiches Eindringen in ein Microsoft 365-Konto ist besonders riskant, da es einem Angreifer potenziellen Zugang zu allen vernetzten und integrierten Ressourcen bietet, die das Angriffsziel auf der Plattform gespeichert hat.

2. Kommunikation zu einer IP-Adresse, die der Threat Intelligence bekannt ist – „mittleres Risiko“

Dieser Art von Angriff, der 15 Prozent aller Angriffe ausmachte, umfasst jeden Versuch einer böswilligen Kommunikation von einem Gerät innerhalb des Netzwerks zu einer Website oder einem bekannten Command-and-Control-Server und ähnlichem. Ein „mittleres Risiko“ erfordert Abhilfemaßnahmen, führt aber als Einzelereignis in der Regel nicht zu erheblichen Auswirkungen.

3. Brute-Force-Authentifizierungsversuch des Benutzers – „mittleres Risiko”

Bei diesen automatisierten Angriffen, die 10 Prozent aller Angriffe ausmachten, wird versucht, die Verteidigungsmaßnahmen eines Unternehmens zu durchdringen, indem einfach so viele Name/Passwort-Kombinationen wie möglich ausprobiert werden.

Cyberangreifer haben es auf Unternehmen und IT-Sicherheitsteams abgesehen, wenn diese gegebenenfalls nicht genügend Ressourcen zur Verfügung haben, etwa an Wochenenden, über Nacht oder während der Urlaubszeit. Die oben genannten Analyseergebnisse zeigen, dass Unternehmen dies für kommende Urlaubssaisonen in ihre Sicherheitsstrategie mit einplanen sollten.

Um diesem Risiko zu begegnen, sollten Unternehmen folgende Sicherheitsmaßnahmen ergreifen

- Aktivierung der Multifaktor-Authentifizierung (MFA) für alle Anwendungen und Systeme.

- Sicherstellung, dass alle kritischen Systeme gesichert sind.

- Implementierung einer robusten Sicherheitslösung, die E-Mail-Schutz und Endpoint Detection and Response (EDR) umfasst.

- Sichtbarkeit über die gesamte IT-Infrastruktur.

- Ein rund um die Uhr besetztes Security Operations Center (SOC) zur Überwachung, Erkennung und Reaktion auf Cyberbedrohungen, entweder intern oder über einen vertrauenswürdigen Dienstleister.

Mehr bei BarracudaMSP.com

Über Barracuda MSP Um in der heutigen, sich ständig weiterentwickelnden Cyberbedrohungslandschaft erfolgreich zu sein, müssen Managed Service Provider ihr Geschäft als sicherheitsorientiertes Unternehmen führen. Barracuda MSP ermöglicht es Anbietern von IT-Managed-Services, mit einer Kombination aus mehrschichtigen Sicherheits- und Datenschutzlösungen, preisgekröntem Support und MSP-freundlichen Preisen, ihr Unternehmen einfach zu skalieren. Weltweit vertrauen fast 5.000 IT-Service-Provider in puncto IT-Sicherheit auf die branchenführenden Lösungen von Barracuda MSP.