Neue Gelegenheiten für Hacker: Steigende Anzahl von eher weniger ausgefeilten Angriffen auf OT-Systeme. Mandiant beobachtet schon mindestens seit 2012 Hackergruppen, die behaupten, Zugriff auf internetfähige OT-Systeme zu vermitteln oder zu verkaufen, doch in den letzten Jahren haben die Häufigkeit und der relative Schweregrad der Vorfälle stark zugenommen. Eine Analyse.

Angriffe auf Steuerprozesse der Betriebstechnik (Operational Technology, OT) gelten als sehr komplex, denn die gezielte Störung oder Änderung eines Steuerprozesses zu einem bestimmten Zweck ist in der Regel nicht nur recht kompliziert, sondern auch zeit- und ressourcenaufwendig.

Mehr Attacken – aber auch unausgefeilt

Mandiant Threat Intelligence hat aber auch einfachere Angriffe beobachtet, bei denen sich Hackergruppen, die über unterschiedliche technische Fertigkeiten und Ressourcen verfügten, mithilfe gängiger IT-Tools und -Methoden Zugriff auf OT-Systeme verschafften und mit diesen interagierten.

Diese Aktivitäten sind meist technisch wenig ausgefeilt und auch nicht auf bestimmte Unternehmen ausgerichtet. Die Angreifer verfolgen ideologische, egozentrische oder finanzielle Ziele und nutzen dann die Möglichkeiten, die die zahlreichen mit dem Internet verbundenen OT-Systeme bieten. Da die Hacker keine spezifischen Ergebnisse anstreben, greifen sie einfach beliebige, über das Internet zugängliche Ziele an.

Cyber Physical Intelligence-Team

Das Cyber Physical Intelligence-Team von Mandiant hat in den letzten Jahren vermehrt Angriffe auf internetfähige OT-Systeme beobachtet. In diesem Blogbeitrag stellen wir einige bisher nicht veröffentlichte Angriffe vor und zeigen die Verbindungen zu öffentlich bekannten Sicherheitsvorfällen auf. Diese Angriffe hatten zwar offenbar keine entscheidenden Auswirkungen in der realen Welt, doch da sie immer häufiger auftreten und durchaus auch schwerwiegend sein könnten, stellen wir eine Analyse bereit und informieren über die potenziellen Risiken und Konsequenzen.

Angriffe auf internetfähige OT-Systeme nehmen zu

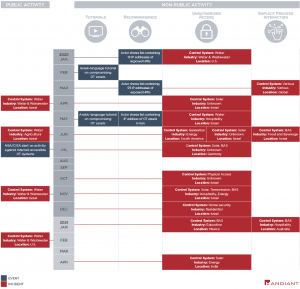

Einige der beobachteten weniger ausgefeilten OT-Angriffe; Jan. 2020 bis April 2021 (Foto: Fireeye / Mandiant)

Mandiant beobachtet schon mindestens seit 2012 Hackergruppen, die behaupten, Zugriff auf internetfähige OT-Systeme zu vermitteln oder zu verkaufen, doch in den letzten Jahren haben die Häufigkeit und der relative Schweregrad der Vorfälle stark zugenommen. In den meisten Fällen versuchen die Angreifer, den Zugriff auf die kompromittierten Systeme zu monetarisieren, aber einige geben auch einfach ihr Wissen weiter. In letzter Zeit sind uns vor allem weniger versierte Angreifer aufgefallen, die bekannte Taktiken, Techniken und Prozesse (TTP) und Standardtools einsetzen, um sich Zugriff auf mit dem Internet verbundene Ressourcen zu verschaffen, mit diesen zu interagieren oder Daten abzurufen. Solche Angriffe gab es in der Vergangenheit kaum.

Diese eher wenig ausgefeilten Angriffe hatten verschiedene Ziele in diversen Branchen – von Solarmodulen und Wasserkontrollsystemen bis zu Gebäudeautomation (GA) und Sicherheitssystemen in akademischen Einrichtungen und Privathaushalten. Einige Ziele in kritischen Infrastrukturen sind sehr sensibel, andere stellten wiederum nahezu kein Risiko dar.

Zeitleiste zeigt deutliches Wachstum

In der folgenden Zeitleiste sehen Sie einige öffentlich bekannte und bisher nicht veröffentlichte Angriffe auf OT-Systeme, die Mandiant zwischen 2020 und Anfang 2021 beobachtet hat. Wir möchten darauf hinweisen, dass es durchaus möglich ist, dass bei diesen Vorfällen eine Interaktion mit den Prozessen stattgefunden hat. Dies lässt sich jedoch nicht zuverlässig nachweisen, da die Beweise in der Regel von den Angreifern selbst stammen. Eine erweiterte Analyse und Einzelschritte zeigt ein Blogbeitrag bei Fireeye bzw. Mandiant.

Mehr bei FireEye.com

Über Trellix Trellix ist ein globales Unternehmen, das die Zukunft der Cybersicherheit neu definiert. Die offene und native XDR-Plattform (Extended Detection and Response) des Unternehmens hilft Unternehmen, die mit den fortschrittlichsten Bedrohungen von heute konfrontiert sind, Vertrauen in den Schutz und die Ausfallsicherheit ihrer Betriebsabläufe zu gewinnen. Die Sicherheitsexperten von Trellix beschleunigen zusammen mit einem umfangreichen Partner-Ökosystem technologische Innovationen durch maschinelles Lernen und Automatisierung, um über 40.000 Geschäfts- und Regierungskunden zu unterstützen.