Chinesische Hacker greifen mithilfe gefälschter Messenger-Apps auf persönliche Nutzerdaten zu. Dazu gehören Inhalte von Nachrichten, Kontaktdaten und Anrufprotokolle. Besonders perfide: Die beiden als legitime Apps getarnten Wanzen waren über die offiziellen App-Stores Google Play und Samsung Galaxy Store erhältlich.

Beim koreanischen Hersteller sind die Anwendungen sogar weiterhin verfügbar. Bis Mai 2023 nahmen die Hacker tausende Nutzer auf der ganzen Welt ins Visier. Ein Hauptziel ist vor allem Deutschland. Das Team um ESET Forscher Lukas Stefanko hat die beiden Apps „Signal Plus Messenger“ und „FlyGram“ entdeckt, die sich als legitime Signal- und Telegram-Messenger tarnen. Beide installieren die BadBazaar-Spyware, die früher bereits zur Unterdrückung von Uiguren und anderen Minderheiten in China zum Einsatz kam.

Fake-Apps für Signal und Telegram

Die Spionage-Apps weisen die gleichen Funktionen auf wie die Original-Apps: Nutzer können mit ihnen Nachrichten schreiben und Bilder verschicken, ohne Verdacht zu schöpfen. Beide Anwendungen sind nach der Entdeckung durch ESET aus dem Google Play Store entfernt worden, im Samsung Galaxy Store waren sie noch lange verfügbar. Auf diversen Seiten mit Apps und APKs finden sich die gefälschten Apps weiterhin.

Wie die Hacker vorgingen

Bei Signal und Telegram handelt es sich um quelloffene Anwendungen. Das bedeutet, jeder kann ihren Quellcode einsehen und verändern. Hacker machten sich dies zunutze, indem sie das funktionierende Grundgerüst der Messenger um ihren Schadcode erweiterten. Danach veröffentlichten sie diese in den App-Stores. Der Vorteil für Cyberkriminelle bei dieser Methode besteht darin, dass die „neue“ App denselben Funktionsumfang wie das Original vorweist und so den Anschein von Legalität erweckt. Nutzer merken in der Praxis keinen Unterschied zur offiziellen Anwendung.

Nach dem ersten Start von Signal Messenger Plus muss sich der Benutzer genau wie bei der offiziellen Signal-App für Android anmelden. Danach verbindet sich die Malware mit den Servern der Hacker. Die App spioniert Nachrichten aus, indem sie die Funktion “Gerät verbinden” zweckentfremdet. Dies geschieht, indem das kompromittierte Gerät automatisch mit dem Signal-Gerät des Angreifers verbunden wird. Diese Spionagemethode ist insofern einzigartig, als dass diese Funktion bis jetzt noch nie von Malware missbraucht wurde.

Gefälschte Telegram-App FlyGram

Auch bei der gefälschten Telegram-App FlyGram meldet sich das Opfer an, wie es der offizielle Messenger erfordert. Noch bevor die Anmeldung abgeschlossen ist, erhalten FlyGram und die Malware BadBazaar die Möglichkeit, sensible Informationen vom Gerät abzuführen. FlyGram kann auf Telegram-Backups zugreifen, wenn der Benutzer eine bestimmte, von den Hackern hinzugefügte Funktion aktiviert hat. Diese Funktion war in mindestens 13.953 Benutzerkonten aktiv. Angreifer sind mit FlyGram zwar in der Lage, einige Metadaten zu protokollieren, beispielsweise Kontaktlisten, Anrufprotokolle sowie Geräte- und Netzwerkinformationen. Auf Daten und Nachrichten, die in Telegram verschickt werden, erhalten die Hacker allerdings keinen Zugriff.

Nutzer weltweit betroffen

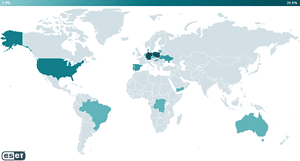

🔎 In diesen Ländern wurden die gefälschten Apps für Signal und Telegram am meisten verbreitet (Bild: ESET).

ESET hat in vielen Ländern und Regionen Aktivitäten von gefälschten Apps registriert. Besonders betroffen sind Android-Geräte in Europa, allen voran Deutschland und Polen. Auch in Australien, Südamerika, Afrika sowie Nord- und Südamerika ist die Malware aktiv. Darüber hinaus verbreiteten Cyberkriminelle einen Link zu FlyGram im Google Play Store in einer uigurischen Telegram-Gruppe. Apps der BadBazaar-Malware-Familie wurden in der Vergangenheit bereits gegen Uiguren und andere turksprachige ethnische Minderheiten außerhalb Chinas eingesetzt.

Vorsicht vor Apps von unbekannten Entwicklern

Nutzer sollten bei der Installation von Messenger-Diensten und anderen Apps immer auf den Entwickler beziehungsweise das Unternehmen hinter dem Dienst achten. Im Zweifelsfall sollte die Wahl immer auf den offiziellen Hersteller fallen. Die beiden Fake-Messenger lassen sich immer noch über den Samsung Galaxy Store und diverse Drittanbieterseiten herunterladen. Auf keinen Fall dürfen User sie auf ihre Smartphones installieren. Zudem ist der Einsatz einer Security-App, auch auf Mobilgeräten, ratsam. So wird der Download oder die Installation der App frühzeitig unterbunden und eine Infektion des Systems vermieden.

Mehr bei ESET.com

Über ESET ESET ist ein europäisches Unternehmen mit Hauptsitz in Bratislava (Slowakei). Seit 1987 entwickelt ESET preisgekrönte Sicherheits-Software, die bereits über 100 Millionen Benutzern hilft, sichere Technologien zu genießen. Das breite Portfolio an Sicherheitsprodukten deckt alle gängigen Plattformen ab und bietet Unternehmen und Verbrauchern weltweit die perfekte Balance zwischen Leistung und proaktivem Schutz. Das Unternehmen verfügt über ein globales Vertriebsnetz in über 180 Ländern und Niederlassungen in Jena, San Diego, Singapur und Buenos Aires. Für weitere Informationen besuchen Sie www.eset.de oder folgen uns auf LinkedIn, Facebook und Twitter.