LockBit, die aktuell aktivste Ransomware-Gruppe, weitete seine Aktivitäten im April auf macOS-Geräte aus. Weiterhin werden Schwachstellen der Druckersoftware PaperCut aktiv ausgenutzt. Vice Society und Play, die gerne den Bildungssektor angreifen, haben neue Methoden entwickelt. Ein kurzer Überblick, über die entdeckten Gefahren im April.

Gerade weil das Mac-Ökosystem traditionell fast frei von Ransomware ist, handelt es sich bei der neuen macOS-Ransomware von LockBit um eine gefährliche Entwicklung in der Bedrohungslandschaft. Die neuen Aktionen zeigen, dass LockBit seine Operationen weiter diversifiziert und sich aktuell aktiv in der Entwicklung für eine Malware für macOS befindet. Die auf die arm64-Architektur von macOS abzielende Variante tauchte erstmals im November und Dezember 2022 auf VirusTotal auf, blieb aber bis Ende April 2023 unbemerkt.

LockBit-Encryptor in Testphase

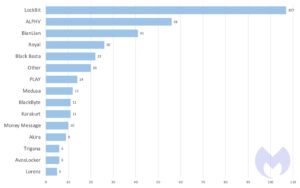

🔎 Die APT-Gruppe LockBit steht weiterhin an der Spitze bei der Anzahl an Attacken (Bild: Malwarebytes).

Bislang scheinen die von Malwarebytes analysierten LockBit-macOS-Samples jedoch harmlos zu sein. Die Malware nutzt eine ungültige Signatur und ist unter anderem mit Bugs, wie Pufferüberläufen, behaftet, was bei der Ausführung unter macOS zu einem vorzeitigen Abbruch führt. „In seiner aktuellen Form wirkt der LockBit-Encryptor nicht wirklich ausgereift“, sagt Thomas Reed, Director of Mac and Mobile Platforms bei Malwarebytes. „Seine tatsächliche Funktionsfähigkeit könnte sich in Zukunft jedoch verbessern − je nachdem wie vielversprechend künftige Tests ausfallen.“

Laut Malwarebytes könnte die Arbeit von LockBit an einer macOS-Ransomware-Variante ein Anzeichen dafür sein, dass es in Zukunft mehr Ransomware für das Mac-Ökosystem geben wird.

Cl0p nutzt Schwachstellen der Druckersoftware PaperCut

Die russische Hackergruppe Cl0p, die im März durch die Ausnutzung einer Zero-Day-Schwachstelle in GoAnywhere MFT und insgesamt 104 Angriffe bekannt geworden war, wurde im April von Microsoft dabei identifiziert, wie sie kritische Sicherheitslücken in PaperCut ausnutzte, um Unternehmensdaten zu stehlen.

PaperCut ist eine Druckmanagementsoftware, die im April sowohl von Cl0p als auch von LockBit angegriffen wurde. Dabei wurden zwei schwerwiegende Sicherheitslücken ausgenutzt: eine, die Remotecodeausführung ermöglicht (CVE-2023-27350), und eine, die die Offenlegung von Informationen erlaubt (CVE-2023-27351). Cl0p-Mitglieder nutzten die TrueBot-Malware und ein Cobalt Strike-Beacon, um sich durch das Netzwerk zu schleichen und Daten abzugreifen. Ansonsten zog sich die Ransomware-Bande mit nur vier Angriffen im April jedoch weitestgehend zurück.

Laut der Analyse des Threat-Intelligence-Teams von Malwarebytes war LockBit im April 2023 damit erneut die aktivste Ransomware-Gruppe. Sie meldete insgesamt 107 Opfer auf ihrer Leak-Website im Darknet. Darauf folgen ALPHV mit 56 Opfern, BianLian mit 41 Opfern, Royal mit 26 Opfern und Black Basta mit 22 Opfern.

Vice Society und Play entwickeln ausgefeilte Methoden

Die für ihre Angriffe auf den Bildungssektor bekannte Ransomware-Gruppe Vice Society hat kürzlich ein PowerShell-Skript für automatisierten Datendiebstahl veröffentlicht. Das von Palo Alto Networks Unit 42 entdeckte Tool zur Datenexfiltration nutzt geschickt LotL-Techniken (Living-off-the-Land), um nicht entdeckt zu werden.

Unabhängig davon hat die Ransomware-Gruppe Play zwei ausgeklügelte .NET-Tools entwickelt, um ihre Cyberangriffe noch effektiver zu gestalten: Grixba und VSS Copying Tool. Grixba überprüft Antivirenprogramme, EDR-Suiten und Backup-Tools, um effektiv die nächsten Schritte eines Angriffs zu planen. Das VSS Copying Tool umgeht den Windows Volume Shadow Copy Service (VSS), um Dateien aus System-Snapshots und Backups zu stehlen. Beide Tools wurden mit dem Costura .NET-Entwicklungstool entwickelt, um eine einfache Installation auf den Systemen potenzieller Opfer zu ermöglichen.

Da Vice Society, Play und andere Ransomware-Gruppen zunehmend ausgefeilte LotL-Methoden und hochentwickelte Tools wie Grixba einsetzen, wird es für Unternehmen und deren Verteidigungsstrategie immer entscheidender, sowohl bösartige Tools als auch die böswillige Verwendung legitimer Tools innerhalb eines Netzwerks proaktiv zu erkennen.

Haben Sie kurz Zeit?

Nehmen Sie sich ein paar Minuten Zeit für unsere Nutzerumfrage 2023 und helfen Sie B2B-CYBER-SECURITY.de besser zu machen! Sie sollen nur 10 Fragen beantworten und haben sofort eine Chance auf Gewinne von Kaspersky, ESET und Bitdefender. Hier geht es direkt zur UmfrageLänder: Deutschland am dritthäufigsten betroffen

Die USA führen die Liste der am stärksten von Ransomware betroffenen Länder auch im April mit 170 bekannten Angriffen an, gefolgt von Kanada mit 19 Angriffen. Deutschland folgt mit 15 bekannten Angriffen im April an dritter Stelle.

Bei den Branchen bleibt der Dienstleistungssektor mit 77 bekannten Opfern unverändert das beliebteste Ziel für Ransomware-Angriffe. Sowohl der Gesundheits- als auch der Bildungssektor verzeichneten im April einen starken Anstieg: Der Bildungssektor erlebte die höchste Anzahl an Angriffen (20) seit Januar 2023 und auch der Gesundheitssektor hatte die höchste Angriffszahl (37) in diesem Jahr zu verzeichnen.

Neue Ransomware-Gruppe Akira

Akira ist eine neue Ransomware-Gruppe, die seit März 2023 Unternehmen weltweit angreift. Allein im April veröffentlichte die Gruppe Daten aus Angriffen auf neun Unternehmen verschiedener Branchen wie Bildung, Finanzen oder Fertigung. Sobald die Ransomware ausgeführt wird, löscht sie Windows Volumenschattenkopien, verschlüsselt Dateien und hängt die Dateierweiterung .akira an letztere an. Wie die meisten Ransomware-Banden stiehlt Akira Unternehmensdaten und verschlüsselt sie dann, um eine doppelte Erpressung zu ermöglichen. Bisher wurden auf der Leak-Website von Akira Daten zwischen 5,9 GB und 259 GB veröffentlicht.

Akira fordert Lösegelder zwischen 200.000 US-Dollar und mehreren Millionen US-Dollar – und scheint zudem dazu bereit zu sein, Lösegeldforderungen für Unternehmen zu senken, wenn diese nur die Veröffentlichung der von Akira gestohlenen Daten verhindern wollen, aber keinen Decryptor benötigen.

Neue Ransomware-Gruppe Trigona

Die Ransomware-Gruppe Trigona tauchte erstmals im Oktober 2022 auf und griff seitdem verschiedene Branchen weltweit an. Im April wurden sechs Angriffe der Gruppe bekannt. Die Angreifer verwenden Tools wie NetScan, Splashtop und Mimikatz, um sich Zugang zu verschaffen und sensible Informationen von den Zielsystemen zu sammeln. Darüber hinaus verwenden sie Batch-Skripte, um neue Benutzerkonten zu erstellen, Sicherheitsfunktionen zu deaktivieren und ihre Spuren zu verwischen.

Ransomware Money Message

Money Message ist eine neue Ransomware, die sowohl Windows- als auch Linux-Systeme unter Einsatz fortschrittlicher Verschlüsselungstechniken angreift. Im April setzten Cyberkriminelle die Ransomware Money Message ein, um mindestens zehn Opfer anzugreifen. Die Kriminellen hatten es dabei auch auf einige große Unternehmen im Wert von mehreren Milliarden US-Dollar abgesehen, zum Beispiel den taiwanesischen Hersteller von Computerhardware MSI (Micro-Star International).

Mehr bei Malwarebytes.com

Über Malwarebytes Malwarebytes schützt Privatanwender und Unternehmen vor gefährlichen Bedrohungen, Ransomware und Exploits, die von Antivirenprogrammen nicht erkannt werden. Malwarebytes ersetzt dabei vollständig andere Antivirus-Lösungen, um moderne Cybersecurity-Bedrohungen für Privatanwender und Unternehmen abzuwenden. Mehr als 60.000 Unternehmen und Millionen Nutzer vertrauen Malwarebytes innovativen Machine-Learning-Lösungen und seinen Sicherheitsforschern, um aufkommende Bedrohungen abzuwenden und Malware zu beseitigen, die antiquierte Security-Lösungen nicht entdecken. Mehr Informationen finden Sie auf www.malwarebytes.com.