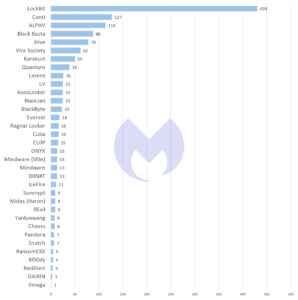

Wie bereits in den Vormonaten bleibt auch im August LockBit die mit Abstand aktivste Ransomware. Erst danach folgt Triple Extortion: die Attacke mit DDoS neben Verschlüsselung und Erpressung. Das zumindest zeigt der aktuelle Ransomware-Report August von Malwarebytes.

Das Threat-Intelligence-Team von Malwarebytes konnte der Ransomware-Gruppe im August 2022 62 Angriffe zuschreiben (im Vergleich zu 61 Angriffen im Juli 2022 und 44 Angriffen im Juni 2022). Für REvil vermerkt Malwarebytes hingegen nur einen Angriff im August. RansomEXX meldet sein erstes Opfer seit vier Monaten und auch Snatch meldet sich nach 40 Tagen Inaktivität mit einem Angriff zurück. Interessant ist, dass das auf der Snatch-Website gelistete Opfer im April auch bei REvil gelistet war. Es ist jedoch nicht ungewöhnlich, dass Opfer mehrfach angegriffen werden. Diese Auffälligkeit deutet also nicht zwangsweise auf eine Kooperation hin.

Conti, REvil, DarkSide ziehen die Köpfe ein

Wie bereits im Ransomware-Report Juni beschrieben, beruht ein Teil des Erfolgs von LockBit darauf, dass die Ransomware-Gruppe bisher fatale Fehltritte wie etwa von Conti, REvil oder DarkSide vermieden hat. Aufgrund ihrer Aktivität ist jedoch davon auszugehen, dass auch diese Gruppe bereits die Aufmerksamkeit der US-Strafverfolgungsbehörden auf sich gezogen hat. Zwischen März 2022 und August 2022 hat LockBit 430 bekannte Angriffe in 61 verschiedenen Ländern verübt. Damit war LockBit für jeden dritten bekannten Ransomware-Angriff in diesem Zeitraum verantwortlich. Zwischen März 2022 und August 2022 konnte Malwarebytes der Gruppe im Durchschnitt rund 70 Angriffe pro Monat zuschreiben, während der Durchschnittswert der anderen von Malwarebytes beobachteten Gruppen nie über sieben lag.

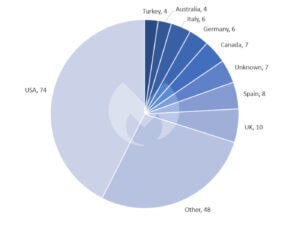

Bei der Verteilung der Ransomware-Angriffe nach Ländern war die USA im August 2022 mit 74 Angriffen erneut mit Abstand am häufigsten von Ransomware-Angriffen betroffen. Dies ist jedoch nach Einschätzung von Malwarebytes mehr auf die Größe ihres Dienstleistungssektors und damit auf die große Anzahl potenzieller Opfer zurückzuführen als auf eine gezielte Ausrichtung. Zehn Angriffe erfolgten im Vereinigten Königreich, acht in Spanien, sieben in Kanada und sechs in Deutschland.

Die Zukunft von Ransomware: Neue Taktiken

Im August deuten zwei Ereignisse darauf hin, wie sich die Taktiken von Ransomware-Gruppen über die „Doppelte Erpressung“ (engl. Double Extortion) – die größte Innovation bei Ransomware-Taktiken in den letzten Jahren – hinaus entwickeln könnte. Ursprünglich verlangten verschlüsselte Ransomware-Dateien sowie die dahinter agierenden Gruppen ein Lösegeld im Gegenzug für ein Entschlüsselungstool. Es war nahezu unmöglich, die Dateien ohne dieses Tool zu entschlüsseln. Die Opfer konnten die Zahlung des Lösegelds nur vermeiden, indem sie die verschlüsselten Dateien aus Backups wiederherstellten.

Ende 2019 begann die Gruppe hinter der Maze-Ransomware schließlich damit, Dateien von ihren Opfern zu stehlen, bevor sie sie verschlüsselte. Sie drohte damit, die gestohlenen Dateien im Dark-Web zu veröffentlichen. Das gab den Opfern den Anreiz, das Lösegeld zu bezahlen, selbst wenn sie ihr System aus Backups wiederherstellen konnten. Diese Taktik wurde schnell kopiert und ist heute Standard für große Ransomware-Gruppen.

Dreifach-Angriff: DDoS, Verschlüsselung, Erpressung

Neu ist die Strategie der dreifachen Erpressung: Im August stahl LockBit in einem Double-Extortion-Angriff Daten des Cybersicherheitsunternehmens Entrust. Laut LockBit bestand die ungewöhnliche Reaktion des Opfers darin, die Ransomware-Gruppe an der Veröffentlichung der gestohlenen Daten zu hindern, indem es einen DDoS-Angriff (Distributed-Denial-of-Service) gegen die Leak-Site der Gruppe startete. Dieser Angriff verzögerte das Datenleck, scheint es jedoch nicht verhindert zu haben. Er inspirierte LockBit aber dazu, nun das Gleiche zu versuchen. Nachdem die Gruppe gesehen hatte, wie effektiv DDoS-Angriffe sein können, verkündete sie in einem Hackerforum, dass sie nun plant, DDoS neben Verschlüsselung und Erpressung als dritten Schlagstock gegen ihre Opfer einzusetzen. Im Text bezeichnete LockBit die Taktik als „Triple Extortion“.

Die Äußerungen von Ransomware-Gruppen müssen immer mit Vorsicht genossen werden. Potenziell gefährdete Unternehmen sollten die Warnung jedoch ernst nehmen, denn die Vorgehensweise ist tatsächlich nicht neu. Die DDoS-Erpressung ist eine ältere Taktik als das Verschlüsseln von Dateien und das Fordern von Lösegeld. Sie kam in den letzten Jahren einfach weniger zum Einsatz.

Wird Ransomware letztlich verschwinden?

Das Durchsickern von Daten ist eine so erfolgreiche Taktik, dass sich manche Gruppen, so zum Beispiel Karakurt, nicht mehr die Mühe machen, Dateien zu verschlüsseln. Sie verlassen sich voll und ganz auf die Bedrohung durch die gestohlenen und durchgesickerten Daten. Das Threat-Intelligence-Team von Malwarebytes geht davon aus, dass in Zukunft mehr Banden diesen Ansatz verfolgen werden.

Seit Ransomware-Gruppen etwa vor fünf Jahren damit begonnen haben, „Big Game“-Taktiken anzuwenden, haben sich die für einen erfolgreichen Angriff erforderlichen Fähigkeiten verändert. Bei einem „Big Game“-Angriff ist die verschlüsselnde Malware nur eine Ressource. Der Erfolg eines Angriffs liegt hingegen in der Fähigkeit, ein Ziel zu finden, dessen Wert zu verstehen und dann in sein Netzwerk einzubrechen, ohne dabei entdeckt zu werden.

Dies hat zu einer erheblichen Spezialisierung geführt, wobei einige kriminelle Gruppen die Software bereitstellen, andere als Zugangsvermittler arbeiten und wieder andere die Angriffe letztlich tatsächlich durchführen. Die Fähigkeiten, die Access Broker und Angreifer entwickelt haben, lassen sich nicht nur für die Verbreitung von Ransomware nutzen, sondern auch für die Überwachung, Sabotage, Spionage und Datenexfiltration.

Sanktionen machen es auch Ransomware-Gruppen schwerer

Wenn also Ransomware keine nennenswerten Einnahmen mehr erzielt, muss davon ausgegangen werden, dass sich Cyberkriminelle einfach andere Angriffsformen nutzen werden. Der Druck, dies zu tun, begann mit verbesserten Backups – und hat sich durch den Krieg Russlands in der Ukraine noch verstärkt. Denn seit Beginn des Krieges ist es für Ransomware-Gruppen aufgrund drohender Sanktionen noch schwieriger geworden, Lösegeldzahlungen zu erhalten. Einige Experten in der Sicherheitsbranche sagen daher das baldige Ende von Ransomware voraus.

Malwarebytes hingegen erwartet keinen plötzlichen Wandel, auch wenn der langfristige Trend sicherlich darin besteht, dass sich Gruppen von der Verschlüsselung abwenden. Tatsache ist, dass einige Gruppen zunehmend Schwierigkeiten haben, ihre Forderungen ohne Verschlüsselung durchzusetzen. Zudem ist Verschlüsselung nach wie vor die Taktik der Wahl bei einer der aktuell erfolgreichsten Ransomware-Gruppen: LockBit.

Neue Ransomware-Gruppen im August

Auch scheint es, als hätten die Cyberkriminellen selbst das bevorstehende Ende von Ransomware-as-a-Service noch nicht mitbekommen. Im August tauchten, wie auch bereits im Juli, wieder einige neue Gruppen auf: D0nut mit 13 Angriffen, IceFire mit 11 Angriffen, Bl00dy mit 5 Angriffen und DAIXIN mit 3 Angriffen. Auffällig ist dabei Bl00dy: Die Gruppe hat keine Leak-Site, sondern nutzt stattdessen die Messaging-App Telegram.

Mehr bei Malwarebytes.com

Über Malwarebytes Malwarebytes schützt Privatanwender und Unternehmen vor gefährlichen Bedrohungen, Ransomware und Exploits, die von Antivirenprogrammen nicht erkannt werden. Malwarebytes ersetzt dabei vollständig andere Antivirus-Lösungen, um moderne Cybersecurity-Bedrohungen für Privatanwender und Unternehmen abzuwenden. Mehr als 60.000 Unternehmen und Millionen Nutzer vertrauen Malwarebytes innovativen Machine-Learning-Lösungen und seinen Sicherheitsforschern, um aufkommende Bedrohungen abzuwenden und Malware zu beseitigen, die antiquierte Security-Lösungen nicht entdecken. Mehr Informationen finden Sie auf www.malwarebytes.com.