Die QakBot-Malware birgt ein hohes Sicherheitsrisiko durch die oft niedrige Erkennungsrate. QakBot wird durch XLSB-Dateien verteilt und ist somit schwer zu erkennen.

Qakbot ist zwar nicht neu am Himmel der Malware, allerdings warnt das Hornetsecurity Security Lab nun vor einer neuen Verbreitungsart: Die IT-Sicherheitsexperten haben entdeckt, dass XLM-Makros in XLSB-Dokumenten zur Verbreitung der QakBot-Malware verwendet werden. Da sowohl XLM-Makros als auch das XLSB-Dokumentenformat unüblich sind, haben diese neuen schädlichen Dokumente eine sehr niedrige Erkennungsrate durch aktuelle Antiviren-Lösungen.

Was ist QakBot?

QakBot (auch bekannt als QBot, QuakBot, Pinkslipbot) gibt es seit 2008. Die Malware wird über Emotet verbreitet, indem Emotet den QakBot-Loader bei infizierten Opfern herunterlädt. QakBot wird aber auch direkt per E-Mail verteilt. Zu diesem Zweck wird in den Kampagnen das E-Mail-Conversation-Thread-Hijacking genutzt — also auf E-Mails geantwortet, die in den Postfächern der Opfer gefunden werden. QakBot ist außerdem dafür bekannt, Angriffe zu eskalieren, indem es die ProLock-Ransomware herunterlädt.

Warum werden die Attacken nicht erkannt?

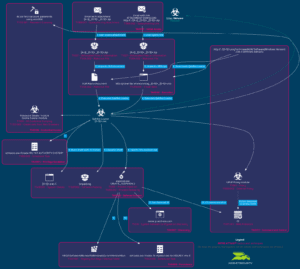

Ablauf einer QakBot-Attacke via XLM-Makros in XLSB-Dokumenten. Info: Hornetsecurity Security Labs (zum vergrößern Klicken)

XLSB ist ein binäres Excel-Arbeitsmappenformat, dessen Hauptzweck darin besteht, das Lesen und Schreiben in der Datei zu beschleunigen und die Größe sehr komplexer Tabellenkalkulationen zu reduzieren. Mit der derzeitigen Rechenleistung und Speicherverfügbarkeit nahm jedoch der Bedarf an diesem Binärformat ab und wird heute nur noch selten verwendet.

Laut den Experten des Hornetsecurity Security Labs führt die Kombination mit den alten und ebenfalls nicht sehr häufig erkannten XLM-Makros dazu, dass die aktuellen Dokumente von keiner der auf VirusTotal aufgeführten Antiviren-Lösungen als schädlich identifiziert werden.

Getarnt in einer ZIP-Datei

Die QakBot-XLSB-Dateien werden in einer angehängten ZIP-Datei verteilt. Diese ZIP-Datei enthält das XLSB-Dokument, das beim Öffnen vorgibt, ein von DocuSign verschlüsseltes Dokument zu sein. Der Benutzer muss „Editieren aktivieren“ und „Inhalt aktivieren“, um es zu entschlüsseln.

Die URL wird über das XLM-Makro zusammengesetzt und täuscht den Download einer PNG-Datei vor.

In Wirklichkeit ist die PNG-Datei aber die ausführbare Datei des QakBot-Laders.

Was kann gegen diese Angriffsmethode getan werden?

- Die meisten Antiviren-Lösungen konzentrieren sich auf moderne VBA-Makro-Malware, erkennen aber wiederauftauchende alte und heutzutage weniger verbreitete XLM-Makros und XLSB-Dokumente häufig nicht.

- Unternehmen sollten daher auf fortgeschrittene Sicherheitsservices zurückgreifen, die in der Lage sind, innerhalb kürzester Zeit auf neue Bedrohungen und Angriffsmethoden zu reagieren.

Eine detaillierte Analyse dieser Angriffsmethode stellen die Sicherheitsexperten aus dem Hornetsecurity Security Lab auf ihren Blog zur Verfügung.

Mehr dazu bei HornetSecurity.com

Über Hornetsecurity Hornetsecurity ist der in Europa führende deutsche Cloud Security Provider für E-Mail und schützt die IT-Infrastruktur, digitale Kommunikation sowie Daten von Unternehmen und Organisationen jeglicher Größenordnung. Seine Dienste erbringt der Sicherheitsspezialist aus Hannover über weltweit 10 redundant gesicherte Rechenzentren. Das Produktportfolio umfasst alle wichtigen Bereiche der E-Mail-Security, von Spam- und Virenfilter über rechtssichere Archivierung und Verschlüsselung, bis hin zur Abwehr von CEO Fraud und Ransomware. Hornetsecurity ist mit rund 200 Mitarbeitern global an 12 Standorten vertreten und operiert mit seinem internationalen Händlernetzwerk in mehr als 30 Ländern.