Benzinversorger Oiltanking ist prominentes Opfer der neuen Ransomware-Gruppe ALPHV – BlackCat. Varonis Threat Labs: Gezielte Rekrutierung von Partnern durch finanziell attraktive Angebote mit Ausschüttungen von bis zu 90 Prozent der Profite.

Die Varonis Threat Labs beobachten seit Ende 2021 verstärkte Aktivitäten der Ransomware-Gruppe ALPHV (auch bekannt als BlackCat), die als Ransomware-as-a-Service-Anbieter (RaaS) aktiv neue Partner rekrutiert, insbesondere auch (ehemalige) Mitglieder anderer Banden wie REvil, BlackMatter und DarkSide. So geht der Angriff auf den Tankstellen-Zulieferer Oiltanking, durch den unter anderem Shell betroffen war, auf BlackCat zurück. Zu den weiteren Zielen gehören größere Unternehmen aus den unterschiedlichsten Branchen wie Unternehmensdienstleistungen, Bauwesen, Energie, Mode, Finanzen, Logistik, Fertigung, Pharmazie, Einzelhandel und Technologie. Die Opfer stammen insbesondere aus Australien, Frankreich, Deutschland, Italien, Niederlande, Spanien, Großbritannien und den USA. Die Forderungen reichen dabei von 400.000 bis zu 3 Millionen US-Dollar.

BlackCat fordert Lösegelder in Millionenhöhe

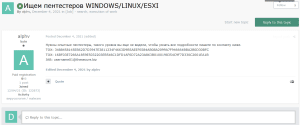

ALPHV wurde erstmals im November 2021 beobachtet und bietet Ransomware als Dienstleistung an. Dabei wird die übliche Taktik der Double Extortion, bei der sensible Daten vor der Verschlüsselung entwendet und den Opfern mit einer Veröffentlichung gedroht wird, durch eine weitere Eskalationsstufe erweitert (Triple Extortion): Dabei drohen die Cyberkriminellen zudem auch einen DDoS (Distributed Denial of Service)-Angriff an. Dies deutet auf eine gewisse Erfahrung in dem Gebiet hin, weshalb es sich bei ALPHV wohl eher um eine Neugruppierung bekannter Angreifer als um Neulinge in diesem „Geschäftsfeld“ handelt. Darauf weisen auch Beiträge in Cybercrime-Foren hin, in denen davon ausgegangen wird, dass ALPHV möglicherweise eine Weiterentwicklung oder ein Rebranding von BlackMatter ist, welches seinerseits ein „Spin-off“ oder Nachfolger von REvil und DarkSide ist. Bemerkenswert ist zudem die sehr hohe Auszahlungsrate für die Affiliates von bis zu 90 Prozent des eingenommenen Lösegelds, mit der sehr aktiv neue Partner in einschlägigen Communities rekrutiert und gefunden werden.

Affiliate-Partner sollen bis zu 90 Prozent Lösegeld bekommen

Bei der Arbeit mit diesen neuen Partnern erfolgt das erste Eindringen in das Opfernetzwerk in der Regel mit bewährten Techniken, wie beispielsweise der Ausnutzung allgemeiner Schwachstellen in Netzwerkinfrastrukturgeräten wie VPN-Gateways und der Missbrauch von Anmeldeinformationen über ungeschützte RDP-Hosts (Remote Desktop Protocol). Daran anschließend verwenden ALPHV-Angreifer häufig PowerShell, um die Sicherheitseinstellungen von Windows Defender im gesamten Netzwerk des Opfers zu ändern und die Ransomware mithilfe von PsExec auf mehreren Hosts zu starten.

Sobald der Zugang auf die Opfersysteme erfolgt ist, wie bei Oiltanking, startet die Aufklärungsphase, bei der sensible und wertvolle Daten zur Exfiltration und späteren Verschlüsselung identifiziert werden, sowie eine laterale Bewegung im Netzwerk. Die Ransomware wird dabei für jedes Opfer neu erstellt und umfasst beispielsweise die Art der Verschlüsselung (etwa, dass nur Teile großer Dateien verschlüsselt werden) sowie eingebettete Anmeldeinformationen des Opfers, um die automatische Verbreitung der Ransomware auf andere Server zu ermöglichen.

ALPHV – BlackCat funktioniert unter Windows und Linux

Im Gegensatz zu vielen anderen Ransomware-Programmen wurde ALPHV in Rust entwickelt. Diese Programmiersprache zeichnet sich durch eine hohe Performance und plattformübergreifende Funktionen aus. Entsprechend wurden bereits sowohl Linux- als auch Windows-Varianten identifiziert.

Weitere Informationen zu ALPHV (BlackCat / Oiltanking) wie detaillierte Angaben zu Konfigurationen, Abläufen sowie Indikatoren einer Kompromittierung finden sich im entsprechenden Blog-Beitrag von Varonis.

Mehr bei Varonis.com

Über Varonis Varonis verfolgt seit seiner Gründung 2005 einen anderen Ansatz als die meisten IT-Sicherheits-Anbieter, indem es die sowohl lokal als auch in der Cloud gespeicherten Unternehmensdaten ins Zentrum der Sicherheitsstrategie stellt: sensible Dateien und E-Mails, vertrauliche Kunden-, Patienten- und Mitarbeiterdaten, Finanzdaten, Strategie- und Produktpläne sowie sonstiges geistiges Eigentum. Die Varonis Datensicherheits-Plattform (DSP) erkennt Insider-Bedrohungen und Cyberangriffe durch die Analyse von Daten, Kontoaktivitäten, Telemetrie und Nutzerverhalten, verhindert oder begrenzt Datensicherheitsverstöße, indem sie sensible, regulierte und veraltete Daten sperrt und bewahrt einen sicheren Zustand der Systeme durch effiziente Automatisierung.,